Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert aujourd’hui une nouvelle souche de logiciels malveillants bancaires qui cible non seulement les applications bancaires, mais vole également des données et des informations d’identification des applications de réseaux sociaux, de rencontres et de crypto-monnaie – un total de 337 applications Android non financières sur sa liste cible.

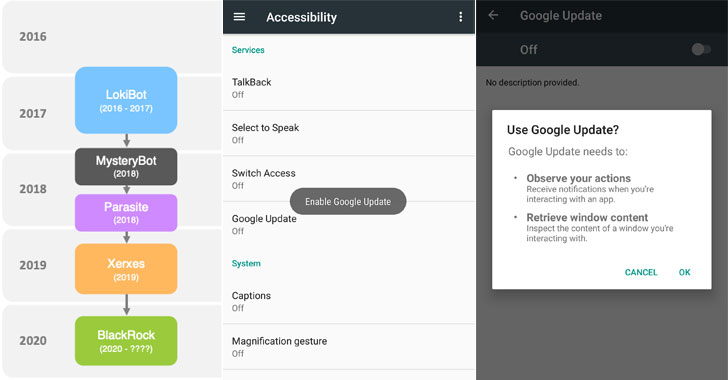

Surnommé « Roche noire« par les chercheurs de ThreatFabric, qui ont découvert le cheval de Troie en mai, son code source est dérivé d’une version divulguée du malware bancaire Xerxes, qui est lui-même une souche du cheval de Troie bancaire Android LokiBot qui a été observé pour la première fois en 2016-2017.

Ses principales fonctionnalités sont le vol des informations d’identification des utilisateurs, l’interception des messages SMS, le piratage des notifications et même l’enregistrement des frappes au clavier des applications ciblées, en plus d’être capable de se cacher des logiciels antivirus.

« Non seulement le [BlackRock] Trojan subit des changements dans son code, mais est également livré avec une liste de cibles accrue et est en cours depuis plus longtemps « , a déclaré ThreatFabric.

« Il contient un nombre important d’applications sociales, de réseautage, de communication et de rencontres [that] n’ont pas été observés dans les listes de cibles pour d’autres chevaux de Troie bancaires existants. «

BlackRock collecte des données en abusant des privilèges du service d’accessibilité d’Android, pour lesquels il recherche les autorisations des utilisateurs sous le couvert de fausses mises à jour de Google lorsqu’il est lancé pour la première fois sur l’appareil, comme indiqué dans les captures d’écran partagées.

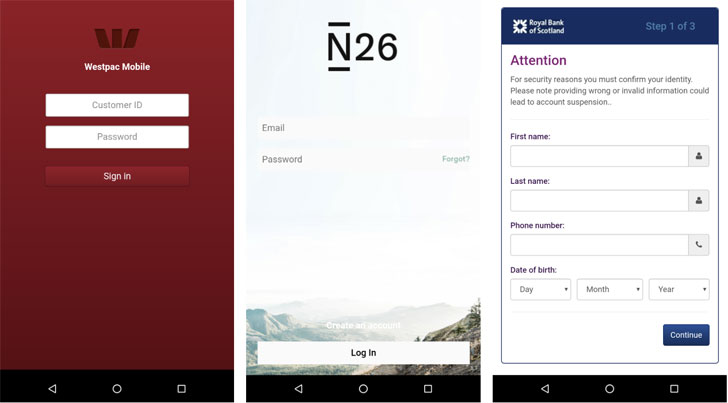

Par la suite, il s’octroie des autorisations supplémentaires et établit une connexion avec un serveur de commande et de contrôle à distance (C2) pour mener à bien ses activités malveillantes en injectant des superpositions sur les écrans de connexion et de paiement des applications ciblées.

Ces superpositions de vol d’informations d’identification ont été trouvées sur des applications bancaires opérant en Europe, en Australie, aux États-Unis et au Canada, ainsi que sur des applications de magasinage, de communication et d’affaires.

« La liste cible des applications non financières contient des applications célèbres telles que, mais sans s’y limiter, Tinder, TikTok, PlayStation, Facebook, Instagram, Skype, Snapchat, Twitter, Grinder, VK, Netflix, Uber, eBay, Amazon, Reddit et Tumblr, « ont déclaré les chercheurs à The Hacker News.

Ce n’est pas la première fois que des logiciels malveillants mobiles abusent des fonctionnalités d’accessibilité d’Android.

Plus tôt cette année, les chercheurs d’IBM X-Force ont détaillé une nouvelle campagne TrickBot, appelée TrickMo, qui a été trouvée ciblant exclusivement les utilisateurs allemands avec des logiciels malveillants qui ont abusé des fonctionnalités d’accessibilité pour intercepter les mots de passe à usage unique (OTP), le TAN mobile (mTAN) et l’authentification pushTAN. codes.

Puis en avril, Cybereason a découvert une classe différente de logiciels malveillants bancaires connus sous le nom d’EventBot qui exploitait la même fonctionnalité pour exfiltrer les données sensibles des applications financières, lire les messages SMS des utilisateurs et détourner les codes d’authentification à deux facteurs basés sur les SMS.

Ce qui différencie la campagne de BlackRock, c’est l’étendue des applications ciblées, qui vont au-delà des applications bancaires mobiles qui sont généralement distinguées.

«Après Alien, Eventbot et BlackRock, nous pouvons nous attendre à ce que les acteurs de la menace financièrement motivés construisent de nouveaux chevaux de Troie bancaires et continuent à améliorer ceux qui existent déjà», ont conclu les chercheurs de ThreatFabric.

«Avec les changements que nous prévoyons d’apporter aux chevaux de Troie des services bancaires mobiles, la frontière entre les logiciels malveillants bancaires et les logiciels espions s’estompe, [and] les logiciels malveillants bancaires constitueront une menace pour davantage d’organisations. »

Poster un commentaire