Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Apple a récemment payé au chercheur indien Bhavuk Jain une énorme prime de bogue de 100000 $ pour avoir signalé une vulnérabilité très critique affectant son ‘Connectez-vous avec Apple‘ système.

La vulnérabilité désormais corrigée aurait pu permettre à des attaquants distants de contourner l’authentification et de prendre le contrôle des comptes d’utilisateurs ciblés sur des services et des applications tiers qui ont été enregistrés à l’aide de l’option « Se connecter avec Apple ».

Lancée l’année dernière lors de la conférence WWDC d’Apple, la fonctionnalité « Se connecter avec Apple » a été introduite dans le monde en tant que mécanisme de connexion préservant la confidentialité qui permet aux utilisateurs de créer un compte avec des applications tierces sans divulguer leurs adresses e-mail réelles (également utilisées comme Identifiants Apple).

Dans une interview avec The Hacker News, Bhavuk Jain a révélé que la vulnérabilité qu’il découvert résidait dans la manière dont Apple validait un utilisateur côté client avant de lancer une demande auprès des serveurs d’authentification d’Apple.

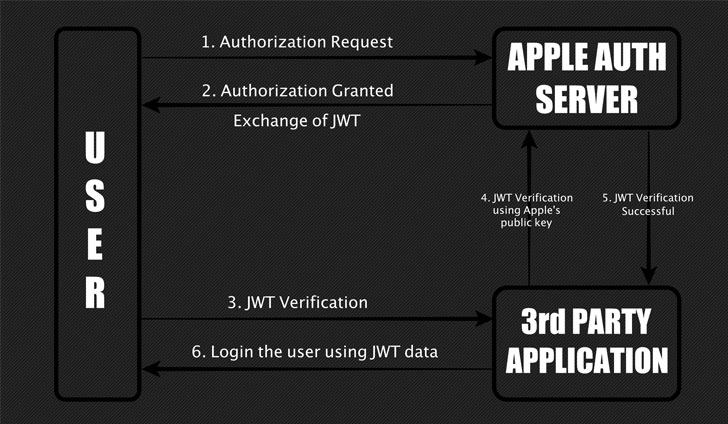

Pour ceux qui ne le savent pas, lors de l’authentification d’un utilisateur via « Se connecter avec Apple », le serveur génère un jeton Web JSON (JWT) contenant des informations secrètes que l’application tierce utilise pour confirmer l’identité de l’utilisateur qui se connecte.

Bhavuk a constaté que bien qu’Apple demande aux utilisateurs de se connecter à leur compte Apple avant de lancer la demande, il ne validait pas si la même personne demandait un jeton Web JSON (JWT) à l’étape suivante à partir de son serveur d’authentification.

Par conséquent, la validation manquante dans cette partie du mécanisme aurait pu permettre à un attaquant de fournir un identifiant Apple distinct appartenant à une victime, incitant les serveurs Apple à générer une charge utile JWT qui était valide pour se connecter à un service tiers avec l’identité de la victime. .

« J’ai découvert que je pouvais demander des JWT pour n’importe quel identifiant de messagerie à Apple, et lorsque la signature de ces jetons a été vérifiée à l’aide de la clé publique d’Apple, ils se sont révélés valides. Cela signifie qu’un attaquant pouvait créer un JWT en liant n’importe quel identifiant de courrier électronique et en accédant à le récit de la victime », a déclaré Bhavuk.

Le chercheur a confirmé à The Hacker News que la vulnérabilité fonctionnait même si vous choisissez de masquer votre identifiant de messagerie aux services tiers et qu’elle peut également être exploitée pour créer un nouveau compte avec l’identifiant Apple de la victime.

« L’impact de cette vulnérabilité était assez critique car elle aurait pu permettre une prise de contrôle complète du compte. De nombreux développeurs ont intégré la connexion avec Apple car elle est obligatoire pour les applications prenant en charge d’autres connexions sociales. Pour n’en nommer que quelques-unes qui utilisent la connexion avec Apple – Dropbox, Spotify, Airbnb, Giphy (maintenant acquis par Facebook) », a ajouté Bhavuk.

Bien que la vulnérabilité existait du côté Apple du code, le chercheur a déclaré qu’il était possible que certains services et applications offrant « Connectez-vous avec Apple » à leurs utilisateurs aient déjà utilisé un deuxième facteur d’authentification qui pourrait atténuer le problème pour leurs utilisateurs.

Bhavuk a signalé le problème de manière responsable à l’équipe de sécurité d’Apple le mois dernier, et la société a maintenant corrigé la vulnérabilité.

En plus de payer une prime de bogue au chercheur, en réponse, la société a également confirmé qu’elle avait enquêté sur les journaux de son serveur et avait constaté que la faille n’avait pas été exploitée pour compromettre un compte.

Poster un commentaire