Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur de menace persistante avancée (APT) nommé ToddyChat est lié à une série d’attaques visant des entités de premier plan en Europe et en Asie depuis au moins décembre 2020.

Le collectif contradictoire relativement nouveau aurait commencé ses opérations en ciblant les serveurs Microsoft Exchange à Taïwan et au Vietnam en utilisant un exploit inconnu pour déployer le shell Web China Chopper et activer une chaîne d’infection en plusieurs étapes.

Parmi les autres pays de premier plan ciblés figurent l’Afghanistan, l’Inde, l’Indonésie, l’Iran, le Kirghizistan, la Malaisie, le Pakistan, la Russie, la Slovaquie, la Thaïlande, le Royaume-Uni et l’Ouzbékistan, tout comme l’acteur menaçant a fait évoluer son ensemble d’outils au cours de différentes campagnes.

« La première vague d’attaques ciblait exclusivement les serveurs Microsoft Exchange, qui ont été compromis avec Samurai, une porte dérobée passive sophistiquée qui fonctionne généralement sur les ports 80 et 443 », a déclaré la société russe de cybersécurité Kaspersky. a dit dans un rapport publié aujourd’hui.

« Le malware permet l’exécution arbitraire de code C # et est utilisé avec plusieurs modules qui permettent à l’attaquant d’administrer le système distant et de se déplacer latéralement à l’intérieur du réseau ciblé. »

ToddyCat, également suivi sous le nom de Websiic par la société slovaque de cybersécurité ESET, a été révélé pour la première fois en mars 2021 pour son exploitation des failles de ProxyLogon Exchange pour cibler des serveurs de messagerie appartenant à des entreprises privées en Asie et à un organisme gouvernemental en Europe.

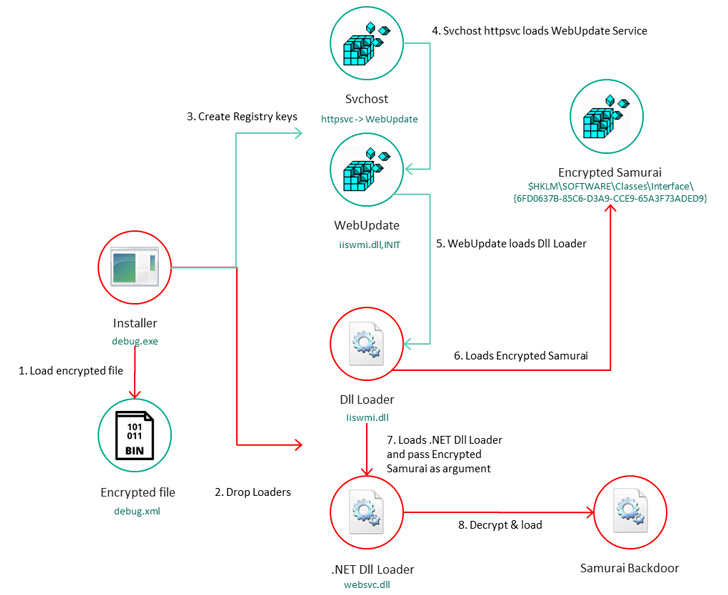

La séquence d’attaque post-déploiement du web shell China Chopper conduit à l’exécution d’un dropper qui, à son tour, est utilisé pour apporter des modifications au registre Windows afin de lancer un chargeur de deuxième étage, qui, pour sa part, est conçu pour déclencher un chargeur .NET de troisième niveau responsable de l’exécution de Samurai.

La porte dérobée, en plus d’utiliser des techniques telles que l’obscurcissement et l’aplatissement du flux de contrôle pour la rendre résistante à l’ingénierie inverse, est modulaire en ce sens que ses composants permettent d’exécuter des commandes arbitraires et d’exfiltrer des fichiers d’intérêt de l’hôte compromis.

Un outil sophistiqué nommé Ninja, créé par l’implant Samurai et fonctionnant probablement comme un outil collaboratif permettant à plusieurs opérateurs de travailler simultanément sur la même machine, a également été observé dans des incidents spécifiques.

Malgré ses similitudes avec d’autres kits d’outils de post-exploitation comme Cobalt Strike, le malware permet à l’attaquant de « contrôler les systèmes distants, d’éviter la détection et de pénétrer profondément dans un réseau ciblé ».

Malgré le fait que les victimes de ToddyCat soient liées à des pays et des secteurs traditionnellement ciblés par des groupes de langue chinoise, il n’y a aucune preuve liant le modus operandi à un acteur de menace connu.

« ToddyCat est un groupe APT sophistiqué qui utilise plusieurs techniques pour éviter la détection et garde ainsi un profil bas », a déclaré Giampaolo Dedola, chercheur en sécurité chez Kaspersky.

« Les organisations concernées, tant gouvernementales que militaires, montrent que ce groupe se concentre sur des cibles très médiatisées et est probablement utilisé pour atteindre des objectifs critiques, probablement liés à des intérêts géopolitiques. »

Poster un commentaire