Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un malware botnet Linux connu sous le nom de XorDdos a connu une augmentation de 254 % de son activité au cours des six derniers mois, selon les dernières recherches de Microsoft.

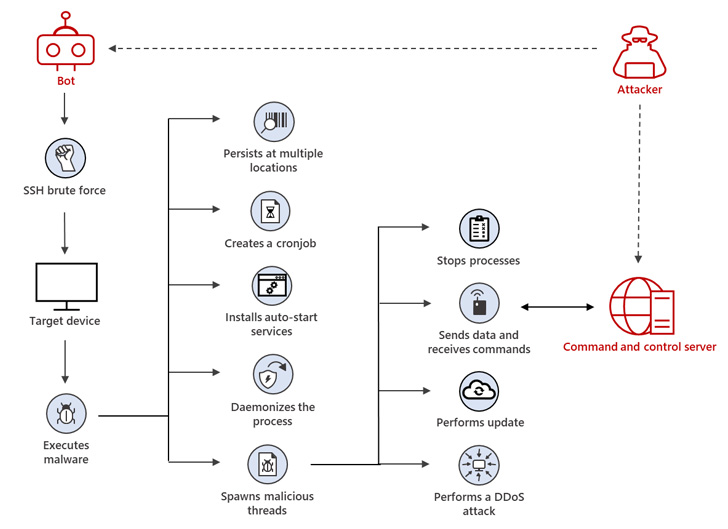

Le cheval de Troie, ainsi nommé pour avoir mené des attaques par déni de service sur les systèmes Linux et son utilisation du cryptage basé sur XOR pour les communications avec son serveur de commande et de contrôle (C2), est connu pour avoir été actif depuis au moins 2014.

« La nature modulaire de XorDdos fournit aux attaquants un cheval de Troie polyvalent capable d’infecter une variété d’architectures système Linux », a déclaré Ratnesh Pandey, Yevgeny Kulakov et Jonathan Bar Or de l’équipe de recherche Microsoft 365 Defender. mentionné dans une plongée approfondie exhaustive du malware.

« Ses attaques par force brute SSH sont une technique relativement simple mais efficace pour obtenir un accès root sur un certain nombre de cibles potentielles. »

Le contrôle à distance de l’IoT vulnérable et d’autres appareils connectés à Internet est obtenu au moyen d’attaques par force brute Secure Shell (SSH), permettant au logiciel malveillant de former un botnet capable de mener des attaques par déni de service distribué (DDoS).

En plus d’être compilé pour les architectures ARM, x86 et x64, le malware est conçu pour prendre en charge différentes distributions Linux, sans parler des fonctionnalités permettant de siphonner des informations sensibles, d’installer un rootkit et d’agir comme un vecteur pour les activités de suivi.

Ces dernières années, XorDdos a ciblé des serveurs Docker non protégés avec des ports exposés (2375), utilisant des systèmes victimes pour submerger un réseau ou un service cible avec un faux trafic afin de le rendre inaccessible.

XorDdos est depuis devenu la principale menace ciblée sur Linux en 2021, selon un rapport de CrowdStrike publié plus tôt en janvier.

« XorDdos utilise des mécanismes d’évasion et de persistance qui permettent à ses opérations de rester robustes et furtives », ont noté les chercheurs.

« Ses capacités d’évasion incluent l’obscurcissement des activités du logiciel malveillant, l’évitement des mécanismes de détection basés sur des règles et la recherche de fichiers malveillants basés sur le hachage, ainsi que l’utilisation de techniques anti-légales pour briser l’analyse basée sur l’arborescence des processus. »

Poster un commentaire