Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

La Corée du Nord liée ScarCruft groupe a été attribué à une porte dérobée précédemment non documentée appelée Dauphin que l’acteur menaçant a utilisé contre des cibles situées dans son homologue du sud.

« La porte de derrière […] dispose d’un large éventail de capacités d’espionnage, y compris la surveillance des lecteurs et des appareils portables et l’exfiltration de fichiers d’intérêt, l’enregistrement de frappe et la prise de captures d’écran, et le vol d’informations d’identification des navigateurs », a déclaré Filip Jurčacko, chercheur chez ESET. a dit dans un nouveau rapport publié aujourd’hui.

Dolphin serait déployé de manière sélective, le logiciel malveillant utilisant des services cloud tels que Google Drive pour l’exfiltration de données ainsi que la commande et le contrôle.

La société slovaque de cybersécurité a déclaré avoir trouvé l’implant déployé en tant que charge utile de dernière étape dans le cadre d’une attaque de point d’eau au début de 2021 dirigée contre un journal numérique sud-coréen.

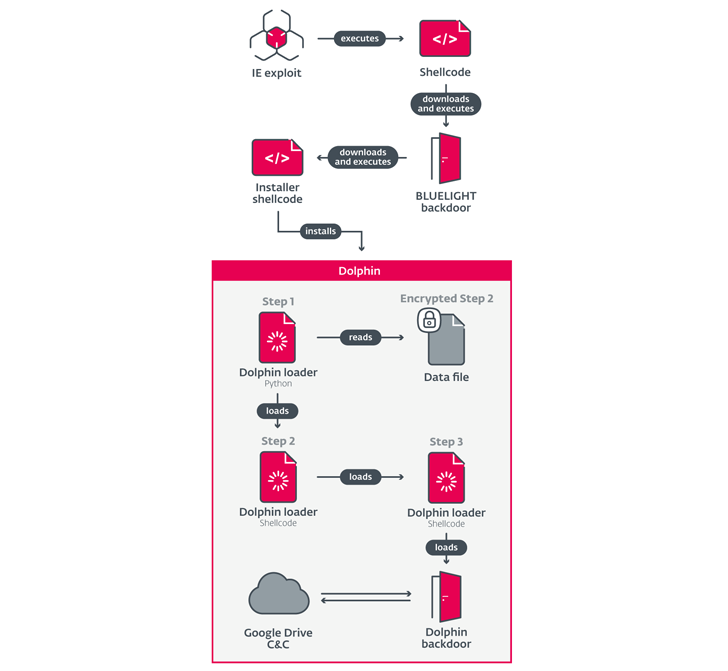

La campagne, découverte pour la première fois par Kaspersky et Volexity l’année dernière, a entraîné la militarisation de deux failles d’Internet Explorer (CVE-2020-1380 et CVE-2021-26411) pour déposer une porte dérobée nommée BLUELIGHT.

ScarCruft, également appelé APT37, InkySquid, Reaper et Ricochet Chollima, est un groupe APT à motivation géopolitique qui a l’habitude d’attaquer des entités gouvernementales, des diplomates et des organes de presse associés aux affaires nord-coréennes. Il est connu pour être actif depuis au moins 2012.

Plus tôt en avril, la société de cybersécurité Stairwell a divulgué les détails d’une attaque de harponnage ciblant des journalistes couvrant le pays dans le but ultime de déployer un malware baptisé GOLDBACKDOOR qui partage des chevauchements avec une autre porte dérobée ScarCruft nommée BLUELIGHT.

Les dernières découvertes d’ESET ont mis en lumière une deuxième porte dérobée plus sophistiquée livrée à un petit groupe de victimes via BLUELIGHT, indiquant une opération d’espionnage très ciblée.

Ceci, à son tour, est réalisé en exécutant un shellcode d’installation qui active un chargeur comprenant un composant Python et un shellcode, ce dernier exécutant un autre chargeur de shellcode pour supprimer la porte dérobée.

« Alors que la porte dérobée BLUELIGHT effectue une reconnaissance et une évaluation de base de la machine compromise après exploitation, Dolphin est plus sophistiqué et déployé manuellement uniquement contre des victimes sélectionnées », a expliqué Jurčacko.

Ce qui rend Dolphin beaucoup plus puissant que BLUELIGHT, c’est sa capacité à rechercher des périphériques amovibles et à exfiltrer des fichiers d’intérêt, tels que des supports, des documents, des e-mails et des certificats.

La porte dérobée, depuis sa découverte initiale en avril 2021, aurait subi trois itérations successives qui s’accompagnent de son propre ensemble d’améliorations de fonctionnalités et lui confèrent davantage de capacités d’évasion de détection.

« Dolphin est un autre ajout au vaste arsenal de portes dérobées de ScarCruft abusant des services de stockage en nuage », a déclaré Jurčacko. « Une capacité inhabituelle trouvée dans les versions précédentes de la porte dérobée est la possibilité de modifier les paramètres des comptes Google et Gmail des victimes pour réduire leur sécurité, probablement afin de maintenir l’accès au compte pour les acteurs de la menace. »

Poster un commentaire