Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont dévoilé un logiciel espion jusque-là non documenté ciblant le système d’exploitation Apple macOS.

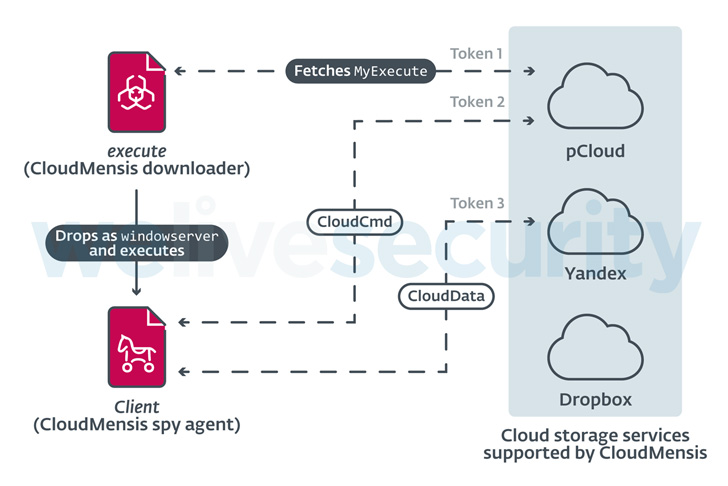

Le malware, dont le nom de code NuageMensis par la société slovaque de cybersécurité ESET, utiliserait exclusivement des services de stockage en nuage public tels que pCloud, Yandex Disk et Dropbox pour recevoir des commandes d’attaquants et exfiltrer des fichiers.

« Ses capacités montrent clairement que l’intention de ses opérateurs est de recueillir des informations sur les Mac des victimes en exfiltrant des documents, des frappes au clavier et des captures d’écran », a déclaré Marc-Etienne M.Léveillé, chercheur chez ESET. a dit dans un rapport publié aujourd’hui.

CloudMensis, écrit en Objective-C, a été découvert pour la première fois en avril 2022 et est conçu pour frapper à la fois les architectures de silicium Intel et Apple. Le vecteur d’infection initial des attaques et les cibles restent encore inconnus. Mais sa diffusion très limitée est une indication que le logiciel malveillant est utilisé dans le cadre d’une opération très ciblée dirigée contre des entités d’intérêt.

La chaîne d’attaque repérée par ESET abuse de l’exécution de code et des privilèges administratifs pour lancer une charge utile de première étape qui est utilisée pour récupérer et exécuter un malware de deuxième étape hébergé sur pCloud, qui, à son tour, exfiltre des documents, des captures d’écran et des pièces jointes d’e-mails, entre autres. .

Le téléchargeur de première étape est également connu pour effacer les traces des exploits d’échappement et d’escalade de privilèges du bac à sable Safari qui utilisent quatre failles de sécurité désormais résolues en 2017, suggérant que CloudMensis a peut-être volé sous le radar pendant de nombreuses années.

L’implant est également livré avec des fonctionnalités permettant de contourner la Transparence, le Consentement et le Contrôle (TCC) cadre de sécurité, qui vise à garantir que toutes les applications obtiennent le consentement de l’utilisateur avant d’accéder aux fichiers dans les volumes Documents, Téléchargements, Bureau, iCloud Drive et réseau.

Il y parvient en exploitant une autre vulnérabilité de sécurité corrigée suivie sous le nom de CVE-2020-9934 qui a été révélée en 2020. Les autres fonctions prises en charge par la porte dérobée incluent l’obtention de la liste des processus en cours d’exécution, la capture de captures d’écran, la liste des fichiers à partir de périphériques de stockage amovibles et l’exécution du shell. commandes et autres charges utiles arbitraires.

En plus de cela, une analyse des métadonnées de l’infrastructure de stockage en nuage montre que les comptes pCloud ont été créés le 19 janvier 2022, les compromis commençant le 4 février et culminant en mars.

« La qualité générale du code et le manque d’obscurcissement montrent que les auteurs ne sont peut-être pas très familiers avec le développement Mac et ne sont pas si avancés », a déclaré M.Léveillé. « Néanmoins, beaucoup de ressources ont été investies pour faire de CloudMensis un puissant outil d’espionnage et une menace pour les cibles potentielles. »

Poster un commentaire