Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont découvert l’identité réelle de l’acteur de la menace derrière Poulets dorés malware-as-a-service, qui passe par le personnage en ligne « badbullzvenom ».

Threat Response Unit (TRU) d’eSentire, dans un rapport exhaustif publié à l’issue d’une enquête de 16 mois, m’a dit il « a trouvé plusieurs mentions du partage du compte badbullzvenom entre deux personnes ».

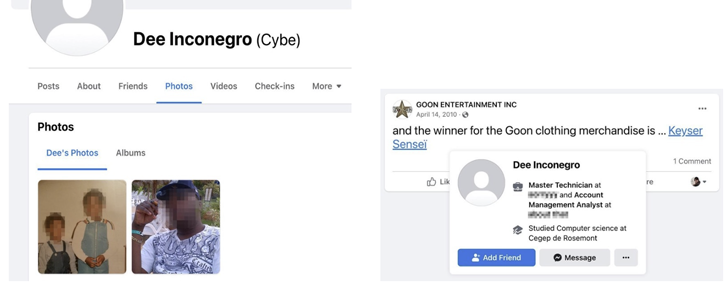

Le deuxième acteur de la menace, connu sous le nom de Frapstar, s’identifierait comme « Chuck de Montréal », permettant à l’entreprise de cybersécurité de reconstituer l’empreinte numérique de l’acteur criminel.

Cela inclut son vrai nom, ses photos, son adresse personnelle, les noms de ses parents, frères et sœurs et amis, ainsi que ses comptes sur les réseaux sociaux et ses intérêts. Il serait également l’unique propriétaire d’une petite entreprise gérée depuis son domicile.

Poulets d’or, également connus sous le nom de Araignée venimeuse, est un fournisseur de logiciels malveillants en tant que service (MaaS) qui est lié à une variété d’outils tels que Taurus Builder, un logiciel permettant de créer des documents malveillants ; et More_eggs, un téléchargeur JavaScript utilisé pour fournir des charges utiles supplémentaires.

Le cyber-arsenal de l’acteur menaçant a été utilisé par d’autres groupes cybercriminels de premier plan comme Groupe Cobalt (alias Cobalt Gang), Evilnum et FIN6, qui auraient tous causé collectivement des pertes totalisant 1,5 milliard de dollars.

Campagnes More_eggs passées, certaines datant de 2017ont impliqué hameçonnage professionnels de l’entreprise sur LinkedIn avec de fausses offres d’emploi qui donnent aux pirates le contrôle à distance de la machine de la victime, l’utilisant pour récolter des informations ou déployer plus de logiciels malveillants.

L’année dernière, dans une sorte d’inversion, les mêmes tactiques ont été employées pour frapper les responsables du recrutement des entreprises avec des CV chargés de logiciels malveillants comme vecteur d’infection.

Le premier enregistrement documenté de l’activité de Frapster remonte à mai 2015, lorsque Trend Micro décrit l’individu comme un « criminel solitaire » et un amateur de voitures de luxe.

« ‘Chuck’, qui utilise plusieurs pseudonymes pour son forum clandestin, ses réseaux sociaux et ses comptes Jabber, et l’acteur menaçant prétendant être originaire de Moldavie, ont fait de grands efforts pour se déguiser », ont déclaré les chercheurs d’eSentire Joe Stewart et Keegan Keplinger.

« Ils se sont également donné beaucoup de mal pour masquer le logiciel malveillant Golden Chickens, en essayant de le rendre indétectable par la plupart des sociétés audiovisuelles et en limitant les clients à utiliser Golden Chickens UNIQUEMENT pour des attaques ciblées. »

On soupçonne que Chuck est l’un des deux acteurs menaçants exploitant le compte badbullzvenom sur le forum souterrain Exploit.in, l’autre partie pouvant être située en Moldavie ou en Roumanie, a noté eSentire.

La société canadienne de cybersécurité a déclaré avoir en outre découvert une nouvelle campagne d’attaque ciblant les entreprises de commerce électronique, incitant les recruteurs à télécharger un fichier de raccourci Windows malveillant à partir d’un site Web qui se fait passer pour un CV.

Le raccourci, un malware surnommé VenomLNK, sert de vecteur d’accès initial pour déposer More_eggs ou TerraLoader, qui sert ensuite de conduit pour déployer différents modules, à savoir TerraRecon (pour le profilage des victimes), TerraStealer (pour le vol d’informations) et TerraCrypt (pour extorsion de rançongiciel).

« La suite de logiciels malveillants est toujours activement développée et est vendue à d’autres acteurs de la menace », ont conclu les chercheurs, exhortant les organisations à être à l’affût des tentatives potentielles de phishing.

Poster un commentaire