Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont révélé jeudi des problèmes de sécurité dans l’application Android développée par le fabricant de drones chinois Da Jiang Innovations (DJI), qui est livrée avec un mécanisme de mise à jour automatique qui contourne Google Play Store et pourrait être utilisée pour installer des applications malveillantes et transmettre des informations personnelles sensibles à Les serveurs de DJI.

Les rapports jumeaux, gracieuseté des entreprises de cybersécurité Synacktiv et GRIMM, trouvé ceci DJI’s Go 4 L’application Android ne demande pas seulement des autorisations étendues et collecte des données personnelles (IMSI, IMEI, le numéro de série de la carte SIM), elle utilise des techniques anti-débogage et de cryptage pour contrecarrer l’analyse de sécurité.

«Ce mécanisme est très similaire aux serveurs de commande et de contrôle rencontrés avec des logiciels malveillants», a déclaré Synacktiv.

« Compte tenu des larges autorisations requises par DJI GO 4 – contacts, microphone, caméra, emplacement, stockage, modification de la connectivité réseau – les serveurs chinois DJI ou Weibo ont un contrôle presque total sur le téléphone de l’utilisateur. »

L’application Android compte plus d’un million d’installations via le Google Play Store. Mais les vulnérabilités de sécurité identifiées dans l’application ne s’appliquent pas à sa version iOS, qui n’est pas obscurcie, ni ne dispose de la fonction de mise à jour cachée.

Un mécanisme d’auto-mise à jour «ombragé»

Le GRIMM a déclaré que la recherche avait été entreprise en réponse à un audit de sécurité demandé par un fournisseur anonyme de technologies de défense et de sécurité publique qui cherchait à « enquêter sur les implications des drones DJI sur la vie privée dans l’application Android DJI GO 4 ».

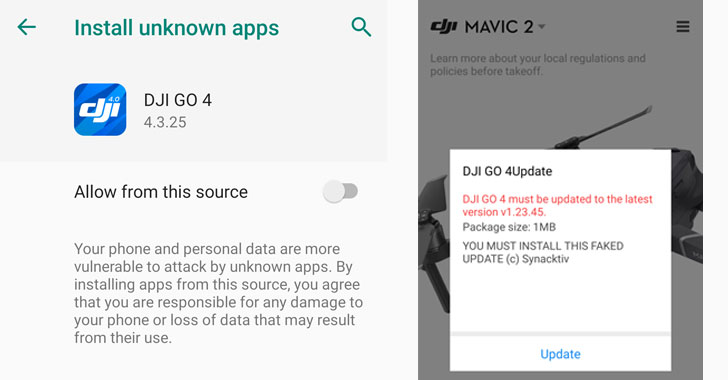

Reverse engineering de l’application, Synacktiv a déclaré avoir découvert l’existence d’une URL (« hxxps: //service-adhoc.dji.com/app/upgrade/public/check ») qu’elle utilise pour télécharger une mise à jour de l’application et inviter l’utilisateur à accorder la permission à « Installer des applications inconnues. «

« Nous avons modifié cette demande pour déclencher une mise à jour forcée d’une application arbitraire, ce qui a incité l’utilisateur d’abord à autoriser l’installation d’applications non approuvées, puis à l’empêcher d’utiliser l’application jusqu’à l’installation de la mise à jour », ont déclaré les chercheurs.

Non seulement c’est une violation directe des directives du Google Play Store, mais les implications de cette fonctionnalité sont également énormes. Un attaquant pourrait compromettre le serveur de mise à jour pour cibler des utilisateurs avec des mises à jour d’applications malveillantes.

Plus inquiétant encore, l’application continue de fonctionner en arrière-plan même après sa fermeture et utilise un kit de développement logiciel (« com.sina.weibo.sdk ») pour installer une application téléchargée arbitrairement, déclenchant la fonctionnalité pour les utilisateurs qui ont choisi de diffuser en direct le flux vidéo du drone via Weibo. GRIMM a déclaré qu’il n’a trouvé aucune preuve qu’il a été exploité pour cibler des individus avec des installations d’applications malveillantes.

En plus de cela, les chercheurs ont constaté que l’application tire parti de SDK MobTech pour aspirer les métadonnées sur le téléphone, y compris la taille de l’écran, la luminosité, l’adresse WLAN, l’adresse MAC, les BSSID, les adresses Bluetooth, les numéros IMEI et IMSI, le nom de l’opérateur, le numéro de série SIM, les informations sur la carte SD, la langue du système d’exploitation et la version du noyau, et les informations de localisation.

DJI repousse les conclusions

Qualifiant les résultats de «problèmes logiciels typiques», DJI a contesté la recherche, déclarant qu’il contredit « les rapports des États-Unis Département de la patrie Sécurité (DHS), Booz Allen Hamilton et d’autres qui n’ont trouvé aucune preuve de connexions de transmission de données inattendues à partir des applications DJI conçues pour les clients gouvernementaux et professionnels. «

« Il n’y a aucune preuve qu’ils aient jamais été exploités, et ils n’ont pas été utilisés dans les systèmes de contrôle de vol de DJI pour les clients gouvernementaux et professionnels », a déclaré la société, ajoutant qu’elle n’était pas en mesure de reproduire le comportement du redémarrage de l’application par elle-même.

« Dans les versions futures, les utilisateurs pourront également télécharger la version officielle de Google Play si elle est disponible dans leur pays. Si les utilisateurs ne consentent pas à le faire, leur version non autorisée (piratée) de l’application sera désactivée pour des raisons de sécurité. . «

DJI est le plus grand fabricant mondial de drones commerciaux et a fait face à une surveillance accrue aux côtés d’autres entreprises chinoises pour des problèmes de sécurité nationale, conduisant le département américain de l’intérieur à au sol sa flotte de drones DJI plus tôt en janvier.

En mai dernier, le DHS avait entreprises averties que leurs données peuvent être en danger s’ils utilisent des drones commerciaux fabriqués en Chine et qu’ils «contiennent des composants qui peuvent compromettre vos données et partager vos informations sur un serveur accessible en dehors de l’entreprise elle-même».

«Cette décision montre clairement que les préoccupations du gouvernement américain concernant les drones DJI, qui représentent une petite partie de la flotte de DOI, n’ont pas grand-chose à voir avec la sécurité et font plutôt partie d’un programme à motivation politique visant à réduire la concurrence sur le marché et à soutenir les drones de production nationale. technologie, quels que soient ses mérites », avait déclaré l’entreprise dans un déclaration de retour en janvier.

Poster un commentaire