Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau malware multifonctionnel basé sur Go appelé le chaos a rapidement augmenté en volume ces derniers mois pour piéger une large gamme de routeurs Windows, Linux, de petits bureaux/bureaux à domicile (SOHO) et de serveurs d’entreprise dans son botnet.

« La fonctionnalité Chaos inclut la possibilité d’énumérer l’environnement hôte, d’exécuter des commandes shell distantes, de charger des modules supplémentaires, de se propager automatiquement en volant et en forçant brutalement des clés privées SSH, ainsi que de lancer des attaques DDoS », ont déclaré des chercheurs de Lumen’s Black Lotus Labs. a dit dans un article partagé avec The Hacker News.

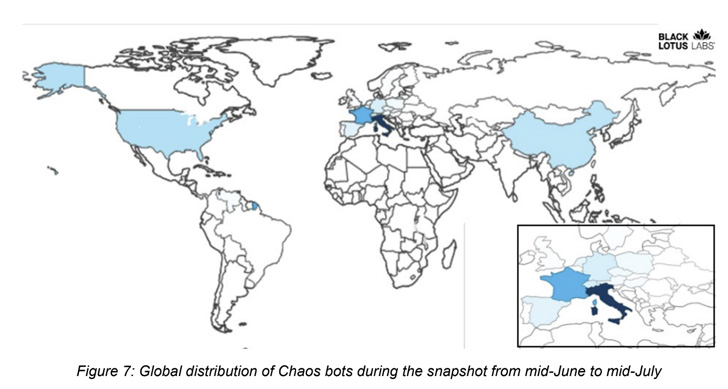

La majorité des bots sont situés en Europe, en particulier en Italie, avec d’autres infections signalées en Chine et aux États-Unis, représentant collectivement « des centaines d’adresses IP uniques » sur une période d’un mois de la mi-juin à la mi-juillet 2022.

Écrit en chinois et tirant parti de l’infrastructure basée en Chine pour le commandement et le contrôle, le botnet rejoint une longue liste de logiciels malveillants conçus pour établir une persistance pendant de longues périodes et abuser probablement du pied à des fins néfastes, telles que les attaques DDoS et l’extraction de crypto-monnaie.

Au contraire, le développement indique également une augmentation spectaculaire du nombre d’acteurs malveillants qui se tournent vers des langages de programmation comme Go pour échapper à la détection et rendre l’ingénierie inverse difficile, sans parler du ciblage de plusieurs plates-formes à la fois.

Chaos (à ne pas confondre avec le constructeur de rançongiciels du même nom) porte bien son nom en exploitant les vulnérabilités de sécurité connues pour obtenir un accès initial, puis en abusant pour effectuer une reconnaissance et initier un mouvement latéral sur le réseau compromis.

De plus, le logiciel malveillant a une polyvalence que les logiciels malveillants similaires n’ont pas, ce qui lui permet de fonctionner sur un large éventail d’architectures de jeu d’instructions d’ARM, Intel (i386), MIPS et PowerPC, permettant ainsi à l’acteur de la menace d’élargir la portée de ses cibles. et augmentent rapidement en volume.

En plus de cela, Chaos a en outre la capacité d’exécuter jusqu’à 70 commandes différentes envoyées depuis le serveur C2, dont l’une est une instruction pour déclencher l’exploitation de failles divulguées publiquement (CVE-2017-17215 et CVE-2022-30525) définis dans un fichier.

On pense également que Chaos est une évolution d’un autre malware DDoS basé sur Go nommé Kaiji qui ciblait auparavant des instances Docker mal configurées. Les corrélations, selon Black Lotus Labs, proviennent d’un code et de fonctions qui se chevauchent sur la base d’une analyse de plus de 100 échantillons.

Un serveur GitLab situé en Europe a été l’une des victimes du botnet Chaos au cours des premières semaines de septembre, a indiqué la société, ajoutant qu’elle avait identifié une série d’attaques DDoS visant des entités couvrant les jeux, les services financiers et la technologie, les médias et le divertissement. et les hébergeurs. Un échange de crypto-minage était également ciblé.

Les découvertes surviennent exactement trois mois après que la société de cybersécurité a exposé un nouveau cheval de Troie d’accès à distance appelé ZuoRAT qui a ciblé les routeurs SOHO dans le cadre d’une campagne sophistiquée dirigée contre les réseaux nord-américains et européens.

« Nous assistons à un logiciel malveillant complexe qui a quadruplé de taille en seulement deux mois, et il est bien placé pour continuer à s’accélérer », a déclaré Mark Dehus, directeur des renseignements sur les menaces pour Lumen Black Lotus Labs. « Le chaos constitue une menace pour une variété d’appareils et d’hôtes grand public et d’entreprise. »

Poster un commentaire