Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Amazon Web Services (AWS) a résolu une vulnérabilité inter-locataires dans sa plate-forme qui pourrait être militarisée par un attaquant pour obtenir un accès non autorisé aux ressources.

Le problème porte sur une problème d’adjoint confusun type d’élévation de privilèges où un programme qui n’a pas l’autorisation d’effectuer une action peut contraindre une entité plus privilégiée à effectuer l’action.

La lacune a été signalée par Datadog à AWS le 1er septembre 2022, à la suite de quoi un correctif a été envoyé le 6 septembre.

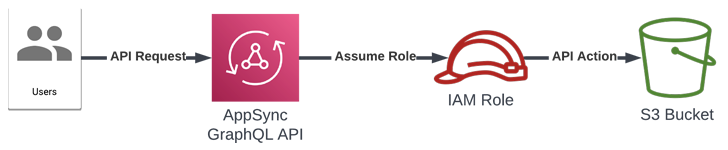

« Cette attaque abuse du service AppSync pour supposer [identity and access management] les rôles dans d’autres comptes AWS, ce qui permet à un attaquant de pivoter vers une organisation victime et d’accéder aux ressources de ces comptes », Nick Frichette, chercheur chez Datadog a dit dans un rapport publié la semaine dernière.

Dans une divulgation coordonnée, Amazon a dit qu’aucun client n’a été affecté par la vulnérabilité et qu’aucune action client n’est requise.

Il l’a décrit comme un « problème d’analyse sensible à la casse dans AWS AppSync, qui pourrait potentiellement être utilisé pour contourner les validations d’utilisation des rôles entre comptes du service et prendre des mesures en tant que service sur les comptes clients ».

AWS AppSync des offres développeurs d’API GraphQL pour récupérer ou modifier des données à partir de plusieurs sources de données, ainsi que pour synchroniser automatiquement les données entre les applications mobiles et Web et le cloud.

Le service peut également être utilisé pour s’intégrer à d’autres services AWS via des rôles spécifiques conçus pour effectuer les appels d’API nécessaires avec les autorisations IAM requises.

Bien qu’AWS ait mis en place des protections pour empêcher AppSync d’assumer des rôles arbitraires en validant l’Amazon Resource Name (ARN) du rôle, le problème vient du fait que la vérification pourrait être trivialement contournée en passant le « serviceRoleArn » paramètre en minuscule.

Ce comportement pourrait ensuite être exploité pour fournir l’identifiant d’un rôle dans un autre compte AWS.

« Cette vulnérabilité dans AWS AppSync a permis aux attaquants de franchir les limites des comptes et d’exécuter des appels d’API AWS dans les comptes des victimes via des rôles IAM qui faisaient confiance au service AppSync », a déclaré Frichette.

« En utilisant cette méthode, les attaquants pourraient violer les organisations qui utilisaient AppSync et accéder aux ressources associées à ces rôles. »

Poster un commentaire