Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert une campagne de phishing en cours qui utilise une chaîne d’attaque unique pour diffuser le malware XWorm sur des systèmes ciblés.

Securonix, qui suit le cluster d’activité sous le nom MEME#4CHANa déclaré que certaines des attaques visaient principalement des entreprises manufacturières et des cliniques de santé situées en Allemagne.

« La campagne d’attaque a tiré parti d’un code PowerShell rempli de mèmes plutôt inhabituel, suivi d’une charge utile XWorm fortement obscurcie pour infecter ses victimes », ont déclaré les chercheurs en sécurité Den Iuzvyk, Tim Peck et Oleg Kolesnikov. a dit dans une nouvelle analyse partagée avec The Hacker News.

Le rapport s’appuie sur découvertes récentes d’Elastic Security Labs, qui a révélé les leurres sur le thème de la réservation de l’acteur de la menace pour inciter les victimes à ouvrir des documents malveillants capables de fournir des charges utiles XWorm et Agent Tesla.

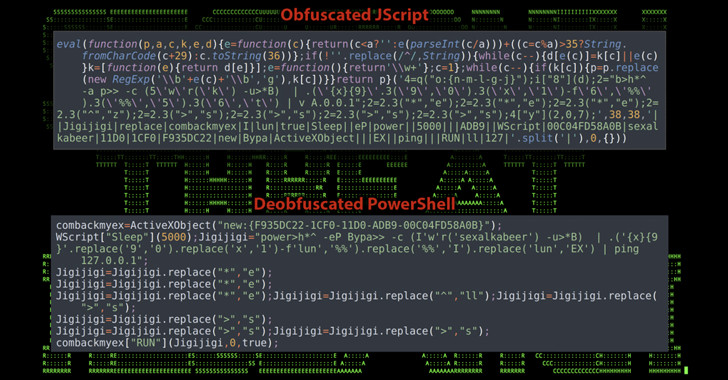

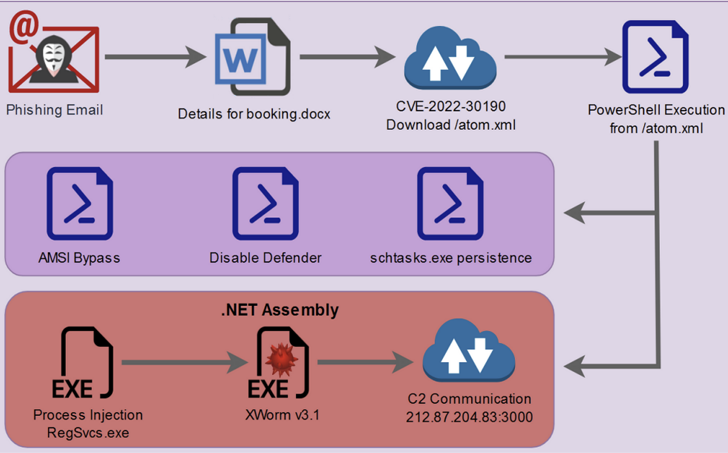

Les attaques commencent par des attaques de phishing pour distribuer des documents Microsoft Word leurres qui, au lieu d’utiliser des macros, militarisent la vulnérabilité Follina (CVE-2022-30190, score CVSS : 7,8) pour supprimer un script PowerShell obfusqué.

À partir de là, les pirates abusent du script PowerShell pour contourner l’interface d’analyse antimalware (AMSI), désactivez Microsoft Defender, établissez la persistance et finalement lancez le binaire .NET contenant XWorm.

Fait intéressant, l’une des variables du script PowerShell est nommée « $CHOTAbheem », ce qui est probablement une référence à Chhota Bhemune série télévisée d’aventure comique d’animation indienne.

« Sur la base d’une vérification rapide, il semble que l’individu ou le groupe responsable de l’attaque pourrait avoir une origine moyen-orientale/indienne, bien que l’attribution finale n’ait pas encore été confirmée », ont déclaré les chercheurs à The Hacker News, soulignant que de tels mots-clés peut aussi servir de couverture.

XWorm est un logiciels malveillants de base qui est annoncé à la vente sur des forums clandestins et est livré avec un large éventail de fonctionnalités qui lui permettent de siphonner les informations sensibles des hôtes infectés.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Le malware est également un couteau suisse dans la mesure où il peut effectuer des opérations de clipper, de DDoS et de ransomware, se propager via USB et déposer des malwares supplémentaires.

Les origines exactes de l’acteur de la menace ne sont actuellement pas claires, bien que Securonix ait déclaré que la méthodologie d’attaque partage des artefacts similaires à celui de TA558, qui a été observé frappant l’industrie hôtelière dans le passé.

« Bien que les e-mails de phishing utilisent rarement des documents Microsoft Office depuis que Microsoft a pris la décision de désactiver les macros par défaut, nous voyons aujourd’hui la preuve qu’il est toujours important d’être vigilant sur les fichiers de documents malveillants, en particulier dans ce cas où il n’y a pas eu d’exécution de VBscript depuis macros », ont déclaré les chercheurs.

Poster un commentaire