Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

L’acteur de la menace persistante avancée (APT) connu sous le nom de Viverne d’hiver cible désormais des responsables en Europe et aux États-Unis dans le cadre d’une campagne de cyberespionnage en cours.

« Depuis au moins février 2023, TA473 exploite en permanence une vulnérabilité Zimbra non corrigée dans les portails de messagerie Web publics qui leur permet d’accéder aux boîtes aux lettres électroniques des entités gouvernementales en Europe », Proofpoint a dit dans un nouveau rapport.

L’entreprise de sécurité d’entreprise suit l’activité sous son propre nom TA473 (alias UAC-0114), le décrivant comme un équipage adverse dont les opérations s’alignent sur celles des objectifs géopolitiques russes et biélorusses.

Ce qui lui manque en sophistication, il le compense en persistance. Ces derniers mois, le groupe a été lié à des attaques visant les autorités étatiques d’Ukraine et de Pologne ainsi que des responsables gouvernementaux en Inde, en Lituanie, en Slovaquie et au Vatican.

La vague d’intrusions liée à l’OTAN implique l’exploitation de CVE-2022-27926 (score CVSS : 6,1), une faille de sécurité de gravité moyenne désormais corrigée dans Zimbra Collaboration qui pourrait permettre à des attaquants non authentifiés d’exécuter du code JavaScript ou HTML arbitraire.

Cela implique également l’utilisation d’outils d’analyse comme Acunetix pour identifier les portails de messagerie Web non corrigés appartenant à des organisations ciblées dans le but d’envoyer des e-mails de phishing sous le couvert d’agences gouvernementales bénignes.

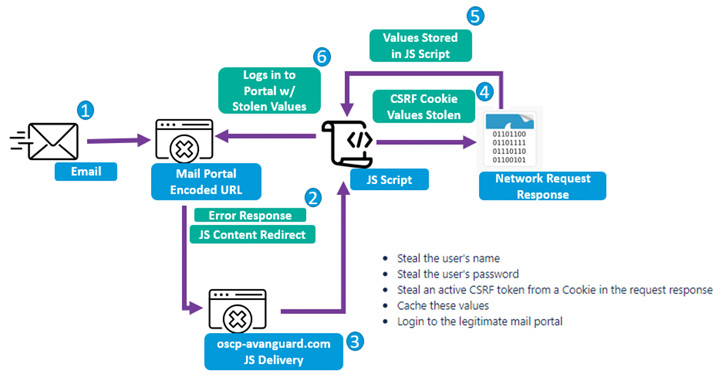

Les messages sont accompagnés d’URL piégées qui exploitent la faille de script intersite (XSS) de Zimbra pour exécuter des charges utiles JavaScript personnalisées encodées en Base64 dans les portails de messagerie Web des victimes afin d’exfiltrer les noms d’utilisateur, les mots de passe et les jetons d’accès.

Il convient de noter que chaque charge utile JavaScript est adaptée au portail de messagerie Web ciblé, ce qui indique que l’auteur de la menace est prêt à investir du temps et des ressources pour réduire la probabilité de détection.

« L’approche persistante de TA473 en matière d’analyse des vulnérabilités et d’exploitation des vulnérabilités non corrigées affectant les portails de messagerie Web accessibles au public est un facteur clé du succès de cet acteur », a déclaré Proofpoint.

« L’accent mis par le groupe sur la reconnaissance soutenue et l’étude minutieuse des portails de messagerie Web exposés publiquement pour faire de l’ingénierie inverse JavaScript capable de voler des noms d’utilisateur, des mots de passe et des jetons CSRF démontre son investissement dans la compromission de cibles spécifiques. »

Les découvertes arrivent au milieu révélations qu’au moins trois agences de renseignement russes, dont le FSB, le GRU (lié à Sandworm) et le SVR (lié à APT29), utilisent probablement des logiciels et des outils de piratage développés par un sous-traitant informatique basé à Moscou nommé NTC Vulkan.

WEBINAIRE THN

Devenez un pro de la réponse aux incidents !

Découvrez les secrets d’une réponse aux incidents à toute épreuve – Maîtrisez le processus en 6 phases avec Asaf Perlman, le responsable IR de Cynet !

Cela inclut des cadres tels que Scan (pour faciliter la collecte de données à grande échelle), Amesit (pour mener des opérations d’information et manipuler l’opinion publique) et Krystal-2B (pour simuler des attaques IO/OT coordonnées contre les systèmes de contrôle ferroviaire et de pipeline).

« Krystal-2B est une plate-forme de formation qui simule des attaques OT contre différents types d’environnements OT en coordination avec certains composants IO en tirant parti d’Amesit » à des fins de perturbation « », Mandiant, propriété de Google a dit.

« Les projets sous contrat de NTC Vulkan donnent un aperçu de l’investissement des services de renseignement russes dans le développement de capacités pour déployer des opérations plus efficaces au début du cycle de vie de l’attaque, une opération souvent cachée à notre vue », a déclaré la société de renseignement sur les menaces.

Poster un commentaire