Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une faille de sécurité a été découverte dans le plugin WooCommerce Stripe Gateway WordPress qui pourrait conduire à la divulgation non autorisée d’informations sensibles.

La faille, suivie comme CVE-2023-34000, impacte les versions 7.4.0 et antérieures. Il a été résolu par les responsables du plugin dans la version 7.4.1, qui a été livrée le 30 mai 2023.

Passerelle WooCommerce Stripe permet sites de commerce électronique pour accepter directement divers modes de paiement via l’API de traitement des paiements de Stripe. Il compte plus de 900 000 installations actives.

Selon le chercheur en sécurité de Patch, Rafie Muhammad, le plugin souffre de ce qu’on appelle des références d’objet directes non authentifiées non sécurisées (IDOR), qui permet à un acteur malveillant de contourner l’autorisation et d’accéder aux ressources.

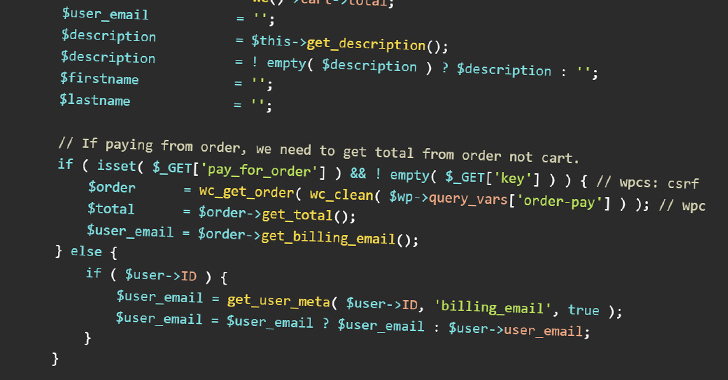

En particulier, le problème provient de la gestion non sécurisée des objets de commande et d’un manque de mécanisme de contrôle d’accès adéquat dans les fonctions ‘javascript_params’ et ‘payment_fields’ du plugin.

« Cette vulnérabilité permet à tout utilisateur non authentifié d’afficher les données PII de toute commande WooCommnerce, y compris l’e-mail, le nom de l’utilisateur et l’adresse complète », Muhammad a dit.

Le développement intervient des semaines après la sortie de l’équipe principale de WordPress 6.2.1 et 6.2.2 pour résoudre cinq problèmes de sécurité, notamment une vulnérabilité de traversée de répertoire non authentifiée et une faille de script intersite non authentifiée, dont trois ont été découvertes lors d’un audit de sécurité tiers.

Poster un commentaire