Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

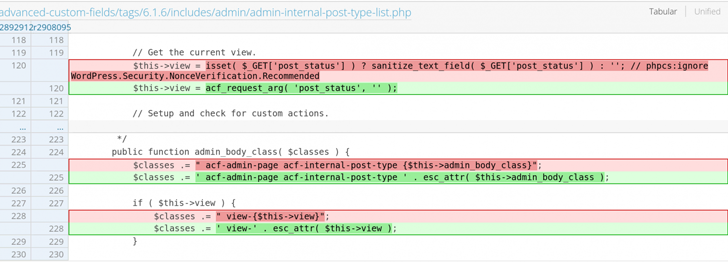

Les utilisateurs du plugin Advanced Custom Fields pour WordPress sont invités à mettre à jour la version 6.1.6 suite à la découverte d’une faille de sécurité.

Le problème, auquel est attribué l’identifiant CVE-2023-30777, concerne un cas de script intersite réfléchi (XSS) qui pourrait être utilisé à mauvais escient pour injecter des scripts exécutables arbitraires dans des sites Web autrement bénins.

Le plugin, qui est disponible en version gratuite et pro, a plus de deux millions d’installations actives. Le problème a été découvert et signalé aux responsables le 2 mai 2023.

« Cette vulnérabilité permet à tout utilisateur non authentifié de voler des informations sensibles pour, dans ce cas, escalader les privilèges sur le site WordPress en incitant un utilisateur privilégié à visiter le chemin d’URL créé », a déclaré le chercheur de Patchstack, Rafie Muhammad. a dit.

XSS réfléchi les attaques se produisent généralement lorsque les victimes sont amenées à cliquer sur un faux lien envoyé par e-mail ou par une autre voie, ce qui entraîne l’envoi du code malveillant au site Web vulnérable, qui renvoie l’attaque au navigateur de l’utilisateur.

Cet élément d’ingénierie sociale signifie que le XSS réfléchi n’a pas la même portée et la même échelle que les attaques XSS stockées, ce qui incite les acteurs de la menace à distribuer le lien malveillant à autant de victimes que possible.

« [A reflected XSS attack] est généralement le résultat de demandes entrantes qui ne sont pas suffisamment filtrées, ce qui permet la manipulation des fonctions d’une application Web et l’activation de scripts malveillants », Imperva Remarques.

Il convient de noter que CVE-2023-30777 peut être activé sur une installation ou une configuration par défaut des champs personnalisés avancés, bien qu’il ne soit possible de le faire qu’à partir d’utilisateurs connectés qui ont accès au plugin.

Le développement intervient alors que Craft CMS a corrigé deux failles XSS de gravité moyenne (CVE-2023-30177 et CVE-2023-31144) qui pourraient être exploitées par un acteur malveillant pour servir des charges utiles malveillantes.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Cela fait également suite à la divulgation d’une autre faille XSS dans le produit cPanel (CVE-2023-29489score CVSS : 6.1) qui pourraient être exploitées sans aucune authentification pour exécuter du JavaScript arbitraire.

« Un attaquant peut non seulement attaquer les ports de gestion de cPanel, mais également les applications qui s’exécutent sur les ports 80 et 443 », a déclaré Shubham Shah d’Assetnote. a ditl’ajouter pourrait permettre à un adversaire de détourner la session cPanel d’un utilisateur valide.

« Une fois agissant au nom d’un utilisateur authentifié de cPanel, il est généralement trivial de télécharger un shell Web et d’obtenir l’exécution de la commande. »

Poster un commentaire