Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert aujourd’hui une nouvelle vulnérabilité critique affectant le protocole SMB (Server Message Block) qui pourrait permettre aux attaquants de fuir la mémoire du noyau à distance, et lorsqu’elle est combinée à un bogue « wormable » précédemment révélé, la faille peut être exploitée pour réaliser des attaques d’exécution de code à distance .

Surnommé « SMBleed« (CVE-2020-1206) par la société de cybersécurité ZecOps, la faille réside dans la fonction de décompression de SMB – la même fonction qu’avec le bug SMBGhost ou EternalDarkness (CVE-2020-0796), qui a été découverte il y a trois mois, ouvrant potentiellement les systèmes Windows vulnérables aux attaques de logiciels malveillants pouvant se propager sur les réseaux.

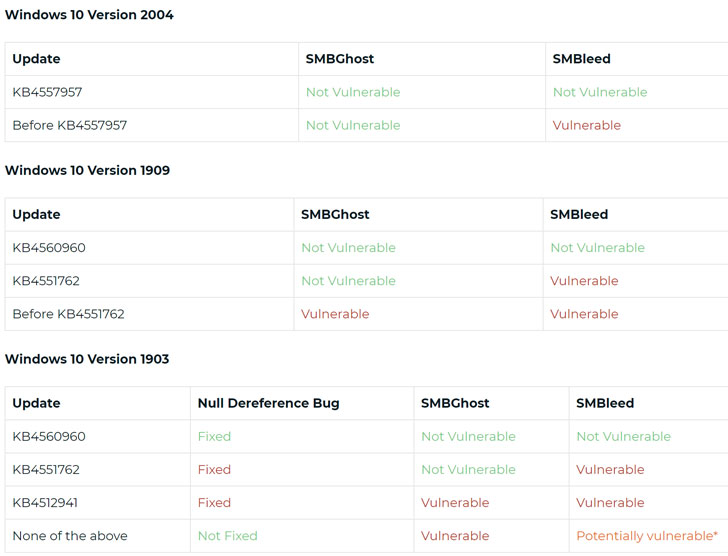

La vulnérabilité récemment découverte a un impact sur les versions 1903 et 1909 de Windows 10, pour lesquelles Microsoft a publié aujourd’hui des correctifs de sécurité dans le cadre de ses mises à jour mensuelles du Patch Tuesday de juin.

Le développement intervient alors que l’Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a publié un avis la semaine dernière avertissant les utilisateurs de Windows 10 de mettre à jour leurs machines après la publication en ligne du code d’exploitation du bogue SMBGhost la semaine dernière.

SMBGhost a été jugé si sérieux qu’il a reçu un score de gravité maximal de 10.

«Bien que Microsoft ait divulgué et fourni des mises à jour pour cette vulnérabilité en mars 2020, des cyberacteurs malveillants ciblent les systèmes non corrigés avec le nouveau PoC, selon de récents rapports open-source, » CISA a dit.

SMB, qui s’exécute sur le port TCP 445, est un protocole réseau qui fournit la base pour le partage de fichiers, la navigation sur le réseau, les services d’impression et la communication interprocessus sur un réseau.

Selon les chercheurs de ZecOps, le défaut provient de la façon dont la fonction de décompression en question (« Srv2DecompressData« ) gère les demandes de message spécialement conçues (par exemple, ÉCRIRE SMB2) envoyé à un serveur SMBv3 ciblé, permettant à un attaquant de lire la mémoire du noyau non initialisée et d’apporter des modifications à la fonction de compression.

«La structure du message contient des champs tels que la quantité d’octets à écrire et des indicateurs, suivis d’un tampon de longueur variable», ont déclaré les chercheurs. « C’est parfait pour exploiter le bogue puisque nous pouvons créer un message tel que nous spécifions l’en-tête, mais le tampon de longueur variable contient des données non initialisées. »

«Un attaquant qui parviendrait à exploiter la vulnérabilité pourrait obtenir des informations afin de compromettre davantage le système de l’utilisateur. Pour exploiter la vulnérabilité contre un serveur, un attaquant non authentifié pourrait envoyer un paquet spécialement conçu à un serveur SMBv3 ciblé», a déclaré Microsoft dans son avis.

« Pour exploiter la vulnérabilité contre un client, un attaquant non authentifié devrait configurer un serveur SMBv3 malveillant et convaincre un utilisateur de s’y connecter », a ajouté Microsoft.

Pire encore, SMBleed peut être enchaîné avec SMBGhost sur des systèmes Windows 10 non corrigés pour réaliser l’exécution de code à distance. La société a également publié une preuve de concept exploiter le code démonstration la défauts.

Pour atténuer la vulnérabilité, il est recommandé aux utilisateurs privés et professionnels d’installer les dernières mises à jour de Windows dès que possible.

Pour les systèmes où le patch n’est pas applicable, il est conseillé de bloquer le port 445 pour empêcher les mouvements latéraux et l’exploitation à distance.

Les conseils de sécurité de Microsoft concernant SMBleed et SMBGhost dans Windows 10 version 1909 et 1903 et Server Core pour les mêmes versions peuvent être trouvé ici et ici.

Poster un commentaire