Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle plateforme de phishing-as-a-service (PhaaS ou PaaS) nommée Grandeur a été exploité par les cybercriminels pour cibler les utilisateurs professionnels du service cloud Microsoft 365 depuis au moins la mi-2022, abaissant efficacement la barre d’entrée pour les attaques de phishing.

« La grandeur, pour l’instant, se concentre uniquement sur les pages de phishing Microsoft 365, fournissant à ses affiliés un générateur de pièces jointes et de liens qui crée des pages de leurre et de connexion très convaincantes », a déclaré Tiago Pereira, chercheur chez Cisco Talos. a dit.

« Il contient des fonctionnalités telles que le pré-remplissage de l’adresse e-mail de la victime et l’affichage du logo et de l’image d’arrière-plan appropriés de l’entreprise, extraits de la véritable page de connexion Microsoft 365 de l’organisation cible. »

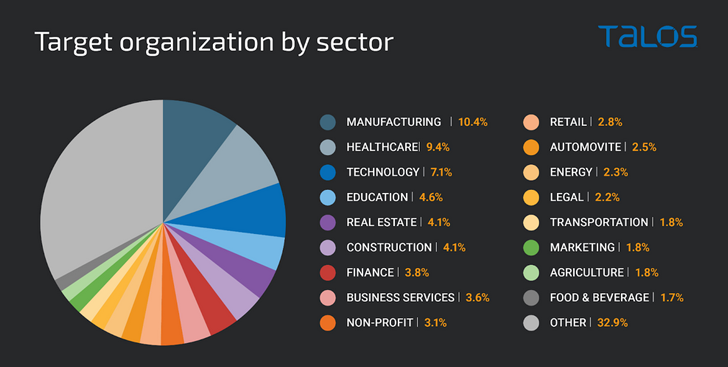

Les campagnes impliquant Greatness ont principalement des entités de fabrication, de soins de santé et de technologie situées aux États-Unis, au Royaume-Uni, en Australie, en Afrique du Sud et au Canada, avec un pic d’activité détecté en décembre 2022 et mars 2023.

Les kits de phishing comme Greatness offrent aux acteurs de la menace, débutants ou non, un guichet unique rentable et évolutif, permettant de concevoir des pages de connexion convaincantes associées à divers services en ligne et de contourner les protections d’authentification à deux facteurs (2FA).

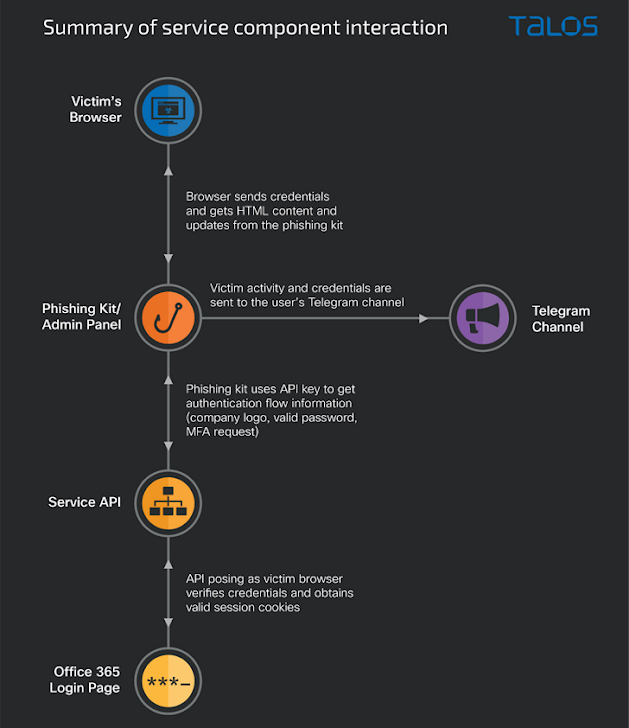

Plus précisément, les pages leurres d’aspect authentique fonctionnent comme un proxy inverse pour récolter les informations d’identification et les mots de passe à usage unique basés sur le temps (TOTP) saisis par les victimes.

Les chaînes d’attaque commencent par des e-mails malveillants contenant une pièce jointe HTML qui, à l’ouverture, exécute un code JavaScript obscurci qui redirige l’utilisateur vers une page de destination avec l’adresse e-mail du destinataire déjà pré-remplie et demande son mot de passe et son code MFA.

Les informations d’identification et les jetons saisis sont ensuite transmis au canal Telegram de l’affilié pour obtenir un accès non autorisé aux comptes en question.

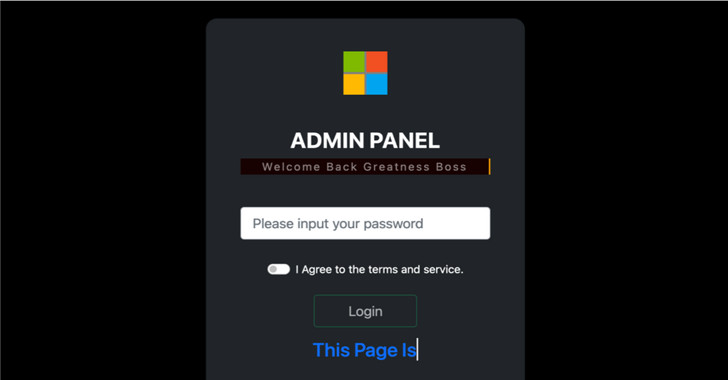

Le kit de phishing AiTM est également livré avec un panneau d’administration qui permet à l’affilié de configurer le bot Telegram, de suivre les informations volées et même de créer des pièces jointes ou des liens piégés.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

De plus, chaque affilié doit avoir une clé API valide afin de pouvoir charger la page de phishing. La clé API empêche également les adresses IP indésirables d’afficher la page de phishing et facilite la communication en arrière-plan avec la page de connexion Microsoft 365 réelle en se faisant passer pour la victime.

« En travaillant ensemble, le kit de phishing et l’API effectuent une attaque » man-in-the-middle « , demandant des informations à la victime que l’API soumettra ensuite à la page de connexion légitime en temps réel », a déclaré Pereira.

« Cela permet à l’affilié PaaS de voler les noms d’utilisateur et les mots de passe, ainsi que les cookies de session authentifiés si la victime utilise MFA. »

Les découvertes arrivent alors que Microsoft a commencé application de la correspondance des numéros dans les notifications push de Microsoft Authenticator à partir du 8 mai 2023, pour améliorer les protections 2FA et repousser les attaques à la bombe rapides.

Poster un commentaire