Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Vous vous souvenez de Strandhogg?

Une vulnérabilité de sécurité affectant Android que les applications malveillantes peuvent exploiter pour se faire passer pour n’importe quelle autre application installée sur un appareil ciblé pour afficher de fausses interfaces aux utilisateurs, les incitant à divulguer des informations sensibles.

À la fin de l’année dernière, au moment de sa divulgation publique, les chercheurs ont également confirmé que certains attaquants exploitaient déjà la faille dans la nature pour voler les banques et autres informations de connexion des utilisateurs, ainsi que pour espionner leurs activités.

La même équipe de chercheurs norvégiens en cybersécurité aujourd’hui dévoilé les détails d’une nouvelle vulnérabilité critique (CVE-2020-0096) affectant le système d’exploitation Android qui pourrait permettre aux attaquants de mener une version beaucoup plus sophistiquée de l’attaque Strandhogg.

Surnommé ‘Strandhogg 2.0, «la nouvelle vulnérabilité affecte tous les appareils Android, à l’exception de ceux exécutant la dernière version, Android Q / 10, du système d’exploitation mobile – qui, malheureusement, ne fonctionne que sur 15 à 20% du total des appareils sous Android, laissant des milliards du reste des smartphones vulnérables aux attaquants.

StrandHogg 1.0 résidait dans la fonctionnalité multitâche d’Android, tandis que la nouvelle faille Strandhogg 2.0 est essentiellement une vulnérabilité d’élévation de privilèges qui permet aux pirates d’accéder à presque toutes les applications.

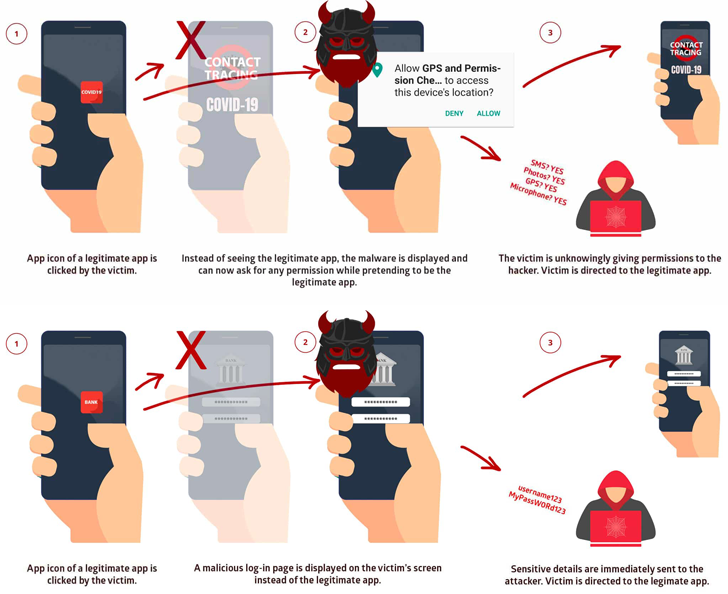

Comme expliqué précédemment, lorsqu’un utilisateur appuie sur l’icône d’une application légitime, le malware exploitant les vulnérabilités de Strandhogg peut intercepter et détourner cette activité / tâche pour afficher une fausse interface à l’utilisateur au lieu de lancer l’application réelle.

Cependant, contrairement à StrandHogg 1.0 qui ne peut attaquer qu’une seule application à la fois, la dernière faille pourrait permettre aux attaquants « d’attaquer dynamiquement presque n’importe quelle application sur un appareil donné simultanément en appuyant sur un bouton », le tout sans nécessiter de pré-configuration pour chaque cible. app.

Les défauts de StrandHogg sont potentiellement dangereux et préoccupants car:

- il est presque impossible pour les utilisateurs ciblés de repérer l’attaque,

- il peut être utilisé pour détourner l’interface de toute application installée sur un appareil ciblé sans nécessiter de configuration,

- il peut être utilisé pour demander frauduleusement toute autorisation d’appareil

- il peut être exploité sans accès root,

- il fonctionne sur toutes les versions d’Android, sauf Q.

- il n’a besoin d’aucune autorisation spéciale pour fonctionner sur l’appareil.

En plus de voler les informations de connexion via un faux écran convaincant, l’application malveillante peut également augmenter considérablement ses capacités en incitant les utilisateurs à accorder des autorisations d’appareil sensibles tout en se faisant passer pour une application légitime.

« En utilisant StrandHogg 2.0, les attaquants peuvent, une fois qu’une application malveillante est installée sur l’appareil, accéder à des SMS et photos privés, voler les identifiants de connexion des victimes, suivre les mouvements du GPS, effectuer et / ou enregistrer des conversations téléphoniques et espionner un téléphone. caméra et microphone », ont déclaré les chercheurs.

«Les logiciels malveillants qui exploitent StrandHogg 2.0 seront également plus difficiles à détecter pour les antivirus et les scanners de sécurité et, en tant que tels, représentent un danger important pour l’utilisateur final», ont-ils ajouté.

Les chercheurs en sécurité ont signalé de manière responsable la nouvelle vulnérabilité à Google en décembre de l’année dernière.

Après cela, Google a préparé un correctif et l’a partagé avec les fabricants de smartphones en avril 2020, qui ont maintenant commencé à déployer des mises à jour logicielles pour leurs utilisateurs respectifs à partir de ce mois-ci.

Bien qu’il n’existe aucun moyen efficace et fiable de bloquer ou de détecter les attaques de détournement de tâches, les utilisateurs peuvent toujours repérer de telles attaques en gardant un œil sur les écarts que nous avons partagés lors du signalement de StrandHogg 1.0, comme lorsque:

- une application à laquelle vous êtes déjà connecté demande une connexion,

- les fenêtres contextuelles d’autorisation qui ne contiennent pas de nom d’application,

- les autorisations demandées à une application qui ne devraient pas nécessiter ou nécessiter les autorisations demandées,

- les boutons et les liens de l’interface utilisateur ne font rien lorsqu’on clique dessus,

- Le bouton de retour ne fonctionne pas comme prévu.

Poster un commentaire