Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert une nouvelle menace émergente de botnet IdO qui exploite les dispositifs intelligents compromis pour mettre en scènele déni de service distribuéCes attaques peuvent être déclenchées à la demande par des plateformes offrant des services de DDoS à la demande.

Le botnet, appelé « dark_nexus » par les chercheurs de Bitdefender, utilise des attaques par bourrage de références contre divers appareils, tels que les routeurs (de Dasan Zhone, Dlink et ASUS), les enregistreurs vidéo et les caméras thermiques, pour les coopter dans le botnet.

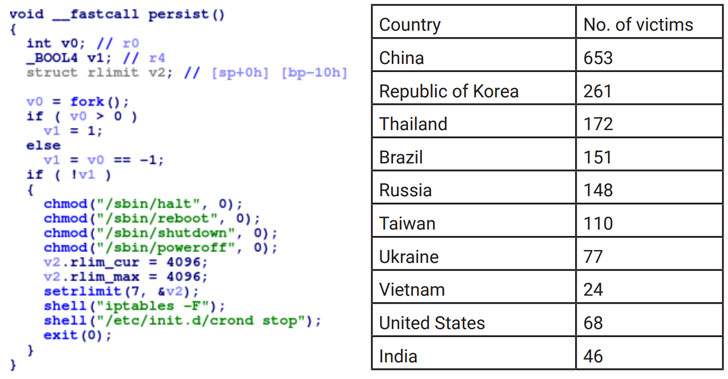

Jusqu’à présent, dark_nexus comprend au moins 1 372 bots, agissant comme un proxy inverse, répartis dans différents endroits en Chine, en Corée du Sud, en Thaïlande, au Brésil et en Russie.

« Bien qu’il puisse partager certaines caractéristiques avec des réseaux de zombies IdO connus auparavant, la façon dont certains de ses modules ont été développés le rend beaucoup plus puissant et robuste », a déclaré le Les chercheurs ont déclaré. « Par exemple, les charges utiles sont compilées pour 12 architectures de CPU différentes et livrées dynamiquement en fonction de la configuration de la victime ».

Les preuves recueillies par Bitdefender indiquent grec.Helios en tant que responsable du développement de dark_nexus, un auteur de botnet connu pour avoir vendu des services DDoS sur des plateformes de médias sociaux et utilisé un Chaîne YouTube pour faire connaître ses capacités.

Inspiré des botnets connus Qbot et Mirai

Notant les similitudes de dark_nexus avec le malware bancaire Qbot et Mirai, les chercheurs de Bitdefender ont déclaré que ses modules de base sont « pour la plupart originaux » et qu’il est fréquemment mis à jour, avec plus de 30 versions publiées entre décembre 2019 et mars 2020 (versions 4.0 à 8.6).

« Le code de démarrage du bot ressemble à celui de Qbot : il bifurque plusieurs fois, bloque plusieurs signaux et se détache du terminal », ont déclaré les chercheurs.

« Ensuite, dans la veine de Mirai, il se lie à un port fixe (7630), ce qui garantit qu’une seule instance de ce bot peut fonctionner sur l’appareil. Le bot tente de se déguiser en changeant son nom en « /bin/busybox ». Une autre caractéristique empruntée à Mirai est la désactivation du chien de garde par des appels ioctl sur l’appareil virtuel ».

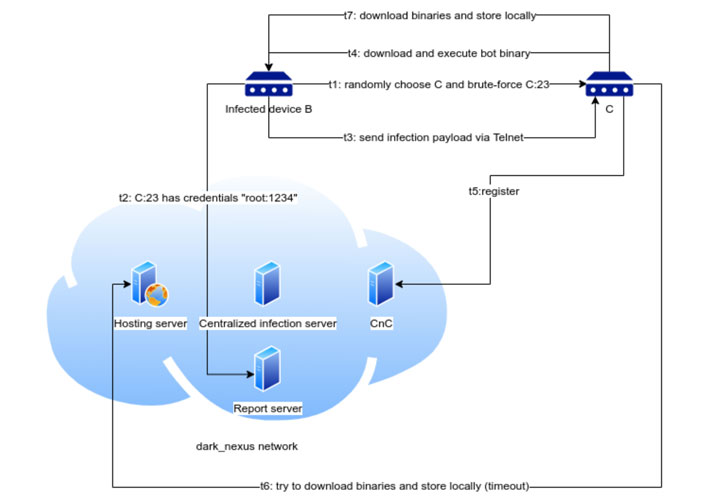

L’infrastructure se compose de plusieurs serveurs de commande et de contrôle (C2) (switchnets[.]net:30047 amd thiccnigga[.]me:30047), qui envoient des commandes à distance aux bots infectés, et les serveurs de signalement auxquels les bots communiquent des détails sur les services vulnérables (par exemple, les dispositifs protégés par des mots de passe par défaut).

Une fois l’attaque par force brute réussie, le bot s’enregistre sur le serveur C2 en identifiant l’architecture CPU de l’appareil afin de transmettre la charge utile d’infection personnalisée via Telnet, de télécharger les binaires du bot et d’autres composants de logiciels malveillants à partir d’un serveur d’hébergement (switchnets[.]net:80), et les exécuter.

En outre, certaines versions du botnet (4.0 à 5.3) sont dotées d’une fonction de proxy inverse qui permet à la victime d’agir en tant que proxy pour le serveur d’hébergement, dirigeant ainsi l’appareil infecté vers le téléchargement et le stockage local des exécutables nécessaires au lieu de devoir se connecter au serveur d’hébergement central.

Ce n’est pas tout. dark_nexus est livré avec des commandes de persistance qui empêchent le dispositif d’être redémarré en arrêtant le service cron et la suppression des privilèges des services qui pourraient être utilisés pour redémarrer ledit dispositif en question.

Il utilise également une technique destinée à assurer la « suprématie » sur l’appareil compromis », a fait observer M. Bitdefender.

« Unique en son genre, dark_nexus utilise un système de notation basé sur des poids et des seuils pour évaluer les processus susceptibles de présenter un risque. Cela implique de maintenir une liste des processus de la liste blanche et de leurs PID, et de tuer tout autre processus qui franchit un seuil (supérieur ou égal à 100) de suspicion ».

Vos dispositifs IdO sont à louer

Le Le botnet Miraidepuis sa découverte en 2016, a été liée à un certain nombre d’attaques DDoS à grande échelle. Depuis lors, de nombreuses variantes de Mirai ont vu le jour, en partie grâce à la disponibilité de son code source sur l’Internet.

De même, les auteurs de botnets ont mis en scène les attaques par la force brute sur les sites WordPress pour insérer le cheval de Troie bancaire Qbot et télécharger des logiciels malveillants supplémentaires.

Le fait que dark_nexus soit construit sur les fondations de Mirai et de Qbot est la preuve de l’évolution des tactiques des opérateurs de botnet et des pirates inexpérimentés, leur permettant d’ajouter de nouvelles fonctionnalités en exploitant diverses vulnérabilités dans des dispositifs IdO mal sécurisés et d’amasser des armées de botnet modernes.

« En utilisant des vidéos YouTube démontrant certains de ses travaux passés et en publiant des offres sur divers forums de cybercriminalité, greek.Helios semble avoir de l’expérience avec les malwares de l’IdO, les perfectionnant au point de développer le nouveau botnet dark_nexus », ont conclu les chercheurs de Bitdefender.

Poster un commentaire