Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau type de logiciel malveillant pour les services bancaires mobiles a été découvert. Il abuse des fonctions d’accessibilité d’Android pour exfiltrer des données sensibles des applications financières, lire les SMS des utilisateurs et détourner les codes d’authentification à deux facteurs basés sur les SMS.

Appelé « EventBot » par les chercheurs de Cybereason, le malware est capable de cibler plus de 200 applications financières différentes, y compris les services bancaires, les services de transfert d’argent et les portefeuilles cryptés en devises comme Paypal Business, Revolut, Barclays, CapitalOne, HSBC, Santander, TransferWise et Coinbase.

« EventBot est particulièrement intéressant parce qu’il en est à ses débuts », a déclaré le chercheurs a déclaré. « Ce tout nouveau malware a un réel potentiel pour devenir le prochain grand malware mobile, car il fait l’objet d’améliorations itératives constantes, abuse d’une fonctionnalité critique du système d’exploitation et cible les applications financières ».

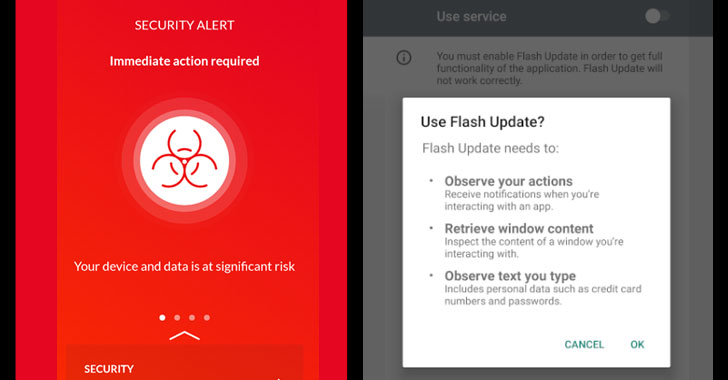

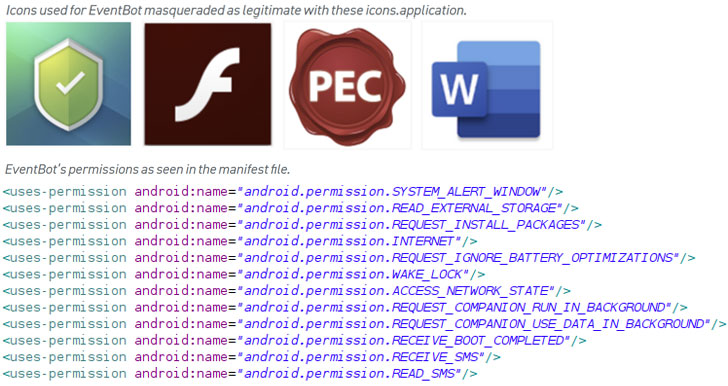

La campagne, identifiée pour la première fois en mars 2020, masque ses intentions malveillantes en se faisant passer pour des applications légitimes (par exemple, Adobe Flash, Microsoft Word) sur des magasins APK malhonnêtes et d’autres sites web louches qui, une fois installés, demandent des autorisations étendues sur l’appareil.

Les autorisations comprennent l’accès aux paramètres d’accessibilité, la possibilité de lire à partir d’un stockage externe, d’envoyer et de recevoir des SMS, de fonctionner en arrière-plan et de se lancer après le démarrage du système.

Si un utilisateur accorde l’accès, EventBot fonctionne comme un keylogger et peut « récupérer les notifications concernant les autres applications installées et le contenu des fenêtres ouvertes », en plus d’exploiter les services d’accessibilité d’Android pour saisir le code PIN de l’écran de verrouillage et transmettre toutes les données collectées dans un format crypté à un serveur contrôlé par l’attaquant.

La possibilité d’analyser les SMS fait également du cheval de Troie bancaire un outil utile pour contourner l’authentification à deux facteurs basée sur les SMS, permettant ainsi aux adversaires d’accéder facilement aux portefeuilles cryptocriminels d’une victime et de voler des fonds sur les comptes bancaires.

Ce n’est pas la première fois qu’un malware mobile cible les services financiers. Le mois dernier, les chercheurs de l’IBM X-Force ont présenté en détail une nouvelle campagne TrickBot, appelée TrickMoqui visait exclusivement les utilisateurs allemands avec des logiciels malveillants qui utilisaient abusivement les fonctions d’accessibilité pour intercepter les mots de passe à usage unique (OTP), les TAN mobiles (mTAN) et les codes d’authentification pushTAN.

« Donner à un attaquant l’accès à un appareil mobile peut avoir de graves conséquences commerciales, en particulier si l’utilisateur final utilise son appareil mobile pour discuter de sujets commerciaux sensibles ou accéder aux informations financières de l’entreprise », ont conclu les chercheurs de Cybereason. « Cela peut entraîner une dégradation de la marque, une perte de réputation individuelle ou une perte de confiance des consommateurs ».

La famille d’applications malveillantes d’EventBot n’est peut-être pas active sur la boutique Google Play, mais c’est encore un autre rappel des raisons pour lesquelles les utilisateurs devraient s’en tenir aux boutiques d’applications officielles et éviter de charger des applications provenant de sources non fiables. Maintenir le logiciel à jour et activer Google Play Protect peut également contribuer grandement à protéger les appareils contre les logiciels malveillants.

Poster un commentaire