Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

L’application de visioconférence populaire Zoom a corrigé plusieurs vulnérabilités de sécurité, dont deux affectent son client Linux qui auraient pu permettre à un attaquant ayant accès à un système compromis de lire et d’exfiltrer les données utilisateur de Zoom – et même d’exécuter des logiciels malveillants furtifs en tant que sous-processus d’un application de confiance.

Selon un chercheur en cybersécurité Mazin Ahmed, OMS a présenté ses conclusions à DEF CON 2020 hier, la société a également laissé une instance de développement mal configurée exposée qui n’a pas été mise à jour depuis septembre 2019, indiquant que le serveur pourrait être sensible à des failles qui n’ont pas été corrigées.

Après qu’Ahmed ait signalé en privé les problèmes à Zoom en avril puis en juillet, la société a publié un correctif le 3 août (version 5.2.4).

Il est à noter que pour que certaines de ces attaques se produisent, un attaquant doit déjà avoir compromis l’appareil de la victime par d’autres moyens. Mais cela n’enlève rien à l’importance des défauts.

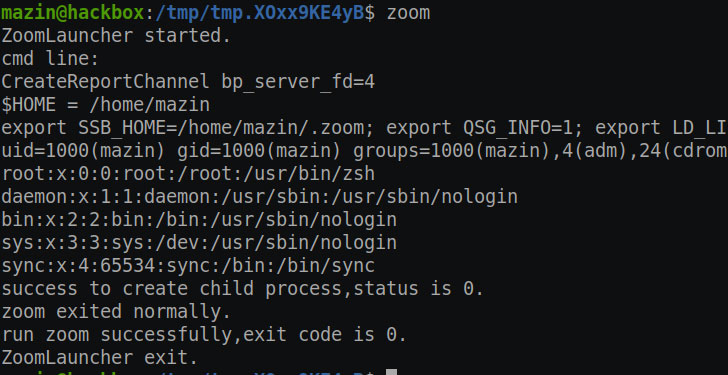

Dans un scénario, Ahmed a découvert un problème avec le Zoom Launcher pour Linux qui pourrait permettre à un adversaire d’exécuter un logiciel non autorisé en raison de la manière dont il lance l’exécutable « zoom ».

« Cela brise toute la protection de la liste blanche des applications, permet aux logiciels malveillants de s’exécuter en tant que sous-processus d’un fournisseur de confiance (Zoom) et constitue une mauvaise pratique de conception / sécurité par tous les moyens », a déclaré Ahmed dans une analyse.

Ce n’est pas tout. Dans le même ordre d’idées, un attaquant ayant accès à la machine de la victime peut lire et exfiltrer les données utilisateur et la configuration de Zoom en naviguant vers la base de données locale et même en accédant messages de chat stocké sur le système au format texte brut.

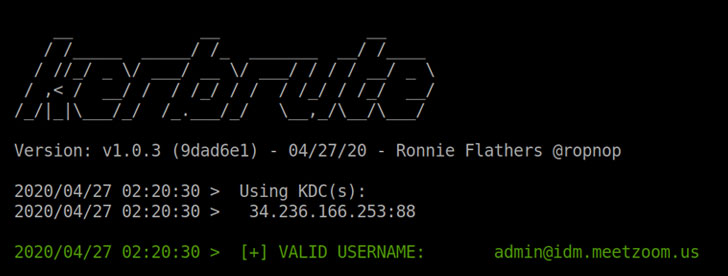

Deux autres failles impliquaient un service d’authentification Kerberos accessible de l’extérieur (« ca01.idm.meetzoom.us ») et un problème TLS / SSL qui permet aux logiciels malveillants d’injecter des empreintes de certificats personnalisées dans la base de données Zoom locale.

« Il s’agit d’un épinglage de certificat par utilisateur et permet intentionnellement à l’utilisateur d’autoriser des certificats personnalisés », a déclaré Zoom à propos de la faille d’injection de certificat. « L’utilisateur peut écrire dans sa propre base de données, mais aucun autre utilisateur non root ne le peut. Il est courant de faire exécuter les applications utilisateur à leur niveau de privilège, car exiger que Zoom s’exécute en tant que root entraînerait des risques de sécurité inutiles pour Zoom et nos clients. . «

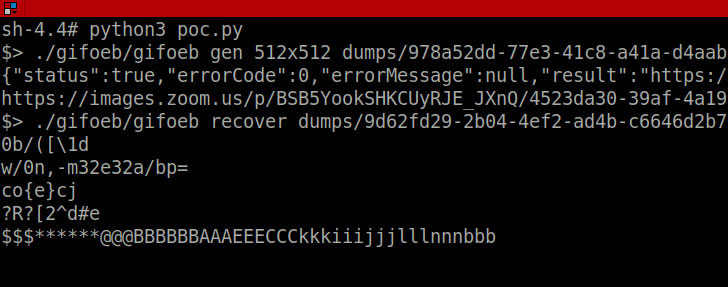

Mais ça devient plus intéressant. Ahmed a ensuite mis en évidence une vulnérabilité de fuite de mémoire en exploitant la fonction d’image de profil sur Zoom pour télécharger une image GIF malveillante, télécharger le fichier rendu et en extraire des données pour fuir des parties de la mémoire système.

« Après une enquête interne, nous avons conclu que le comportement n’était pas une fuite de mémoire, mais simplement les meilleurs efforts de notre utilitaire d’image pour convertir un gif malformé en jpeg », a déclaré la société.

Bien qu’Ahmed pense que cela est la conséquence d’une faille connue ImageMagick logiciel de conversion d’image (CVE-2017-15277), Zoom a déclaré qu’il n’utilisait pas l’utilitaire pour convertir les GIF téléchargés en tant qu’images de profil au format JPEG.

En réponse aux divulgations, Zoom a supprimé le serveur d’authentification Kerberos exposé pour empêcher les attaques par force brute, tout en reconnaissant qu’il s’efforce de remédier au manque de cryptage tout en stockant les journaux de discussion.

Il est recommandé aux utilisateurs de mettre à jour Zoom vers la dernière version pour réduire tout risque découlant de ces problèmes.

« Nous remercions Mazin d’avoir signalé ses découvertes. Nous avons résolu tous les problèmes pertinents et recommandons aux utilisateurs de garder leurs clients Zoom à jour pour s’assurer qu’ils reçoivent des mises à jour continues de sécurité et de produit. Zoom apprécie les rapports de vulnérabilité des chercheurs. Si vous pensez avoir trouvé un problème de sécurité avec les produits Zoom, veuillez envoyer un rapport détaillé à [email protected] », a déclaré un porte-parole de la société à The Hacker News.

Le développement est intervenu alors que la société résolvait une faille de sécurité le mois dernier. Cela permettait aux attaquants de déchiffrer le code numérique utilisé pour sécuriser les réunions privées sur la plate-forme et d’écouter les participants.

Poster un commentaire