Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Attention! Si vous utilisez l’assistant vocal Alexa d’Amazon dans vos haut-parleurs intelligents, le simple fait d’ouvrir un lien Web d’apparence innocente pourrait permettre aux attaquants d’installer des outils de piratage et d’espionner vos activités à distance.

Les chercheurs en cybersécurité de Check Point – Dikla Barda, Roman Zaikin et Yaara Shriki – ont révélé aujourd’hui de graves vulnérabilités de sécurité dans l’assistant virtuel Alexa d’Amazon qui pourraient le rendre vulnérable à un certain nombre d’attaques malveillantes.

Selon un nouveau rapport publié par Check Point Research et partagé avec The Hacker News, les « exploits auraient pu permettre à un attaquant de supprimer / installer des compétences sur le compte Alexa de la victime ciblée, d’accéder à son historique vocal et d’acquérir des informations personnelles via une interaction de compétences lorsque l’utilisateur invoque la compétence installée . »

«Les haut-parleurs intelligents et les assistants virtuels sont si courants qu’il est facile d’oublier la quantité de données personnelles qu’ils détiennent et leur rôle dans le contrôle d’autres appareils intelligents dans nos maisons», a déclaré Oded Vanunu, responsable de la recherche sur les vulnérabilités des produits.

« Mais les pirates les voient comme des points d’entrée dans la vie des gens, leur donnant la possibilité d’accéder aux données, d’écouter les conversations ou de mener d’autres actions malveillantes sans que le propriétaire en soit conscient », a-t-il ajouté.

Amazon a corrigé les vulnérabilités après que les chercheurs ont divulgué leurs découvertes à l’entreprise en juin 2020.

Une faille XSS dans l’un des sous-domaines d’Amazon

Check Point a déclaré que les défauts provenaient d’une mauvaise configuration Politique CORS dans l’application mobile Alexa d’Amazon, permettant ainsi aux adversaires dotés de capacités d’injection de code sur un sous-domaine Amazon d’effectuer une attaque interdomaine sur un autre sous-domaine Amazon.

En d’autres termes, une exploitation réussie aurait nécessité un seul clic sur un lien Amazon spécialement conçu par l’attaquant pour diriger les utilisateurs vers un sous-domaine Amazon vulnérable aux attaques XSS.

En outre, les chercheurs ont constaté qu’une demande de récupération d’une liste de toutes les compétences installées sur l’appareil Alexa renvoie également un jeton CSRF dans la réponse.

L’objectif principal d’un Toke CSRFn vise à empêcher les attaques de falsification de requêtes intersites dans lesquelles un lien ou un programme malveillant amène le navigateur Web d’un utilisateur authentifié à effectuer une action indésirable sur un site Web légitime.

Cela se produit parce que le site ne peut pas faire la différence entre les demandes légitimes et les demandes falsifiées.

Mais avec le jeton en possession, un mauvais acteur peut créer des requêtes valides vers le serveur principal et effectuer des actions au nom de la victime, telles que l’installation et l’activation d’une nouvelle compétence pour la victime à distance.

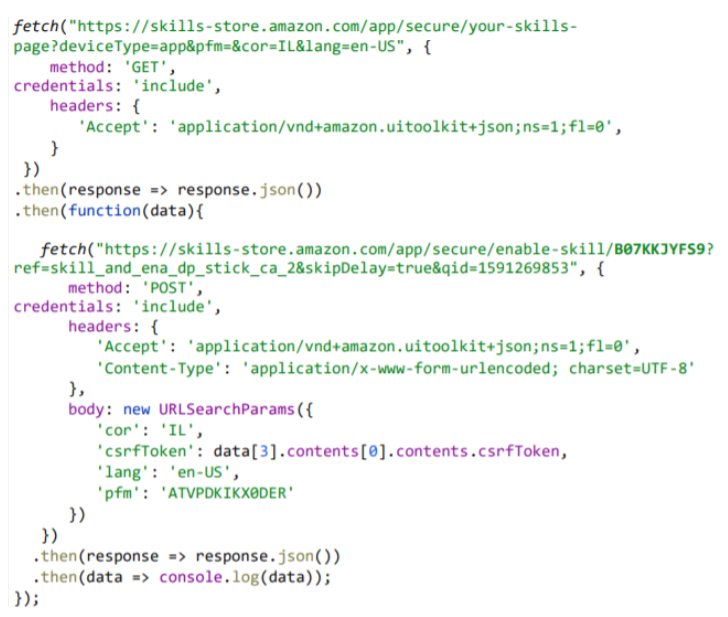

En bref, l’attaque fonctionne en invitant l’utilisateur à cliquer sur un lien malveillant qui navigue vers un sous-domaine Amazon (« track.amazon.com ») avec une faille XSS qui pourrait être exploitée pour réaliser l’injection de code.

L’attaquant l’utilise ensuite pour déclencher une requête au sous-domaine «skillsstore.amazon.com» avec les informations d’identification de la victime pour obtenir une liste de toutes les compétences installées sur le compte Alexa et le token CSRF.

Dans la dernière étape, l’exploit capture le jeton CSRF de la réponse et l’utilise pour installer une compétence avec un identifiant de compétence spécifique sur le compte Alexa de la cible, supprimez furtivement une compétence installée, obtenez l’historique des commandes vocales de la victime et accédez même aux informations personnelles stockées dans le profil de l’utilisateur.

Le besoin de sécurité IoT

Avec le global marché des enceintes intelligentes taille prévue pour atteindre 15,6 milliards de dollars d’ici 2025, la recherche est une autre raison pour laquelle la sécurité est cruciale dans l’espace IoT.

Alors que les assistants virtuels deviennent de plus en plus omniprésents, ils se révèlent de plus en plus être des cibles lucratives pour les attaquants qui cherchent à voler des informations sensibles et à perturber les systèmes de maison intelligente.

« Les appareils IoT sont intrinsèquement vulnérables et manquent toujours de sécurité adéquate, ce qui en fait des cibles attrayantes pour les acteurs de la menace », ont conclu les chercheurs.

«Les cybercriminels recherchent continuellement de nouvelles façons de pirater les appareils, ou de les utiliser pour infecter d’autres systèmes critiques. Le pont et les appareils servent de points d’entrée. Ils doivent être maintenus en sécurité à tout moment pour empêcher les pirates de s’infiltrer dans nos maisons intelligentes.»

Poster un commentaire