Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft a déclaré vendredi qu’une erreur de validation dans son code source permettait aux jetons Azure Active Directory (Azure AD) d’être falsifiés par un acteur malveillant connu sous le nom de Storm-0558 utilisant une clé de signature client Microsoft (MSA) pour violer deux douzaines d’organisations.

« Storm-0558 a acquis une clé de signature client MSA inactive et l’a utilisée pour forger des jetons d’authentification pour Azure AD entreprise et MSA consommateur pour accéder à OWA et Outlook.com », a déclaré le géant de la technologie. a dit dans une analyse plus approfondie de la campagne. « La méthode par laquelle l’acteur a acquis la clé fait l’objet d’une enquête en cours. »

« Bien que la clé ne soit destinée qu’aux comptes MSA, un problème de validation a permis de faire confiance à cette clé pour la signature des jetons Azure AD. Ce problème a été corrigé. »

Il n’est pas immédiatement clair si le problème de validation de jeton a été exploité comme une « vulnérabilité du jour zéro » ou si Microsoft était déjà au courant du problème avant qu’il ne fasse l’objet d’abus dans la nature.

Les attaques ont ciblé environ 25 organisations, y compris des entités gouvernementales et des comptes de consommateurs associés, pour obtenir un accès non autorisé aux e-mails et exfiltrer les données des boîtes aux lettres. Aucun autre environnement n’aurait été impacté.

La société a été informée de l’incident après que le département d’État américain a détecté une activité de messagerie anormale liée à l’accès aux données d’Exchange Online. Storm-0558 est soupçonné d’être un acteur menaçant basé en Chine menant des cyberactivités malveillantes compatibles avec l’espionnage, bien que la Chine ait réfuté les allégations.

Les principales cibles de l’équipe de piratage comprennent les organes directeurs diplomatiques, économiques et législatifs américains et européens, et les personnes liées aux intérêts géopolitiques de Taïwan et des Ouïghours, ainsi que les sociétés de médias, les groupes de réflexion et les fournisseurs d’équipements et de services de télécommunications.

On dit qu’il est actif depuis au moins août 2021, orchestrant la collecte d’informations d’identification, les campagnes de phishing et les attaques de jetons OAuth visant les comptes Microsoft pour poursuivre ses objectifs.

« Storm-0558 fonctionne avec un degré élevé d’artisanat technique et de sécurité opérationnelle », a déclaré Microsoft, le décrivant comme techniquement compétent, disposant de ressources suffisantes et ayant une compréhension aiguë des diverses techniques et applications d’authentification.

« Les acteurs sont parfaitement conscients de l’environnement de la cible, des politiques de journalisation, des exigences d’authentification, des politiques et des procédures. »

L’accès initial aux réseaux cibles est réalisé par le biais de l’hameçonnage et de l’exploitation des failles de sécurité dans les applications destinées au public, conduisant au déploiement du shell Web China Chopper pour l’accès par porte dérobée et d’un outil appelé Cigril pour faciliter le vol d’identifiants.

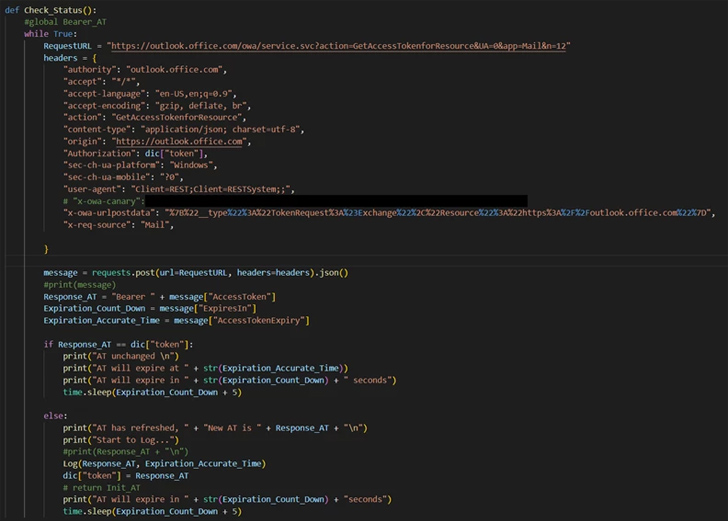

Storm-0558 utilise également des scripts PowerShell et Python pour extraire des données de courrier électronique telles que des pièces jointes, des informations de dossier et des conversations entières à l’aide d’appels d’API Outlook Web Access (OWA).

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

Microsoft a déclaré que depuis la découverte de la campagne le 16 juin 2023, il a « identifié la cause première, établi un suivi durable de la campagne, perturbé les activités malveillantes, renforcé l’environnement, informé chaque client impacté et coordonné avec plusieurs entités gouvernementales ». Il a également noté qu’il avait atténué le problème « au nom des clients » à compter du 26 juin 2023.

La portée exacte de la violation reste incertaine, mais il s’agit du dernier exemple d’un acteur menaçant basé en Chine menant des cyberattaques à la recherche d’informations sensibles et réussissant un coup d’État furtif sans attirer l’attention pendant au moins un mois avant sa découverte en juin 2023.

La divulgation intervient alors que Microsoft a fait face critique pour sa gestion du piratage et pour avoir bloqué des capacités médico-légales derrière des barrières de licence supplémentaires, empêchant ainsi les clients d’accéder à des journaux d’audit détaillés qui auraient autrement pu aider à analyser l’incident.

« Faire payer aux gens des fonctionnalités premium nécessaires pour ne pas se faire pirater, c’est comme vendre une voiture et ensuite facturer un supplément pour les ceintures de sécurité et les airbags », a déclaré le sénateur américain Ron Wyden. cité comme dit.

Le développement arrive également en tant que commission parlementaire du renseignement et de la sécurité (ISC) du Royaume-Uni publié un rapport détaillé sur la Chine, évoquant sa « capacité de cyberespionnage hautement efficace » et sa capacité à pénétrer un large éventail de systèmes informatiques gouvernementaux et privés étrangers.

Poster un commentaire