Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Pendant 6 mois, le tristement célèbre botnet Emotet n’a montré presque aucune activité, et maintenant il distribue des spams malveillants. Plongeons dans les détails et discutons de tout ce que vous devez savoir sur le malware notoire pour le combattre.

Pourquoi tout le monde a-t-il peur d’Emotet ?

émoticône est de loin l’un des chevaux de Troie les plus dangereux jamais créés. Le logiciel malveillant est devenu un programme très destructeur à mesure qu’il gagnait en ampleur et en sophistication. La victime peut être n’importe qui, des entreprises aux utilisateurs privés exposés à des campagnes de spam.

Le botnet se distribue par hameçonnage contenant des documents Excel ou Word malveillants. Lorsque les utilisateurs ouvrent ces documents et activent les macros, la DLL Emotet se télécharge puis se charge en mémoire.

Il recherche des adresses e-mail et les vole pour des campagnes de spam. De plus, le botnet laisse tomber des charges utiles supplémentaires, telles que Cobalt Strike ou d’autres attaques qui conduisent à des ransomwares.

La nature polymorphe d’Emotet, ainsi que les nombreux modules qu’il comprend, rendent le malware difficile à identifier. L’équipe Emotet change constamment ses tactiques, techniques et procédures pour s’assurer que les règles de détection existantes ne peuvent pas être appliquées. Dans le cadre de sa stratégie visant à rester invisible dans le système infecté, le logiciel malveillant télécharge des charges utiles supplémentaires en plusieurs étapes.

Et les résultats du comportement d’Emotet sont dévastateurs pour les spécialistes de la cybersécurité : le malware est presque impossible à supprimer. Il se propage rapidement, génère des indicateurs défectueux et s’adapte en fonction des besoins des attaquants.

Comment Emotet s’est-il amélioré au fil des ans ?

Emotet est un botnet modulaire avancé et en constante évolution. Le malware a commencé son parcours en tant que simple cheval de Troie bancaire en 2014. Mais depuis lors, il a acquis un tas de fonctionnalités, de modules et de campagnes différents :

- 2014. Modules de transfert d’argent, de courrier indésirable, de DDoS et de vol de carnet d’adresses.

- 2015. Fonctionnalité d’évasion.

- 2016. Courrier indésirable, kit d’exploitation RIG 4.0, livraison d’autres chevaux de Troie.

- 2017. Un module d’épandage et de voleur de carnet d’adresses.

- 2021. Modèles malveillants XLS, utilise MSHTA, abandonnés par Cobalt Strike.

- 2022. Certaines fonctionnalités sont restées les mêmes, mais cette année a également apporté plusieurs mises à jour.

Cette tendance prouve qu’Emotet ne va nulle part malgré de fréquentes « vacances » et même la fermeture officielle. Le malware évolue rapidement et s’adapte à tout.

Quelles fonctionnalités une nouvelle version d’Emotet 2022 a-t-elle acquises ?

Après presque six mois de pause, le botnet Emotet est revenu encore plus fort. Voici ce que vous devez savoir sur une nouvelle version 2022 :

- Il abandonne IcedID, un cheval de Troie bancaire modulaire.

- Le malware charge XMRig, un mineur qui vole les données du portefeuille.

- Le cheval de Troie a des modifications binaires.

- Emotet contourne la détection en utilisant une base de code 64 bits.

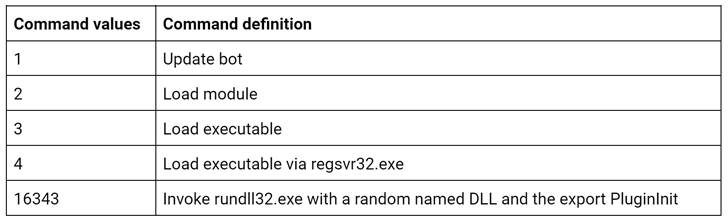

- Une nouvelle version utilise de nouvelles commandes :

Appelez rundll32.exe avec une DLL nommée aléatoire et l’exportation PluginInit

- L’objectif d’Emotet est d’obtenir des informations d’identification de Google Chrome et d’autres navigateurs.

- Il est également prévu d’utiliser le protocole SMB pour collecter les données de l’entreprise

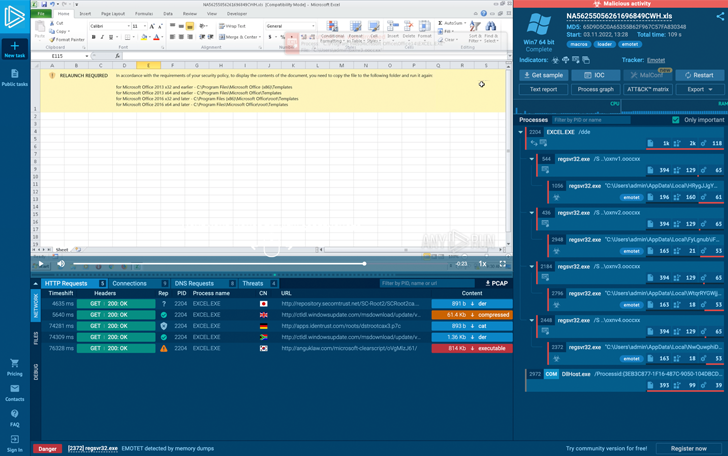

- Comme il y a six mois, le botnet utilise des leurres malveillants XLS, mais il en a adopté un nouveau cette fois :

| Le leurre Excel d’Emotet |

Comment détecter Emotet ?

Le principal défi d’Emotet est de le détecter rapidement et avec précision dans le système. En outre, un analyste de logiciels malveillants doit comprendre le comportement du botnet pour prévenir de futures attaques et éviter d’éventuelles pertes.

Avec sa longue histoire de développement, Emotet a intensifié sa stratégie anti-évasion. Grâce à l’évolution de la chaîne d’exécution des processus et à l’activité des logiciels malveillants à l’intérieur du système infecté, les logiciels malveillants ont radicalement modifié les techniques de détection.

Par exemple, en 2018, il était possible de détecter ce banquier en regardant le nom du processus – c’était l’un d’entre eux :

événements wrap, implrandom, turnavatar, sondeur, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, achat restreint, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, notaire, appxmware, sansidaho

Plus tard, au cours du premier trimestre de 2020, Emotet a commencé à créer une clé spécifique dans le registre – il écrit dans la valeur de la clé HKEY_CURRENT_USERSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONEXPLORER avec la longueur 8 symboles (lettres et caractères).

Bien sûr, les règles Suricata identifient toujours ce malware, mais les systèmes de détection continuent souvent au-delà de la première vague car les règles doivent être mises à jour.

Une autre façon de détecter ce banquier était ses documents malveillants – les escrocs utilisent des modèles et des leurres spécifiques, même avec des erreurs grammaticales. L’un des moyens les plus fiables de détecter Emotet est d’utiliser les règles YARA.

Pour surmonter les techniques anti-évasion des logiciels malveillants et capturer le botnet, utilisez un bac à sable de logiciels malveillants comme outil le plus pratique pour atteindre cet objectif. Dans ANY.RUNvous pouvez non seulement détecter, surveiller et analyser des objets malveillants, mais également obtenir des configurations déjà extraites de l’échantillon.

Il existe certaines fonctionnalités que vous utilisez uniquement pour l’analyse Emotet :

- révéler les liens C2 d’un échantillon malveillant avec le FakeNet

- utiliser les ensembles de règles Suricata et YARA pour identifier avec succès le botnet

- Obtenir des données sur les serveurs C2, les clés et les chaînes extraites du vidage mémoire de l’exemple

- recueillir les IOC des nouveaux logiciels malveillants

L’outil permet d’effectuer des enquêtes réussies rapidement et avec précision, ce qui permet aux analystes de logiciels malveillants de gagner un temps précieux.

ANY.RUN sandbox a préparé des offres incroyables pour Vendredi noir 2022! C’est maintenant le meilleur moment pour booster votre analyse des logiciels malveillants et économiser de l’argent ! Vérifier offres spéciales pour leurs plans premium mais pour une durée limitée – du 22 au 29 novembre 2022.

Emotet n’a pas démontré une fonctionnalité complète et une livraison de charge utile de suivi cohérente. Utilisez des outils modernes comme le bac à sable des logiciels malveillants en ligne ANY.RUN pour améliorer votre cybersécurité et détecter efficacement ce botnet. Restez en sécurité et bonne chasse aux menaces !

Poster un commentaire