Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une autre vague d’attaques de ransomwares cible les systèmes avec une nouvelle stratégie. Comme l’ont découvert les chercheurs, la nouvelle campagne de ransomware installe des pilotes Gigabyte malveillants sur les appareils cibles pour échapper aux mécanismes de défense.

La campagne contre les ransomwares utilise des pilotes Gigabyte malveillants

Des chercheurs des Sophos Labs ont dévoilé une campagne active de ransomware exploitant les pilotes Gigabyte. Comme partagé dans leur rapport, la nouvelle attaque de ransomware échappe aux contrôles de sécurité en installant des pilotes Gigabyte malveillants sur les systèmes cibles.

Les chercheurs ont enquêté sur deux incidents de ransomware différents impliquant le ransomware Robinhood. Dans les deux cas, les attaquants ont également installé des pilotes signés sur les systèmes pour désactiver la solution antivirus ou tout autre programme de sécurité.

Creuser a en outre révélé que les attaquants ont exploité une vulnérabilité connue CVE-2018-19320 dans les pilotes Gigabyte. Alors que les fournisseurs ont retiré les pilotes vulnérables, les pilotes existent toujours. De plus, les pilotes portent toujours les signatures numériques de Verisign qui n’ont pas révoqué les certificats. Ainsi, les attaquants continuent d’exploiter les pilotes pour mener des attaques de ransomwares sur des cibles de premier plan.

Comme indiqué par les chercheurs,

Dans ce scénario d’attaque, les criminels ont utilisé le pilote Gigabyte comme un coin pour pouvoir charger un deuxième pilote non signé dans Windows. Ce deuxième pilote se donne ensuite beaucoup de mal pour tuer les processus et les fichiers appartenant aux produits de sécurité des terminaux, en contournant la protection contre les falsifications, pour permettre au ransomware d’attaquer sans interférence.

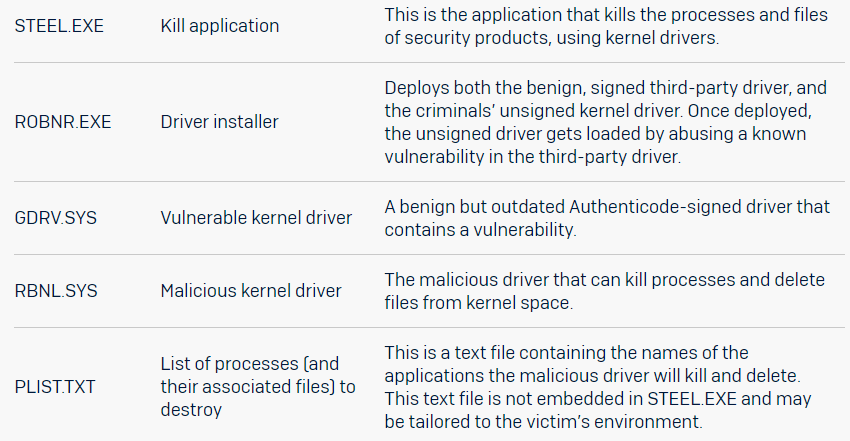

Le logiciel malveillant place de nombreux fichiers dans le dossier «temp» du système cible, qui exécute ensuite des activités malveillantes. Le tableau ci-dessous donne un aperçu rapide de ces fichiers.

Plus de détails sur le scénario d’attaque sont disponibles dans le post des chercheurs.

Atténuations possibles

Auparavant, disposer d’une solution antimalware robuste était considéré comme suffisant pour se protéger contre une attaque de malware / ransomware. Cependant, maintenant, alors que de plus en plus de ransomwares adoptent différentes tactiques pour échapper contrôles de sécurité, un antivirus ne reste plus une solution fiable. Il en va de même pour les attaques de ransomwares Robinhood.

Par conséquent, Sophos recommande d’utiliser plusieurs mesures pour garantir la sécurité. Celles-ci incluent l’utilisation de l’authentification multifacteur, l’utilisation de mots de passe complexes, la restriction de l’accès des utilisateurs aux systèmes / réseaux critiques, la maintenance des sauvegardes à jour et la limitation du RDP.

Les utilisateurs doivent également s’assurer d’activer la fonction de protection contre les falsifications de leur solution de sécurité respective pour empêcher tout logiciel malveillant de désactiver la sécurité des terminaux.

Faites-nous part de vos réflexions dans les commentaires.

Poster un commentaire