Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert deux attaques distinctes qui pourraient être exploitées contre les processeurs Intel modernes pour divulguer des informations sensibles des environnements d’exécution de confiance (TEE) du processeur.

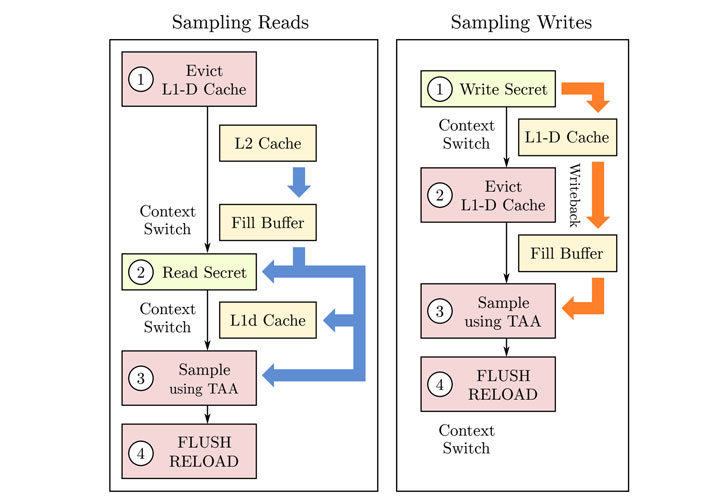

Appelé SGAxe, la première des failles est une évolution de l’attaque CacheOut précédemment découverte (CVE-2020-0549) plus tôt cette année qui permet à un attaquant de récupérer le contenu du cache L1 du processeur.

« En utilisant l’attaque étendue contre les enclaves architecturales SGX fournies et signées par Intel, nous récupérons la clé d’attestation secrète utilisée pour prouver cryptographiquement l’authenticité des enclaves sur le réseau, ce qui nous permet de faire passer les fausses enclaves comme authentiques », a déclaré un groupe d’universitaires de a déclaré l’Université du Michigan.

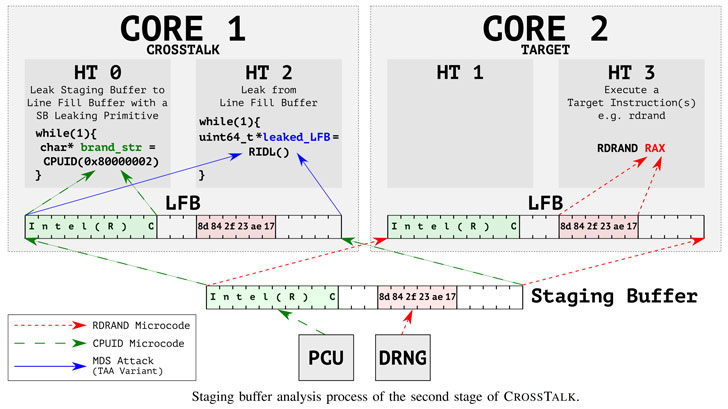

La deuxième ligne d’attaque, surnommée CrossTalk par des chercheurs de l’Université VU d’Amsterdam, permet à un code contrôlé par un attaquant s’exécutant sur un cœur de processeur de cibler des enclaves SGX fonctionnant sur un cœur complètement différent et de déterminer les clés privées de l’enclave.

Un TEE, comme les extensions Software Guard d’Intel (SGX), fait référence à une enclave sécurisée, une zone au sein d’un processeur qui garantit la confidentialité et l’intégrité du code et des données. Il offre des garanties contre la modification de logiciels et de données sensibles par des acteurs malveillants qui auraient pu pénétrer dans la machine (virtuelle) cible.

Attaque SGAxe: extraction de données sensibles à partir d’enclaves SGX

SGAxe s’appuie sur l’attaque d’exécution spéculative CacheOut pour voler des données SGX. Selon les chercheurs, alors qu’Intel a pris des mesures pour lutter contre les attaques par canal latéral contre SGX via plusieurs mises à jour de microcodes et de nouvelles architectures, les atténuations se sont avérées inefficaces.

Cet exploit, par conséquent, se traduit par un attaque d’exécution transitoire qui peut récupérer les clés cryptographiques SGX à partir d’une machine Intel entièrement mise à jour, qui est approuvée par le serveur d’attestation d’Intel.

Attestation est un mécanisme proposé dans le cadre de SGX qui permet aux enclaves de prouver à des tiers qu’elles ont été correctement initialisées sur un véritable processeur Intel. L’idée est de s’assurer que le logiciel qui s’exécute à l’intérieur du processeur n’a pas été falsifié et d’avoir une confiance accrue que le logiciel s’exécute à l’intérieur de l’enclave.

« En un mot, nous utilisons CacheOut pour récupérer les clés de scellement à partir de l’espace d’adressage de l’enclave de production d’Intel », ont déclaré les chercheurs. « Enfin, nous utilisons les clés de scellage récupérées afin de décrypter le stockage à long terme de l’enclave de devis, en obtenant les clés d’attestation EPID des machines. »

En brisant cette confiance, SGAxe permet à un attaquant de créer facilement une enclave non autorisée qui passe le mécanisme d’attestation d’Intel, ce qui entraîne la perte des garanties de sécurité.

« Les clés d’attestation de production de la machine étant compromises, tous les secrets fournis par [the] sont immédiatement lisibles par l’application hôte non approuvée du client, alors que l’exactitude de toutes les sorties prétendument produites par des enclaves s’exécutant sur le client ne peut pas être fiable », ont déclaré les chercheurs.« Cela rend effectivement les applications DRM basées sur SGX inutiles, car tout secret provisionné peut être trivialement récupéré. «

Bien qu’Intel ait publié des correctifs pour CacheOut de retour en janvier via une mise à jour du microcode aux fournisseurs OEM et ensuite via des mises à jour du BIOS aux utilisateurs finaux, les mesures d’atténuation pour SGAxe nécessiteront de corriger la cause racine derrière CacheOut (aka Échantillonnage des expulsions L1D).

« Il est important de noter que SGAxe s’appuie sur CVE-2020-0549 qui a été atténué en microcode (confirmé par les chercheurs dans leur article CacheOut mis à jour) et distribué à l’écosystème », a déclaré Intel dans un avis de sécurité.

Le fabricant de puces effectuera également une récupération Trusted Compute Base (TCB) pour invalider toutes les clés d’attestation précédemment signées.

« Ce processus garantira que votre système est dans un état sécurisé, de sorte que votre système puisse à nouveau utiliser l’attestation à distance », ont déclaré les chercheurs.

Attaque CrossTalk: fuite d’informations entre les cœurs de processeur

CrossTalk (CVE-2020-0543), le deuxième exploit SGX, est ce que l’Université VU appelle un MDS Attaque (Microarchitectural Data Sampling). Il tire parti d’un tampon «intermédiaire» lisible sur tous les cœurs de processeur pour monter des attaques d’exécution transitoires sur les cœurs et extraire la totalité de la clé privée ECDSA d’une enclave sécurisée s’exécutant sur un cœur de processeur séparé.

« Le tampon de transfert conserve les résultats des instructions offcore précédemment exécutées sur tous les cœurs de processeur », ont observé les chercheurs. « Par exemple, il contient les nombres aléatoires renvoyés par le DRNG matériel hors-score, les hachages d’état du bootguard et d’autres données sensibles. »

En d’autres termes, CrossTalk fonctionne en lisant le tampon de transfert pendant l’exécution transitoire afin de divulguer les données sensibles auxquelles les instructions victimes précédemment exécutées ont accédé.

Le fait que le tampon conserve la sortie de RDRAND et RDSEED les instructions permettent à une partie non autorisée de suivre les nombres aléatoires générés, et donc de compromettre les opérations cryptographiques qui sous-tendent l’enclave SGX, y compris les processus d’attestation à distance.

Avec les processeurs Intel sortis de 2015 à 2019, en comptant les processeurs Xeon E3 et E, sensibles aux attaques, les chercheurs de l’Université VU ont déclaré avoir partagé avec Intel une preuve de concept démontrant la fuite du contenu du tampon de préparation en septembre 2018, suivie d’un PoC mise en œuvre de la fuite RDRAND / RDSEED cross-core en juillet 2019.

«Les mesures d’atténuation contre les attaques d’exécution transitoires existantes sont largement inefficaces», a résumé l’équipe. «La majorité des mesures d’atténuation actuelles reposent sur l’isolement spatial sur des limites qui ne sont plus applicables en raison de la nature croisée de ces attaques. De nouvelles mises à jour de microcode qui verrouillent tout le bus mémoire pour ces instructions peuvent atténuer ces attaques, mais seulement s’il pas de problèmes similaires qui n’ont pas encore été trouvés. «

En réponse aux résultats, Intel a corrigé la faille dans une mise à jour de microcode distribuée aux éditeurs de logiciels hier après une période de divulgation prolongée de 21 mois en raison de la difficulté à mettre en œuvre un correctif.

La société a recommandé aux utilisateurs des processeurs concernés de mettre à jour la dernière version du micrologiciel fournie par les fabricants de systèmes pour résoudre le problème.

Poster un commentaire