Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs ont levé le rideau sur une version mise à jour d’un malware Apple macOS appelé RustBucket, qui offre des capacités améliorées pour établir la persistance et éviter la détection par les logiciels de sécurité.

« Cette variante de RustBucket, une famille de logiciels malveillants qui cible les systèmes macOS, ajoute des capacités de persistance jamais observées auparavant », ont déclaré les chercheurs d’Elastic Security Labs. a dit dans un rapport publié cette semaine, ajoutant qu’il « tire parti d’une méthodologie d’infrastructure de réseau dynamique pour le commandement et le contrôle ».

RustBucket est l’œuvre d’un acteur menaçant nord-coréen connu sous le nom de BlueNoroff, qui fait partie d’un ensemble d’intrusions plus vaste suivi sous le nom de Lazarus Group, une unité de piratage d’élite supervisée par le Reconnaissance General Bureau (RGB), la principale agence de renseignement du pays.

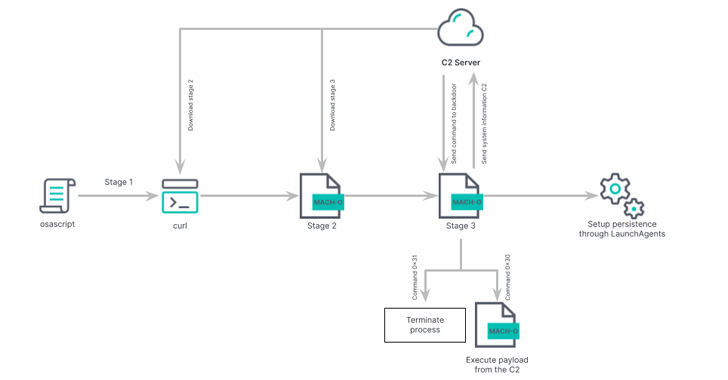

Le logiciel malveillant a été découvert en avril 2023, lorsque Jamf Threat Labs l’a décrit comme une porte dérobée basée sur AppleScript capable de récupérer une charge utile de deuxième étape à partir d’un serveur distant. Elastic surveille l’activité en tant que REF9135.

Le logiciel malveillant de deuxième étape, compilé dans Swift, est conçu pour télécharger à partir du serveur de commande et de contrôle (C2) le principal logiciel malveillant, un binaire basé sur Rust avec des fonctionnalités permettant de collecter des informations détaillées ainsi que de récupérer et d’exécuter des Mach-O supplémentaires. binaires ou scripts shell sur le système compromis.

Il s’agit de la première instance de malware BlueNoroff ciblant spécifiquement les utilisateurs de macOS, bien qu’une version .NET de RustBucket ait depuis fait surface dans la nature avec un ensemble similaire de fonctionnalités.

« Cette activité récente de Bluenoroff illustre comment les ensembles d’intrusions se tournent vers un langage multiplateforme dans leurs efforts de développement de logiciels malveillants, élargissant encore leurs capacités très probablement pour élargir leur victimologie », a déclaré la société française de cybersécurité Sekoia. a dit dans une analyse de la campagne RustBucket fin mai 2023.

La chaîne d’infection consiste en un fichier d’installation macOS qui installe un lecteur PDF dérobé, mais fonctionnel. Un aspect important des attaques est que l’activité malveillante n’est déclenchée que lorsqu’un fichier PDF militarisé est lancé à l’aide du lecteur PDF malveillant. Le vecteur d’intrusion initial comprend les e-mails de phishing, ainsi que l’utilisation de faux personnages sur les réseaux sociaux tels que LinkedIn.

Les attaques observées sont très ciblées et axées sur des institutions liées à la finance en Asie, en Europe et aux États-Unis, ce qui suggère que l’activité est orientée vers la génération de revenus illicites pour échapper aux sanctions.

Qu’est-ce qui fait que version nouvellement identifiée remarquable est son mécanisme de persistance inhabituel et l’utilisation du domaine DNS dynamique (docsend.linkpc[.]net) pour le commandement et le contrôle, tout en intégrant des mesures visant à rester sous le radar.

« Dans le cas de cet exemple RustBucket mis à jour, il établit sa propre persistance en ajoutant un fichier plist au chemin /Users/

Poster un commentaire