Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les entreprises publiques vietnamiennes ont été ciblées dans le cadre d’une campagne en cours qui déploie une nouvelle porte dérobée appelée SPECTRALVIPER.

« SPECTRALVIPER est une porte dérobée x64 fortement obscurcie, jusque-là non divulguée, qui apporte le chargement et l’injection PE, le téléchargement et le téléchargement de fichiers, la manipulation de fichiers et de répertoires et l’usurpation d’identité de jeton », Elastic Security Labs a dit dans un rapport de vendredi.

Les attaques ont été attribuées à un acteur qu’il suit sous le nom de REF2754, qui chevauche un groupe de menaces vietnamien connu sous le nom d’APT32, Canvas Cyclone (anciennement Bismuth), Cobalt Kitty et OceanLotus.

Meta, en décembre 2020, a lié les activités de l’équipe de piratage à une société de cybersécurité nommée CyberOne Group.

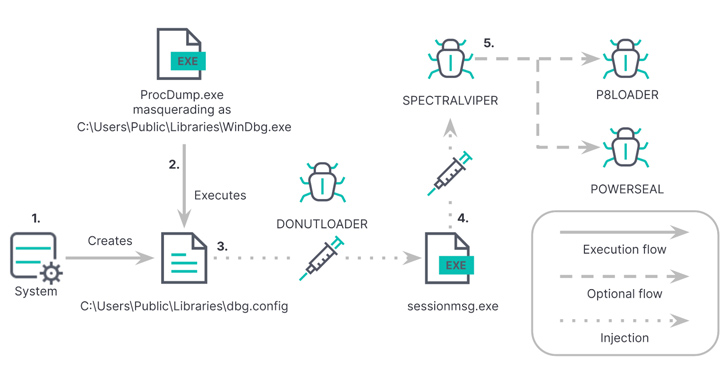

Dans le dernier flux d’infection découvert par Elastic, les SysInternals ProcDump est exploité pour charger un fichier DLL non signé contenant DONUTLOADER, qui, à son tour, est configuré pour charger SPECTRALVIPER et d’autres logiciels malveillants tels que P8LOADER ou POWERSEAL.

SPECTRALVIPER est conçu pour contacter un serveur contrôlé par un acteur et attend d’autres commandes tout en adoptant des méthodes d’obscurcissement telles que contrôle de l’aplatissement du flux résister à l’analyse.

P8LOADER, écrit en C++, est capable de lancer des charges utiles arbitraires à partir d’un fichier ou de la mémoire. Un exécuteur PowerShell spécialement conçu nommé POWERSEAL est également utilisé. Il est équipé pour exécuter les scripts ou les commandes PowerShell fournis.

On dit que REF2754 partage des points communs tactiques avec un autre groupe surnommé RÉF4322qui est connu pour cibler principalement des entités vietnamiennes pour déployer un implant post-exploitation appelé PHOREAL (alias Rizzo).

Les connexions ont soulevé la possibilité que « les groupes d’activités REF4322 et REF2754 représentent des campagnes planifiées et exécutées par une menace affiliée à l’État vietnamien ».

WEBINAIRE À VENIR

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Les découvertes surviennent alors que l’ensemble d’intrusion surnommé REF2924 a été lié à un autre logiciel malveillant appelé SOMNIRECORD qui utilise des requêtes DNS pour communiquer avec un serveur distant et contourner les contrôles de sécurité du réseau.

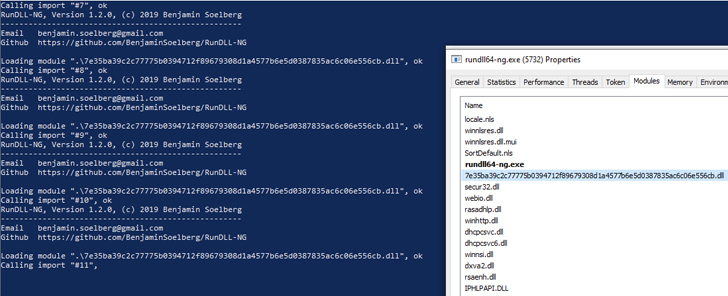

SOMNIRECORD, comme NAPLISTENER, utilise des projets open source existants pour affiner ses capacités, lui permettant de récupérer des informations sur la machine infectée, de répertorier tous les processus en cours d’exécution, de déployer un shell Web et de lancer tout exécutable déjà présent dans le système.

« L’utilisation de projets open source par l’attaquant indique qu’il prend des mesures pour personnaliser les outils existants en fonction de ses besoins spécifiques et peut tenter de contrer les tentatives d’attribution », a déclaré la société.

Poster un commentaire