Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau malware botnet IoT surnommé RappeurBot a été observé en train d’évoluer rapidement dans ses capacités depuis sa découverte à la mi-juin 2022.

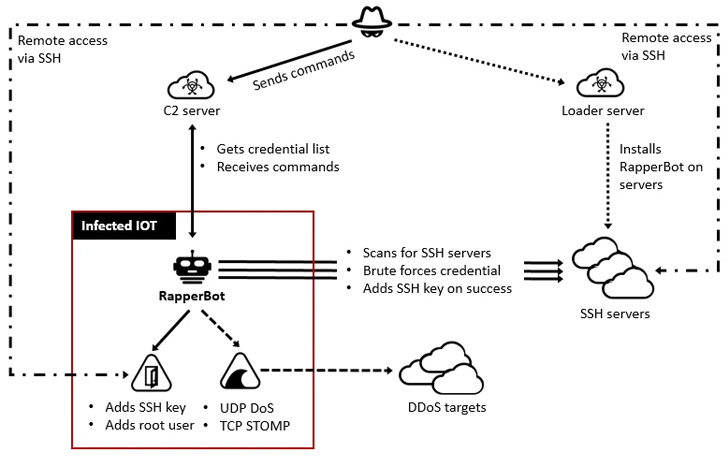

« Cette famille emprunte beaucoup au code source original de Mirai, mais ce qui la distingue des autres familles de logiciels malveillants IoT est sa capacité intégrée à forcer brutalement les informations d’identification et à accéder aux serveurs SSH au lieu de Telnet tel qu’il est implémenté dans Mirai », Fortinet FortiGuard Labs a dit dans un rapport.

Le malware, qui tire son nom d’une URL intégrée à une vidéo musicale de rap YouTube dans une version antérieure, aurait amassé une collection croissante de serveurs SSH compromis, avec plus de 3 500 adresses IP uniques utilisées pour scanner et forcer leur chemin. dans les serveurs.

L’implémentation actuelle de RapperBot le distingue également de Mirai, lui permettant de fonctionner principalement comme un outil de force brute SSH avec des capacités limitées pour mener des attaques par déni de service distribué (DDoS).

L’écart par rapport au comportement traditionnel de Mirai est encore mis en évidence dans sa tentative d’établir une persistance sur l’hôte compromis, permettant ainsi à l’auteur de la menace de maintenir un accès à long terme longtemps après la suppression du logiciel malveillant ou le redémarrage de l’appareil.

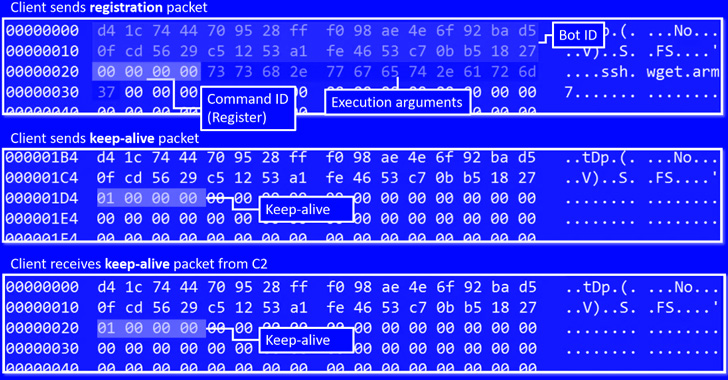

Les attaques impliquent des cibles potentielles de force brute à l’aide d’une liste d’informations d’identification reçues d’un serveur distant. Après avoir pénétré avec succès dans un serveur SSH vulnérable, les informations d’identification valides sont exfiltrées vers la commande et le contrôle.

« Depuis la mi-juillet, RapperBot est passé de l’auto-propagation au maintien d’un accès à distance aux serveurs SSH forcés », ont déclaré les chercheurs.

L’accès est obtenu en ajoutant la clé publique SSH des opérateurs à un fichier spécial appelé « ~/.ssh/authorized_keys« , permettant à l’adversaire de se connecter et de s’authentifier auprès du serveur à l’aide de la clé privée correspondante sans avoir à fournir de mot de passe.

« Cela présente une menace pour les serveurs SSH compromis car les acteurs de la menace peuvent y accéder même après que les informations d’identification SSH ont été modifiées ou que l’authentification par mot de passe SSH est désactivée », ont expliqué les chercheurs.

« De plus, puisque le fichier est remplacé, toutes les clés autorisées existantes sont supprimées, ce qui empêche les utilisateurs légitimes d’accéder au serveur SSH via l’authentification par clé publique. »

Ce changement permet également au logiciel malveillant de maintenir son accès à ces appareils piratés via SSH, permettant à l’acteur de tirer parti de la prise de pied pour mener des attaques par déni de service de style Mirai.

Ces différences par rapport aux autres familles de logiciels malveillants IoT ont eu pour effet secondaire de rendre ses motivations principales mystérieuses, un fait encore compliqué par le fait que les auteurs de RapperBot n’ont laissé que peu ou pas de signes révélateurs de leur provenance.

Malgré l’abandon de l’auto-propagation en faveur de la persistance, le botnet aurait subi des changements importants en peu de temps, le principal étant la suppression des fonctionnalités d’attaque DDoS des artefacts à un moment donné, pour être réintroduit un semaine plus tard.

Les objectifs de la campagne, en fin de compte, restent au mieux nébuleux, sans aucune activité de suivi observée après un compromis réussi. Ce qui est clair, c’est que les serveurs SSH avec des informations d’identification par défaut ou devinables sont regroupés dans un botnet à des fins futures non spécifiées.

Pour parer à de telles infections, il est recommandé aux utilisateurs de définir des mots de passe forts pour les appareils ou de désactiver l’authentification par mot de passe pour SSH dans la mesure du possible.

« Bien que cette menace emprunte beaucoup de code à Mirai, elle possède des caractéristiques qui la distinguent de son prédécesseur et de ses variantes », ont déclaré les chercheurs. « Sa capacité à persister dans le système de la victime donne aux acteurs de la menace la flexibilité de les utiliser à toutes les fins malveillantes qu’ils souhaitent. »

Poster un commentaire