Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft a partagé vendredi des conseils pour aider les clients à découvrir les indicateurs de compromission (IoC) associés à une vulnérabilité Outlook récemment corrigée.

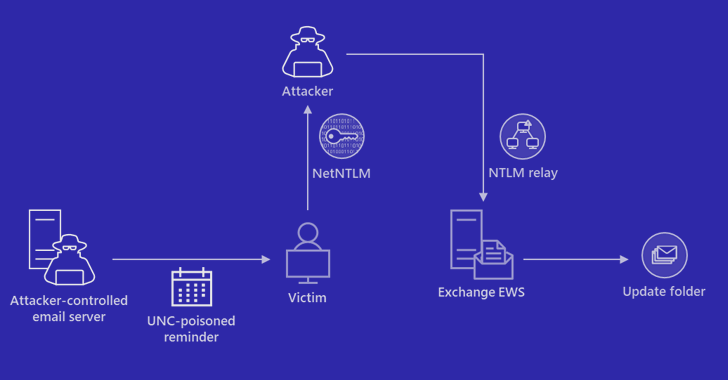

Suivi en tant que CVE-2023-23397 (score CVSS : 9,8), le défaut critique concerne un cas d’élévation de privilèges qui pourrait être exploité pour voler les hachages NT Lan Manager (NTLM) et organiser une attaque relais sans nécessiter aucune interaction de l’utilisateur.

« Des attaquants externes pourraient envoyer des e-mails spécialement conçus qui entraîneront une connexion de la victime à un emplacement non fiable sous le contrôle des attaquants », a déclaré la société. indiqué dans un avis publié ce mois-ci.

« Cela fera fuir le Hachage Net-NTLMv2 de la victime au réseau non approuvé qu’un attaquant peut ensuite relayer vers un autre service et s’authentifier en tant que victime. »

La vulnérabilité a été résolue par Microsoft dans le cadre de ses mises à jour Patch Tuesday pour mars 2023, mais pas avant que les acteurs de la menace basés en Russie n’aient militarisé la faille dans les attaques ciblant les secteurs gouvernementaux, des transports, de l’énergie et militaires en Europe.

L’équipe de réponse aux incidents de Microsoft a déclaré avoir trouvé des preuves d’une exploitation potentielle de la lacune dès avril 2022.

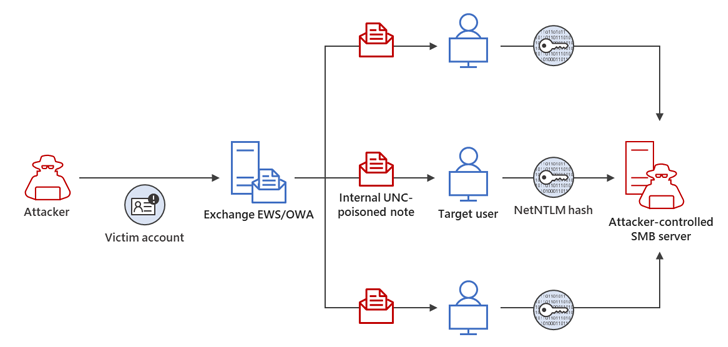

Dans une chaîne d’attaque décrite par le géant de la technologie, une attaque de relais Net-NTLMv2 réussie a permis à l’auteur de la menace d’obtenir un accès non autorisé à un serveur Exchange et de modifier les autorisations de dossier de boîte aux lettres pour un accès persistant.

Le compte de messagerie compromis a ensuite été utilisé pour étendre l’accès de l’adversaire au sein de l’environnement compromis en envoyant des messages malveillants supplémentaires pour cibler d’autres membres de la même organisation.

« Bien que l’exploitation des hachages NTLMv2 pour obtenir un accès non autorisé aux ressources ne soit pas une nouvelle technique, l’exploitation de CVE-2023-23397 est nouvelle et furtive », a déclaré Microsoft. a dit.

« Les organisations doivent examiner la journalisation des événements SMBClient, les événements de création de processus et les autres télémétries réseau disponibles pour identifier une exploitation potentielle via CVE-2023-23397. »

SÉMINAIRE EN LIGNE

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

La divulgation intervient alors que la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis libéré un nouvel outil open source de réponse aux incidents qui aide à détecter les signes d’activité malveillante dans les environnements cloud Microsoft.

Doublé Outil d’oie sans titrel’utilitaire basé sur Python propose « de nouvelles méthodes d’authentification et de collecte de données » pour analyser les environnements Microsoft Azure, Azure Active Directory et Microsoft 365, a déclaré l’agence.

Plus tôt cette année, Microsoft a également exhorté les clients à maintenir à jour leurs serveurs Exchange sur site et à prendre des mesures pour renforcer leurs réseaux afin d’atténuer les menaces potentielles.

Poster un commentaire