Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une implémentation Golang de Cobalt Strike appelée Geacon est susceptible d’attirer l’attention des acteurs de la menace qui cherchent à cibler les systèmes Apple macOS.

Les résultats proviennent de SentinelOne, qui a observé une augmentation du nombre de charges utiles Geacon apparaissant sur VirusTotal ces derniers mois.

« Bien que certaines d’entre elles soient probablement des opérations d’équipe rouge, d’autres présentent les caractéristiques de véritables attaques malveillantes », ont déclaré les chercheurs en sécurité Phil Stokes et Dinesh Devadoss. a dit dans un rapport.

Cobalt Strike est un outil bien connu de simulation d’équipe rouge et d’adversaire développé par Fortra. En raison de sa myriade de capacités de post-exploitation, des versions illégalement piratées du logiciel ont été abusées par des acteurs malveillants au fil des ans.

Alors que l’activité de post-exploitation associée à Cobalt Strike a principalement ciblé Windows, de telles attaques contre macOS sont plutôt rares.

En mai 2022, la société de chaîne d’approvisionnement en logiciels Sonatype divulgué détails d’un paquet Python malveillant appelé « pymafka » qui a été conçu pour déposer une balise Cobalt Strike sur des hôtes Windows, macOS et Linux compromis.

Cela pourrait cependant changer avec l’émergence d’artefacts Geacon dans la nature. Geacon est une variante Go de Cobalt Strike qui a été disponible sur GitHub depuis février 2020.

Une analyse plus approfondie de deux nouveaux échantillons de VirusTotal qui ont été téléchargés en avril 2023 a retracé leurs origines à deux variantes de Geacon (geacon_plus et geacon_pro) qui ont été développés fin octobre par deux développeurs chinois anonymes z3ratu1 et H4de5.

Le projet geacon_pro n’est plus accessible sur GitHub, mais un instantané d’Internet Archive capturé le 6 mars 2023 révèle sa capacité à contourner les moteurs antivirus tels que Microsoft Defender, Kaspersky et Qihoo 360 360 Core Crystal.

H4de5, le développeur derrière geacon_pro, affirme que l’outil est principalement conçu pour prendre en charge les versions 4.1 et ultérieures de CobaltStrike, tandis que geacon_plus prend en charge la version 4.0 de CobaltStrike. Le version actuelle du logiciel est 4.8.

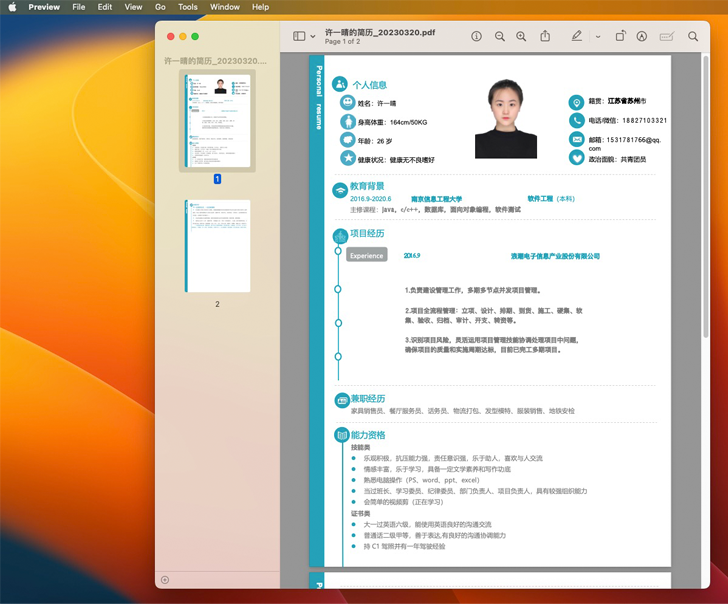

Le Resume_20230320.app de Xu Yiqing, l’un des artefacts découverts par SentinelOne, utilise un AppleScript exécutable uniquement pour atteindre un serveur distant et télécharger une charge utile Geacon. Il est compatible avec les architectures Apple Silicon et Intel.

« Le non signé Charge utile Geacon est récupéré à partir d’une adresse IP en Chine », ont déclaré les chercheurs. « Avant de commencer son activité de balisage, l’utilisateur se voit présenter un document leurre de deux pages intégré dans le binaire Geacon. Un fichier PDF s’ouvre et affiche le CV d’une personne nommée « Xu Yiqing ». »

Le binaire Geacon, compilé à partir du code source geacon_plus, contient une multitude de fonctions qui lui permettent de télécharger les charges utiles de la prochaine étape et d’exfiltrer les données, et de faciliter les communications réseau.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Le deuxième échantillon, selon la société de cybersécurité, est intégré dans une application cheval de Troie qui se fait passer pour l’application de support à distance SecureLink (SecureLink.app) et cible principalement les appareils Intel.

Les barebones, l’application non signée, demandent aux utilisateurs l’autorisation d’accéder aux contacts, aux photos, aux rappels, ainsi qu’à l’appareil photo et au microphone de l’appareil. Son composant principal est un Charge utile Geacon construit à partir du projet geacon_pro qui se connecte à un serveur de commande et de contrôle (C2) connu au Japon.

Le développement intervient alors que l’écosystème macOS est être ciblés par une grande variété d’acteurs de la menace, y compris des groupes parrainés par l’État, pour déployer des portes dérobées et des voleurs d’informations.

« La hausse des échantillons de Geacon au cours des derniers mois suggère que les équipes de sécurité devraient prêter attention à cet outil et s’assurer qu’elles ont mis en place des protections. »

Poster un commentaire