Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur menaçant brésilien connu sous le nom de Prilex a refait surface après une interruption opérationnelle d’un an avec un malware avancé et complexe pour voler de l’argent au moyen de transactions frauduleuses.

« Le groupe Prilex a montré un haut niveau de connaissances sur les transactions par carte de crédit et de débit, et sur le fonctionnement des logiciels utilisés pour le traitement des paiements », ont déclaré les chercheurs de Kaspersky. a dit. « Cela permet aux attaquants de continuer à mettre à jour leurs outils afin de trouver un moyen de contourner les politiques d’autorisation, leur permettant d’effectuer leurs attaques. »

Le groupe de cybercriminalité est apparu sur la scène avec des attaques de logiciels malveillants axées sur les guichets automatiques dans la nation sud-américaine, lui permettant de s’introduire dans les distributeurs automatiques de billets pour effectuer un jackpot – un type d’attaque visant à distribuer de l’argent de manière illégitime – et cloner des milliers de cartes de crédit pour voler des fonds auprès des clients de la banque ciblée.

Le modus operandi de Prilex au fil des ans a depuis évolué pour tirer parti des processus liés aux logiciels de point de vente (PoS) pour intercepter et modifier les communications avec des appareils électroniques tels que Claviers NIPqui sont utilisés pour faciliter les paiements par carte de débit ou de crédit.

Connus pour être actifs depuis 2014, les opérateurs sont également aptes à réaliser Attaques de relecture EMV dans lequel le trafic provenant d’une transaction légitime par carte à puce basée sur EMV est capturé et rejoué à un processeur de paiement comme Mastercard, mais avec les champs de transaction modifiés pour inclure les données de carte volées.

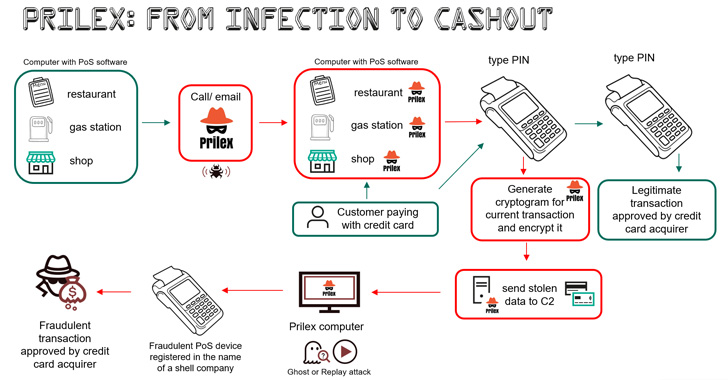

L’infection d’un ordinateur avec un logiciel PoS installé est une attaque hautement ciblée incorporant un élément d’ingénierie sociale qui permet à l’auteur de la menace de déployer le logiciel malveillant.

« Une entreprise cible peut recevoir un appel d’un » technicien « qui insiste sur le fait que l’entreprise doit mettre à jour son logiciel PoS », ont noté les chercheurs. « Le faux technicien peut visiter la cible en personne ou demander aux victimes d’installer AnyDesk et de fournir un accès à distance au « technicien » pour installer le malware. »

Les derniers versements repérés en 2022 présentent cependant une différence cruciale dans la mesure où les attaques par rejeu ont été remplacées par une technique alternative pour retirer illégalement des fonds à l’aide de cryptogrammes générés par la carte de la victime lors du processus de paiement en magasin.

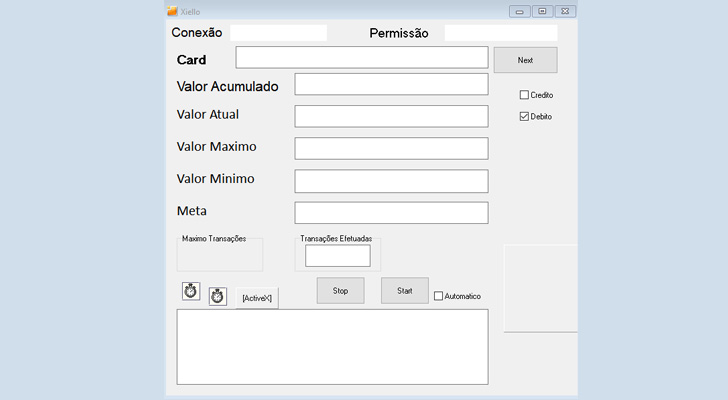

La méthode, appelée transactions GHOST, comprend un composant voleur qui récupère toutes les communications entre le logiciel PoS et le clavier NIP utilisé pour lire la carte pendant la transaction dans le but d’obtenir les informations de la carte.

Celui-ci est ensuite transmis à un serveur de commande et de contrôle (C2), permettant à l’auteur de la menace d’effectuer des transactions via un dispositif PoS frauduleux enregistré au nom d’une fausse entreprise.

Maintenant, il convient de souligner que les cartes à puce EMV utilisent ce qu’on appelle un cryptogramme pour sécuriser les données du titulaire de la carte à chaque fois qu’une transaction est effectuée. Ceci est fait afin de valider l’identité de la carte et l’approbation de l’émetteur de la carte, réduisant ainsi le risque de transactions contrefaites.

Alors que les versions précédentes de Prilex contournaient ces mesures de sécurité en surveillant la transaction en cours pour obtenir le cryptogramme et mener une attaque par relecture à l’aide de la « signature » collectée, l’attaque GHOST demande de nouveaux cryptogrammes EMV qui sont utilisés pour terminer les transactions malveillantes.

Un module de porte dérobée est également intégré au logiciel malveillant, conçu pour déboguer le comportement du logiciel PoS et apporter des modifications à la volée. D’autres commandes de porte dérobée l’autorisent à mettre fin aux processus, à démarrer et à arrêter les captures d’écran, à télécharger des fichiers arbitraires à partir du serveur C2 et à exécuter des commandes à l’aide de CMD.

Prilex « traite directement avec le protocole matériel du clavier NIP au lieu d’utiliser des API de niveau supérieur, effectue des correctifs en temps réel dans le logiciel cible, accroche les bibliothèques du système d’exploitation, perturbe les réponses, les communications et les ports, et passe d’une attaque basée sur la relecture pour générer cryptogrammes pour ses transactions GHOST, même à partir de cartes de crédit protégées par la technologie CHIP et PIN », ont déclaré les chercheurs.

Poster un commentaire