Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Le célèbre groupe de cybercriminalité connu sous le nom de FIN7 a diversifié ses vecteurs d’accès initiaux pour intégrer la compromission de la chaîne d’approvisionnement logicielle et l’utilisation d’informations d’identification volées, a révélé une nouvelle étude.

« L’extorsion de données ou le déploiement de ransomware suite à une activité attribuée à FIN7 dans plusieurs organisations, ainsi que des chevauchements techniques, suggèrent que les acteurs de FIN7 ont été associés à diverses opérations de ransomware au fil du temps », a déclaré la société de réponse aux incidents Mandiant. mentionné dans une analyse du lundi.

Le groupe cybercriminel, depuis son émergence au milieu des années 2010, a acquis une notoriété pour les campagnes de logiciels malveillants à grande échelle ciblant les systèmes de points de vente (POS) destinés aux secteurs de la restauration, des jeux d’argent et de l’hôtellerie avec des logiciels malveillants de vol de cartes de crédit.

Le changement de FIN7 dans la stratégie de monétisation vers les ransomwares fait suite à un rapport d’octobre 2021 de l’unité Gemini Advisory de Recorded Future, qui a révélé que l’adversaire avait créé une fausse société écran nommée Bastion Secure pour recruter des testeurs d’intrusion involontaires avant une attaque de ransomware.

Plus tôt en janvier, le Federal Bureau of Investigation (FBI) des États-Unis Publié une alerte flash avertissant les organisations que le gang à motivation financière envoyait des clés USB malveillantes (alias MauvaisUSB) à des cibles commerciales américaines dans les secteurs du transport, de l’assurance et de la défense pour infecter les systèmes avec des logiciels malveillants, y compris des rançongiciels.

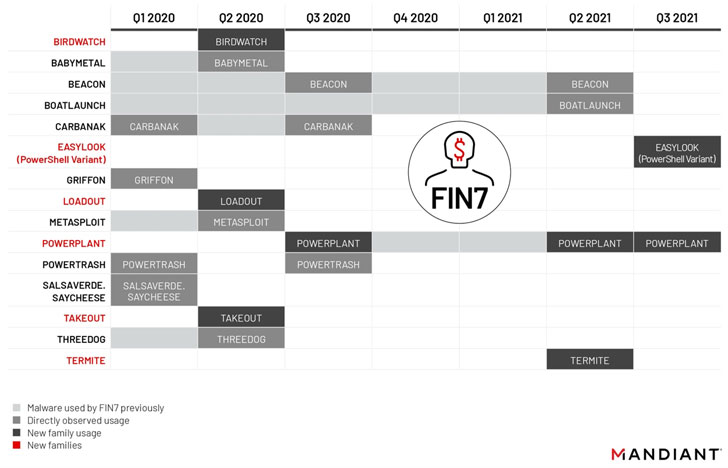

Les récentes intrusions mises en scène par l’acteur depuis 2020 ont impliqué le déploiement d’un vaste framework de porte dérobée PowerShell appelé POWERPLANT, poursuivant le penchant du groupe à utiliser des logiciels malveillants basés sur PowerShell pour ses opérations offensives.

« Il n’y a aucun doute là-dessus, PowerShell est le langage amoureux de FIN7 », ont déclaré les chercheurs de Mandiant.

Dans l’une des attaques, FIN7 a été observé compromettant un site Web qui vend des produits numériques afin de modifier plusieurs liens de téléchargement pour les faire pointer vers un compartiment Amazon S3 hébergeant des versions trojanisées contenant Atera Agent, un outil de gestion à distance légitime, qui a ensuite livré POWERPLANT au système de la victime.

L’attaque de la chaîne d’approvisionnement marque également l’évolution de l’artisanat du groupe pour l’accès initial et le déploiement de charges utiles de logiciels malveillants de première étape, qui se sont généralement concentrées sur les schémas de phishing.

D’autres outils utilisés par le groupe pour faciliter ses infiltrations incluent EASYLOOK, un utilitaire de reconnaissance ; BOATLAUNCH, un module d’assistance conçu pour contourner l’interface AMSI (Windows AntiMalware Scan Interface) ; et BIRDWATCH, un téléchargeur basé sur .NET utilisé pour récupérer et exécuter les binaires de la prochaine étape reçus via HTTP.

« Malgré les inculpations de membres de FIN7 en 2018 et une condamnation connexe en 2021 annoncée par le ministère américain de la Justice, au moins certains membres de FIN7 sont restés actifs et continuent de faire évoluer leurs opérations criminelles au fil du temps », ont déclaré les chercheurs de Mandiant.

« Tout au long de leur évolution, FIN7 a augmenté la vitesse de leur rythme opérationnel, la portée de leur ciblage, et même peut-être leurs relations avec d’autres opérations de ransomware dans le milieu cybercriminel. »

Poster un commentaire