Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle version du cheval de Troie d’accès à distance COMpfun (RAT) a été découverte dans la nature. Elle utilise des codes de statut HTTP pour contrôler les systèmes compromis ciblés dans une récente campagne contre les entités diplomatiques en Europe.

Le logiciel malveillant de cyberespionnage a été détecté sur l’APT de Turla avec un « niveau de confiance moyen à faible » basé sur l’historique des victimes compromises – diffusé via un compte-gouttes initial qui se dissimule comme une demande de visa, l’équipe mondiale de recherche et d’analyse de Kaspersky découvert.

Le Turla APTun groupe de menace basé en Russie, a une une longue histoire de mener des attaques d’espionnage et d’arrosage dans divers secteurs, notamment les gouvernements, les ambassades, l’armée, l’éducation, la recherche et les entreprises pharmaceutiques.

D’abord documenté par G-Data en 2014, COMpfun a reçu une mise à jour importante l’année dernière (appelée « Reductor ») après que Kaspersky ait découvert que le malware était utilisé pour espionner l’activité du navigateur d’une victime en mettant en scène l’homme du milieu (MitM) sur le trafic web crypté via une modification du générateur de nombres aléatoires du navigateur (PRNG).

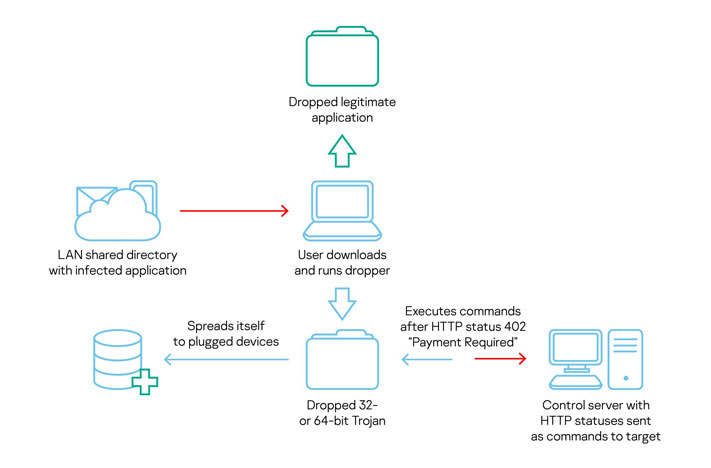

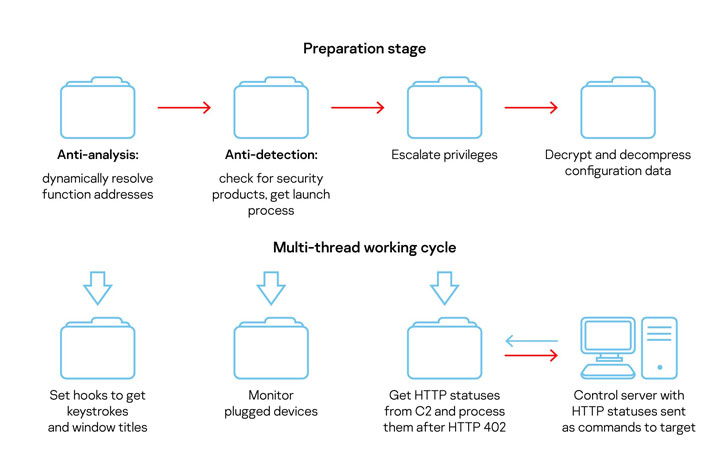

En plus de fonctionner comme un RAT complet capable de capturer des frappes de clavier, des captures d’écran et d’exfiltrer des données sensibles, cette nouvelle variante de COMpfun surveille la propagation de tout périphérique USB amovible branché sur les systèmes infectés et reçoit des commandes d’un serveur contrôlé par l’attaquant sous forme de codes d’état HTTP.

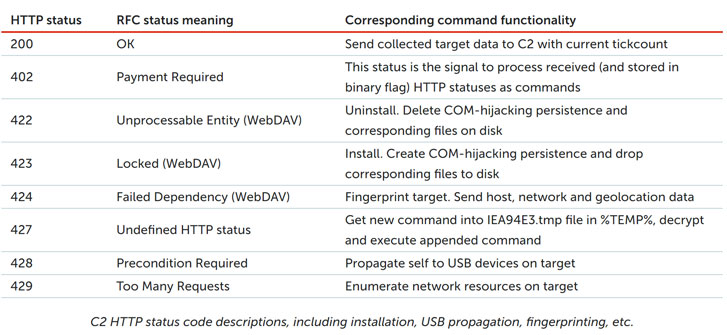

« Nous avons observé un protocole de communication C2 intéressant utilisant de rares codes d’état HTTP/HTTPS (voir IETF RFC 7231, 6585, 4918) », ont déclaré les chercheurs. « Plusieurs codes d’état HTTP (422-429) de la classe Client Error permettent au cheval de Troie de savoir ce que les opérateurs veulent faire. Après que le serveur de contrôle ait envoyé le statut « Paiement requis » (402), toutes ces commandes reçues précédemment sont exécutées ».

Codes d’état HTTP sont des réponses standardisées émises par un serveur en réponse à la demande d’un client faite au serveur. En émettant des commandes à distance sous la forme de codes d’état, l’idée est de brouiller toute détection d’activité malveillante lors de l’analyse du trafic Internet.

« Les auteurs conservent la clé publique RSA et l’ETag HTTP unique dans les données de configuration cryptées. Créé pour des raisons de mise en cache de contenu web, ce marqueur pourrait également être utilisé pour filtrer les requêtes non désirées vers le C2, par exemple celles qui proviennent de scanners de réseau plutôt que de cibles ».

« Pour exfiltrer les données de la cible vers le C2 via HTTP/HTTPS, le malware utilise le cryptage RSA. Pour masquer les données localement, le cheval de Troie met en œuvre la compression LZNT1 et le cryptage XOR sur un octet ».

Bien que le mode de fonctionnement exact de la manière dont la demande de visa malveillante est délivrée à une cible reste flou, le compte-gouttes initial, lors du téléchargement, exécute l’étape suivante du logiciel malveillant, qui communique avec le serveur de commande et de contrôle (C2) en utilisant un module HTTP basé sur l’état.

« Les opérateurs de logiciels malveillants ont maintenu leur attention sur les entités diplomatiques, et le choix d’une application liée aux visas – stockée dans un répertoire partagé au sein du réseau local – car le vecteur d’infection initial jouait en leur faveur », ont conclu les chercheurs de Kaspersky.

« La combinaison d’une approche adaptée à leurs cibles et de la capacité à générer et à exécuter leurs idées fait certainement des développeurs derrière COMpfun une équipe offensive forte.

Poster un commentaire