Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont dévoilé une autre instance de malware Android cachée sous le couvert d’applications légitimes pour abonner furtivement des utilisateurs sans méfiance à des services premium à leur insu.

Dans un rapport publié aujourd’hui par Check Point Research, le malware – tristement appelé Joker (ou Bread) – a trouvé une autre astuce pour contourner les protections de Google Play Store: obscurcir l’exécutable DEX malveillant à l’intérieur de l’application en tant que chaînes encodées en Base64, qui sont ensuite décodées et chargé sur l’appareil compromis.

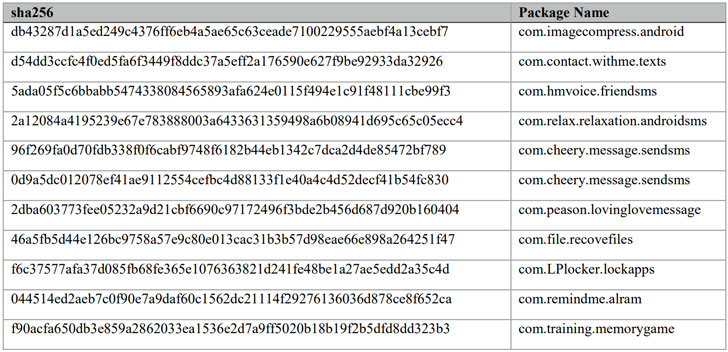

Suite à une divulgation responsable par les chercheurs de Check Point, les 11 applications (liste et hachages ici) en question ont été supprimés par Google du Play Store le 30 avril 2020.

« Le malware Joker est difficile à détecter, malgré l’investissement de Google dans l’ajout de protections Play Store », a déclaré Point de contrôleAviran Hazum, qui a identifié le nouveau modus operandi du malware Joker. « Bien que Google ait supprimé les applications malveillantes du Play Store, nous pouvons nous attendre à ce que Joker s’adapte à nouveau. »

Joker: une famille de fraude à la facturation à grande échelle

Découvert pour la première fois en 2017, Joker est l’un des types les plus répandus de logiciels malveillants Android, réputé pour ses fraudes à la facturation et ses capacités de logiciels espions, notamment le vol de messages SMS, de listes de contacts et d’informations sur les appareils.

Les campagnes impliquant Joker se sont renforcées l’année dernière, avec un certain nombre d’applications Android infectées par des logiciels malveillants découvertes par Groupe de sécurité du SCRS, Trend Micro, Dr.Web, et Kaspersky, trouvant à plusieurs reprises des moyens uniques d’exploiter les lacunes des contrôles de sécurité du Play Store.

Pour masquer leur vraie nature, les auteurs de logiciels malveillants à l’origine de l’opération à grande échelle ont eu recours à diverses méthodes – le cryptage pour masquer les chaînes des moteurs d’analyse, de fausses critiques pour inciter les utilisateurs à télécharger les applications et une technique appelée gestion des versions, qui fait référence à télécharger une version propre de l’application sur le Play Store pour renforcer la confiance entre les utilisateurs, puis ajouter sournoisement du code malveillant à un stade ultérieur via des mises à jour de l’application.

« Alors que le Play Store a introduit de nouvelles politiques et que Google Play Protect a mis à l’échelle ses défenses, les applications Bread ont été obligées d’itérer continuellement pour rechercher des lacunes », L’équipe de sécurité et de confidentialité d’Android dit plus tôt cette année. « Ils ont à un moment donné utilisé à peu près toutes les techniques de camouflage et d’obscurcissement sous le soleil pour ne pas être détectés. »

En janvier 2020, Google a supprimé plus de 1700 applications soumises au Play Store au cours des trois dernières années qui avaient été infectées par le malware.

Utilisation du manifeste Android pour masquer un fichier DEX malveillant

La nouvelle variante repérée par Check Point a le même objectif mais y parvient en tirant parti des fichier manifeste, qu’il utilise pour charger un fichier DEX encodé en Base64.

Une deuxième version « intermédiaire » identifiée par Check Point utilise une technique similaire pour masquer le fichier .dex sous forme de chaînes Base64 mais les ajoute en tant que classe interne dans l’application principale et la charge via API de réflexion.

« Pour atteindre la capacité d’abonner les utilisateurs à des services premium à leur insu ou sans leur consentement, le Joker a utilisé deux composants principaux: l’écouteur de notification dans le cadre de l’application d’origine et un fichier dex dynamique chargé depuis le serveur C&C pour effectuer l’enregistrement. », A noté Hazum dans son analyse.

En outre, la variante est équipée d’une nouvelle fonctionnalité qui permet à l’acteur de la menace d’émettre à distance un code d’état « faux » à partir d’un serveur C&C sous son contrôle pour suspendre l’activité malveillante.

Au contraire, le dernier schéma Joker représente moins une menace critique qu’un rappel de la façon dont les logiciels malveillants Android évoluent continuellement et doivent être protégés en permanence.

Pour les utilisateurs qui ont installé l’une des applications infectées, il vaut la peine de vérifier votre mobile et l’historique de vos transactions pour voir s’il y a des paiements suspects que vous ne reconnaissez pas. Assurez-vous également d’examiner attentivement vos autorisations pour chaque application installée sur votre appareil Android.

Poster un commentaire