Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

L’acteur de la menace derrière le Fodcha Le botnet de déni de service distribué (DDoS) a refait surface avec de nouvelles capacités, révèlent des chercheurs.

Cela inclut des modifications de son protocole de communication et la possibilité d’extorquer des paiements en crypto-monnaie en échange de l’arrêt de l’attaque DDoS contre une cible, le laboratoire de recherche sur la sécurité du réseau de Qihoo 360. a dit dans un rapport publié la semaine dernière.

Fodcha est apparu pour la première fois au début du mois d’avril, le malware se propageant à travers des vulnérabilités connues dans les appareils Android et IoT ainsi que des mots de passe Telnet ou SSH faibles.

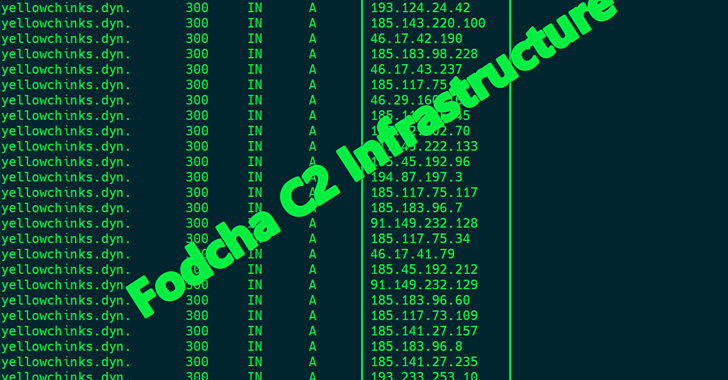

La société de cybersécurité a déclaré que Fodcha est devenu un botnet à grande échelle avec plus de 60 000 nœuds actifs et 40 domaines de commande et de contrôle (C2) qui peuvent « générer facilement plus de 1 Tbps de trafic ».

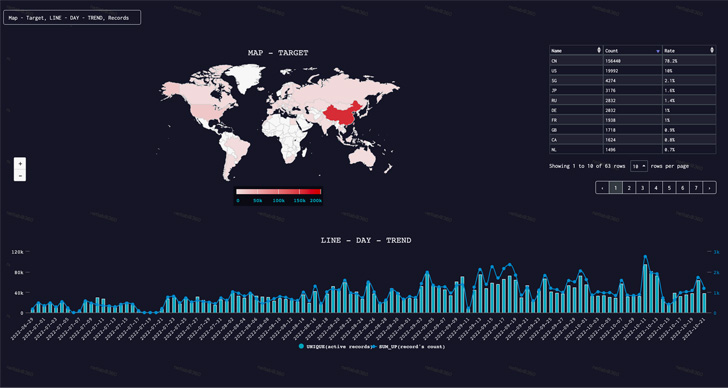

Le pic d’activité aurait eu lieu le 11 octobre 2022, lorsque le logiciel malveillant a ciblé 1 396 appareils en une seule journée.

Les principaux pays sélectionnés par le botnet depuis fin juin 2022 comprennent la Chine, les États-Unis, Singapour, le Japon, la Russie, l’Allemagne, la France, le Royaume-Uni, le Canada et les Pays-Bas.

Certaines des principales cibles vont des organisations de soins de santé et des forces de l’ordre à un fournisseur de services cloud bien connu qui a été attaqué avec un trafic dépassant 1 Tbps.

L’évolution de Fodcha s’est également accompagnée de nouvelles fonctionnalités furtives qui chiffrent les communications avec le serveur C2 et intègrent les demandes de rançon, ce qui en fait une menace plus puissante.

« Fodcha réutilise une grande partie du code d’attaque de Mirai et prend en charge un total de 17 méthodes d’attaque », a noté la société de cybersécurité.

Les résultats proviennent de nouvelles recherches de Lumen Black Lotus Labs souligné l’abus croissant du protocole d’accès à l’annuaire léger sans connexion (CLDAP) pour amplifier l’ampleur des attaques DDoS.

À cette fin, pas moins de 12 142 réflecteurs CLDAP ouverts ont été identifiés, dont la plupart sont distribués aux États-Unis et au Brésil, et dans une moindre mesure en Allemagne, en Inde et au Mexique.

Dans un cas, un service CLDAP associé à une entreprise de vente au détail régionale sans nom en Amérique du Nord a été observé dirigeant des « quantités problématiques de trafic » vers un large éventail de cibles pendant plus de neuf mois, émettant jusqu’à 7,8 Gbps de trafic CLDAP.

Poster un commentaire