Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les auteurs de menaces utilisant les outils de piratage d’un fournisseur de logiciels de surveillance israélien nommé QuaDream ont ciblé au moins cinq membres de la société civile en Amérique du Nord, en Asie centrale, en Asie du Sud-Est, en Europe et au Moyen-Orient.

Selon les conclusions d’un groupe de chercheurs du Citizen Lab, la campagne de logiciels espions a été dirigée contre des journalistes, des personnalités de l’opposition politique et un employé d’une ONG en 2021. Les noms des victimes n’ont pas été divulgués.

On soupçonne également que l’entreprise a abusé d’un exploit sans clic appelé FIN DES JOURS dans iOS 14 pour déployer des logiciels espions en tant que zero-day dans les versions 14.4 et 14.4.2. Il n’y a aucune preuve que l’exploit ait été utilisé après mars 2021.

ENDOFDAYS « semble utiliser des invitations de calendrier iCloud invisibles envoyées par l’opérateur du logiciel espion aux victimes », selon les chercheurs a diten ajoutant que les fichiers .ics contiennent des invitations à deux événements antidatés et qui se chevauchent afin de ne pas alerter les utilisateurs.

Les attaques sont soupçonnées d’avoir exploité une bizarrerie dans iOS 14 selon laquelle toute invitation de calendrier iCloud avec une heure antidatée reçue par le téléphone est automatiquement traitée et ajoutée au calendrier des utilisateurs sans aucune notification ni invite.

L’équipe Microsoft Threat Intelligence est suivi QuadDream comme DEV-0196, le décrivant comme un acteur offensif du secteur privé (PSOA). Bien que la société de cybermercenaires ne soit pas directement impliquée dans le ciblage, elle est connue pour vendre ses « services d’exploitation et logiciels malveillants » à des clients gouvernementaux, a évalué le géant de la technologie avec une grande confiance.

Le malware, nommé RoisPioncontient un agent de surveillance et l’agent principal de malware, qui sont tous deux des fichiers Mach-O écrits respectivement en Objective-C et Go.

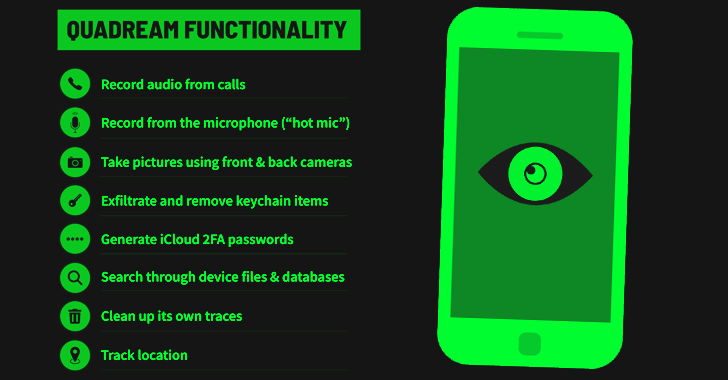

Alors que l’agent de surveillance est chargé de réduire l’empreinte médico-légale du logiciel malveillant pour échapper à la détection, l’agent principal est doté de capacités permettant de collecter des informations sur l’appareil, des données cellulaires et Wi-Fi, de collecter des fichiers, d’accéder à la caméra en arrière-plan, à l’emplacement d’accès, aux journaux d’appels. , et iOS Keychain, et même générer un mot de passe à usage unique iCloud (TOTP).

D’autres exemples prennent en charge l’enregistrement audio à partir d’appels téléphoniques et du microphone, l’exécution de requêtes dans des bases de données SQL et le nettoyage des pistes médico-légales, comme la suppression de tous les événements de calendrier de deux ans avant l’heure actuelle. Les données sont exfiltrées via des requêtes HTTPS POST.

Les analyses Internet effectuées par le Citizen Lab révèlent que les clients de QuaDream exploitaient 600 serveurs dans plusieurs pays du monde entre fin 2021 et début 2023, dont la Bulgarie, la République tchèque, la Hongrie, la Roumanie, le Ghana, Israël, le Mexique, Singapour, les Émirats arabes unis et Ouzbékistan.

Malgré les tentatives faites par le logiciel espion pour couvrir ses traces, le laboratoire interdisciplinaire a déclaré qu’il était en mesure de découvrir des traces non spécifiées de ce qu’il appelle le « facteur ectoplasme » qui pourrait être utilisé pour suivre l’ensemble d’outils de QuaDream à l’avenir.

Ce n’est pas la première fois que QuaDream attire l’attention. En février 2022, Reuters a rapporté que la société avait militarisé l’exploit sans clic FORCEDENTRY dans iMessage pour déployer une solution de logiciel espion nommée REIGN.

Puis en décembre 2022, Meta a révélé avoir supprimé un réseau de 250 faux comptes sur Facebook et Instagram contrôlés par QuaDream pour infecter les appareils Android et iOS et exfiltrer des données personnelles.

WEBINAIRE À VENIR

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Au contraire, ce développement est une autre indication que malgré la notoriété attirée par le groupe NSO, les entreprises commerciales de logiciels espions continuent de voler sous le radar et de développer des produits de logiciels espions sophistiqués à l’usage des clients gouvernementaux.

« Jusqu’à ce que la prolifération incontrôlable des logiciels espions commerciaux soit réduite avec succès par des réglementations gouvernementales systémiques, le nombre de cas d’abus est susceptible de continuer à augmenter, alimenté à la fois par des entreprises aux noms reconnaissables, ainsi que par d’autres opérant encore dans l’ombre, », a déclaré le Citizen Lab.

Qualifiant la croissance des entreprises de logiciels espions mercenaires de menace pour la démocratie et les droits de l’homme, Microsoft a déclaré que la lutte contre de tels acteurs offensifs nécessite un « effort collectif » et une « collaboration multipartite ».

« De plus, ce n’est qu’une question de temps avant que l’utilisation des outils et des technologies qu’ils vendent ne se répande encore plus », Amy Hogan-Burney, avocate générale associée de la société pour la politique et la protection de la cybersécurité, a dit.

« Cela pose un risque réel pour les droits de l’homme en ligne, mais aussi pour la sécurité et la stabilité de l’environnement en ligne au sens large. Les services qu’ils offrent obligent les cybermercenaires à stocker des vulnérabilités et à rechercher de nouvelles façons d’accéder aux réseaux sans autorisation. »

Poster un commentaire