Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

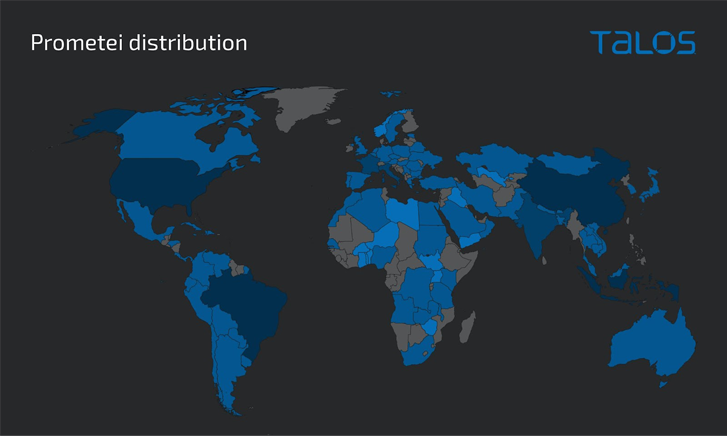

Une version mise à jour d’un malware botnet appelé Prometei a infecté plus de 10 000 systèmes dans le monde depuis novembre 2022.

Les infections sont à la fois géographiquement aveugles et opportunistes, la majorité des victimes étant signalées au Brésil, en Indonésie et en Turquie.

Prometei, observé pour la première fois en 2016, est un botnet modulaire qui comprend un large répertoire de composants et plusieurs méthodes de prolifération, dont certaines incluent également l’exploitation des failles ProxyLogon Microsoft Exchange Server.

Il est également remarquable d’éviter de frapper la Russie, ce qui suggère que les acteurs de la menace derrière l’opération sont probablement basés dans le pays.

Les motivations du botnet multiplateforme sont financières, tirant principalement parti de son pool d’hôtes infectés pour exploiter la crypto-monnaie et récolter les informations d’identification.

La dernière variante de Prometei (appelée v3) améliore ses fonctionnalités existantes pour défier l’analyse médico-légale et creuser davantage son accès sur les machines victimes, Cisco Talos a dit dans un rapport partagé avec The Hacker News.

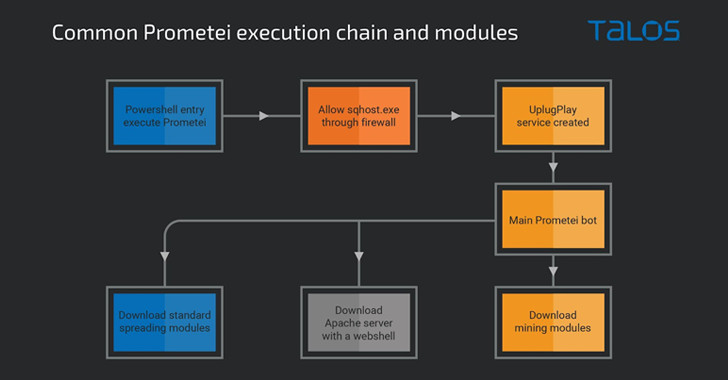

La séquence d’attaque se déroule ainsi : après avoir pris pied avec succès, une commande PowerShell est exécutée pour télécharger la charge utile du botnet à partir d’un serveur distant. Le module principal de Prometei est ensuite utilisé pour récupérer la charge utile réelle de crypto-minage et d’autres composants auxiliaires sur le système.

Certains de ces modules de support fonctionnent comme des programmes de propagation conçus pour propager le logiciel malveillant via le protocole de bureau à distance (RDP), Enveloppe de protection (SSH) et Bloc de messages du serveur (PME).

SÉMINAIRE EN LIGNE

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Prometei v3 se distingue également par l’utilisation d’un algorithme de génération de domaine (DGA) pour développer son infrastructure de commande et de contrôle (C2). Il intègre en outre un mécanisme d’auto-mise à jour et un ensemble étendu de commandes pour récolter des données sensibles et réquisitionner l’hôte.

Enfin, le logiciel malveillant déploie un serveur Web Apache fourni avec un shell Web basé sur PHP, capable d’exécuter des commandes encodées en Base64 et d’effectuer des téléchargements de fichiers.

« Ce récent ajout de nouvelles capacités [indicates] que les opérateurs de Prometei mettent continuellement à jour le botnet et ajoutent des fonctionnalités », ont déclaré les chercheurs de Talos, Andrew Windsor et Vanja Svajcer.

Poster un commentaire