Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en sécurité ont découvert une autre vulnérabilité affectant de nombreux microprocesseurs AMD et Intel plus anciens qui pourraient contourner les défenses actuelles et entraîner des attaques d’exécution spéculative basées sur Spectre.

Doublé Re-saigner par les chercheurs de l’ETH Zurich Johannes Wikner et Kaveh Razavi, les problèmes sont suivis comme CVE-2022-29900 (AMD) et CVE-2022-29901 (Intel), avec les fabricants de puces libération Logiciel atténuations dans le cadre d’un processus de divulgation coordonné.

Retbleed est également le dernier ajout à une classe d’attaques Spectre appelée Spectre-BTI (CVE-2017-5715 ou Spectre-V2), qui exploite les effets secondaires d’une technique d’optimisation appelée exécution spéculative au moyen d’un canal latéral de synchronisation pour inciter un programme à accéder à des emplacements arbitraires dans son espace mémoire et à divulguer des informations privées.

L’exécution spéculative tente de remplir le pipeline d’instructions d’un programme en prédisant quelle instruction sera exécutée ensuite afin d’améliorer les performances, tout en annulant les résultats de l’exécution si la supposition s’avère erronée.

Des attaques comme Spectre tirent parti du fait que ces instructions exécutées par erreur – résultat de la mauvaise prédiction – sont vouées à laisser des traces de l’exécution dans le cache, ce qui entraîne un scénario dans lequel un programme malveillant peut inciter le processeur à exécuter des chemins de code incorrects et déduire des données secrètes concernant la victime.

Autrement dit, Spectre est une instance d’attaque d’exécution transitoire, qui s’appuie sur des défauts de conception matérielle pour « influencer » les séquences d’instructions exécutées de manière spéculative et divulguer des clés de chiffrement ou des mots de passe depuis l’espace d’adressage mémoire de la victime.

Ceci, à son tour, est réalisé grâce à des canaux secondaires microarchitecturaux comme Flush + Reload qui mesurent le temps nécessaire pour effectuer des lectures de mémoire à partir du cache partagé avec la victime, mais pas avant de vider une partie de la mémoire partagée, ce qui entraîne des lectures rapides ou lentes. selon que la victime a accédé ou non à la ligne de cache surveillée depuis son éviction.

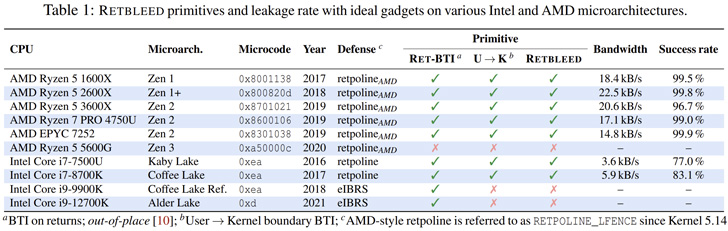

Alors que des garanties comme Retpoline (alias « return trampoline ») ont été conçus pour empêcher l’injection de cible de branche (BTI), Retbleed est conçu pour contourner cette contre-mesure et réaliser une exécution de code spéculative.

« Retpolines travailler en remplaçant les sauts indirects [branches where the branch target is determined at runtime] et appels avec retours », ont expliqué les chercheurs.

« Retbleed vise à détourner une instruction de retour dans le noyau pour obtenir une exécution de code spéculatif arbitraire dans le contexte du noyau. Avec un contrôle suffisant sur les registres et/ou la mémoire au niveau de l’instruction de retour de la victime, l’attaquant peut divulguer des données arbitraires du noyau. »

L’idée centrale, en un mot, est de traiter instructions de retour comme vecteur d’attaque pour l’exécution de la spéculation et forcer les retours à être prédits comme des branches indirectes, annulant ainsi les protections offertes par Retpoline.

En tant que nouvelle ligne de défense, AMD a introduit ce qu’on appelle Jmp2Rettandis qu’Intel a conseillé en utilisant la spéculation indirecte restreinte améliorée (eIBRS) pour remédier à la vulnérabilité potentielle même si des mesures d’atténuation Retpoline sont en place.

« Le système d’exploitation Windows utilise IBRS par défaut, donc aucune mise à jour n’est requise », a déclaré Intel dans un avis, notant qu’il a travaillé avec la communauté Linux pour mettre à disposition des mises à jour logicielles pour la lacune.

bgd