Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

70

La société de logiciels de gestion d’impression PaperCut a récemment alerté les utilisateurs sur deux vulnérabilités graves qui permettent des attaques à distance. US CISA a également confirmé l’exploitation active de l’une de ces vulnérabilités.

Alertes CISA sur les vulnérabilités de PaperCut MF/NG

PaperCut a récemment publié une mise à jour d’urgence pour ses utilisateurs, déployant des correctifs pour deux vulnérabilités graves.

Comme décrit dans son consultatif, PaperCut a révélé deux vulnérabilités différentes affectant son logiciel de gestion d’impression. En plus de donner des précisions sur les failles, la firme a également confirmé l’exploitation active de l’une de ces vulnérabilités, alertée par Trend Micro.

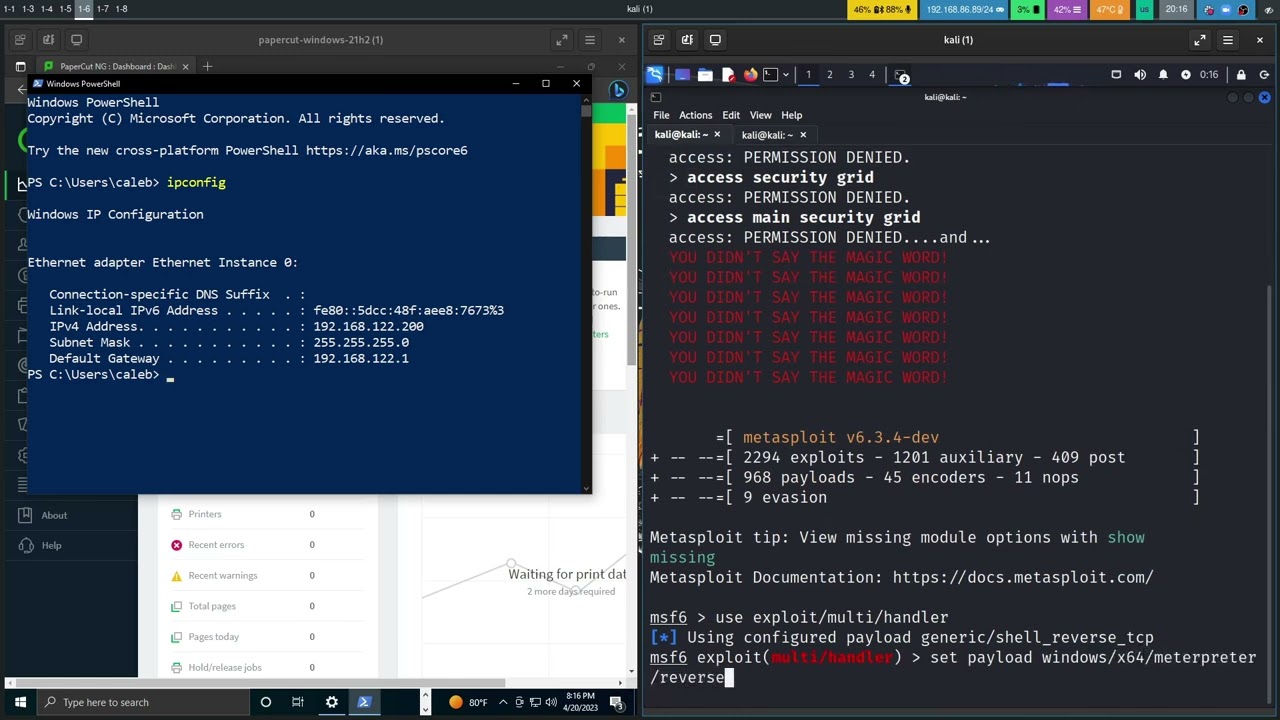

En ce qui concerne les failles, la première d’entre elles est une vulnérabilité d’exécution de code à distance (CVE-2023-27350) qui permet à un attaquant distant non authentifié de cibler PaperCut Application Server. La faille a reçu une cote de gravité critique avec un score CVSS de 9,8. PaperCut n’a pas divulgué plus de détails sur cette vulnérabilité car il a confirmé son exploitation active sur la base des rapports de Trend Micro.

Le deuxième problème (CVE-2023–27351) permet également aux attaques à distance d’un adversaire non authentifié de voler des informations sensibles stockées dans PaperCut MF ou NG. Cela inclut les noms d’utilisateur, les adresses e-mail, les noms complets, les numéros de carte et les détails du service ou du bureau des utilisateurs. Cette vulnérabilité a reçu une cote de gravité élevée avec un score CVSS de 8,2. Heureusement, le bogue a reçu un correctif avant son exploitation.

Suite à cette divulgation en urgence, la firme de cybersécurité a également partagé une analyse détaillée des attaques exploitant la faille RCE.

Selon eux rapport, les attaques ciblent apparemment environ 1800 serveurs PaperCut vulnérables, dont les attaquants abusent pour générer des outils RMM comme Atero et Syncro sur les appareils cibles pour un accès persistant. Ils ont également partagé un PoC pour la faille.

Alors que l’identité exacte des acteurs de la menace exploitant cette vulnérabilité reste voilée, les chercheurs de Huntress soupçonnent des acteurs de la menace russe derrière elle. En bref, bien qu’ils ne soient pas directement liés, ils trouvent d’une manière ou d’une autre des logiciels malveillants Truebot à cette activité, ce qui ramène finalement aux entités ransomware Cl0p et Silence.

CISA alerte également sur les défauts de PaperCut

La CISA américaine a également ajouté la vulnérabilité de sous-attaque CVE-2023-27350 à son liste des bogues activement exploités.

PaperCut a publié les correctifs pour les deux vulnérabilités des logiciels MF et NG avec des versions 20.1.7, 21.2.11et 22.0.9respectivement.

Bien que l’entreprise demande instamment le déploiement des mises à jour, elle a également conseillé certaines mesures de précaution pour les systèmes où une mise à jour immédiate n’est pas possible. Ces atténuations incluent le blocage du trafic entrant des adresses IP externes vers les ports de gestion Web 9191 et 9192, le blocage de tout le trafic entrant vers le portail de gestion Web sur le pare-feu vers le serveur pour empêcher le mouvement latéral des attaquants potentiels et l’application d’une liste d’autorisation.

Faites-nous part de vos réflexions dans les commentaires.

Poster un commentaire