Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur menaçant basé en Afrique du Sud, connu sous le nom d’Automated Libra, a été observé en train d’utiliser des techniques de contournement CAPTCHA pour créer des comptes GitHub de manière programmatique dans le cadre d’une campagne de freejacking baptisée PURPLEURCHIN.

Le groupe « cible principalement les plates-formes cloud offrant des essais à durée limitée de ressources cloud afin d’effectuer leurs opérations de crypto-minage », William Gamazo et Nathaniel Quist, chercheurs de l’unité 42 de Palo Alto Networks. m’a dit.

PURPLEURCHIN a été révélé pour la première fois en octobre 2022 lorsque Sysdig a révélé que l’adversaire avait créé jusqu’à 30 comptes GitHub, 2 000 comptes Heroku et 900 comptes Buddy pour faire évoluer ses opérations.

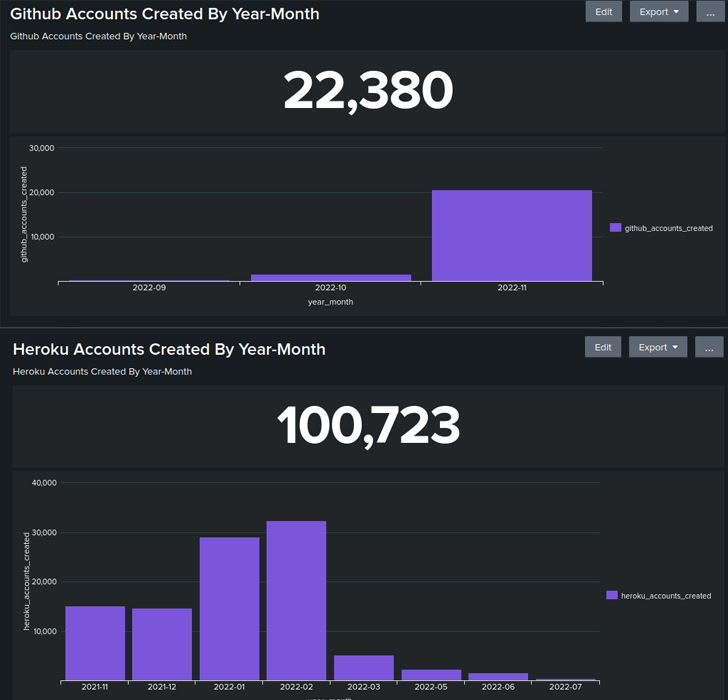

Selon Unit 42, le groupe d’acteurs de la menace cloud a créé trois à cinq comptes GitHub chaque minute au plus fort de son activité en novembre 2022, créant au total plus de 130 000 faux comptes sur Heroku, Togglebox et GitHub.

On estime que plus de 22 000 comptes GitHub ont été créés entre septembre et novembre 2022, trois en septembre, 1 652 en octobre et 20 725 en novembre. Un total de 100 723 comptes Heroku uniques ont également été identifiés.

La société de cybersécurité a également qualifié l’abus des ressources cloud de tactique « play and run » conçue pour éviter de payer la facture du fournisseur de la plate-forme en utilisant des cartes de crédit falsifiées ou volées pour créer des comptes premium.

Son analyse de 250 Go de données place le premier signe de la campagne de cryptographie il y a au moins près de 3,5 ans en août 2019, identifiant l’utilisation de plus de 40 portefeuilles et de sept crypto-monnaies différentes.

L’idée centrale qui sous-tend PURPLEURCHIN est l’exploitation des ressources informatiques allouées aux comptes gratuits et premium sur les services cloud afin de récolter des profits monétaires à grande échelle avant de perdre l’accès pour non-paiement des cotisations.

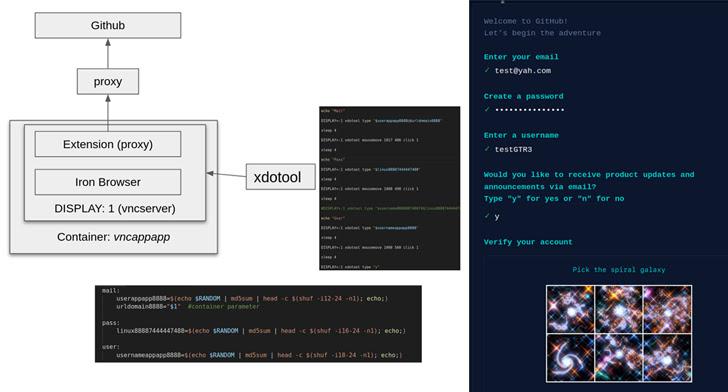

En plus d’automatiser le processus de création de compte en tirant parti d’outils légitimes tels que xdotool et ImageMagickil a également été constaté que l’acteur menaçant profitait de la faiblesse de la vérification CAPTCHA sur GitHub pour poursuivre ses objectifs illicites.

Ceci est accompli en utilisant ImageMagick’s commande de conversion pour transformer les images CAPTCHA en leurs compléments RVB, puis en utilisant le identifier la commande pour extraire l’asymétrie Circuit Rouge et sélection de la plus petite valeur.

Une fois la création du compte réussie, Automated Libra procède à la création d’un référentiel GitHub et déploie des workflows qui permettent de lancer des scripts Bash externes et des conteneurs pour initier les fonctions de crypto mining.

Les résultats illustrent comment la campagne de freejacking peut être militarisée pour maximiser les retours en augmentant le nombre de comptes pouvant être créés par minute sur ces plateformes.

« Il est important de noter qu’Automated Libra conçoit son infrastructure pour tirer le meilleur parti des outils CD/CI », ont conclu les chercheurs.

« Cela devient plus facile à réaliser au fil du temps, car les VSP traditionnels diversifient leurs portefeuilles de services pour inclure des services liés au cloud. La disponibilité de ces services liés au cloud facilite la tâche des acteurs de la menace, car ils n’ont pas à maintenir l’infrastructure pour déployer leurs applications. »

Poster un commentaire