Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les acteurs de la menace associés au malware Gootkit ont apporté des « modifications notables » à leur ensemble d’outils, en ajoutant de nouveaux composants et des obfuscations à leurs chaînes d’infection.

Mandiant, propriété de Google, est surveillance le pôle d’activités sous le nom UNC2565notant que l’utilisation du logiciel malveillant est « exclusive à ce groupe ».

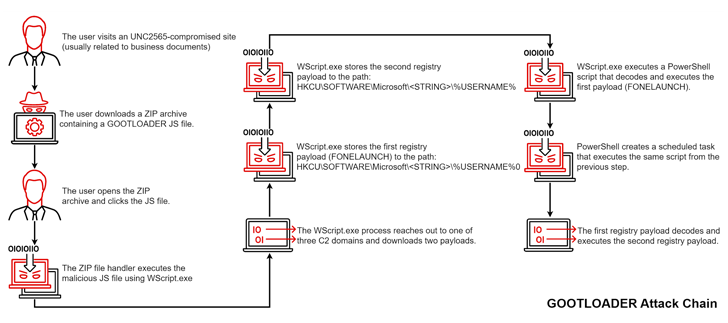

Gootkit, également appelé Gootloader, se propage via des sites Web compromis que les victimes sont amenées à visiter lorsqu’elles recherchent des documents commerciaux tels que des accords et des contrats via une technique appelée empoisonnement à l’optimisation des moteurs de recherche (SEO).

Les prétendus documents prennent la forme d’archives ZIP qui hébergent le malware JavaScript, qui, une fois lancé, ouvre la voie à des charges utiles supplémentaires telles que Cobalt Strike Beacon, FONELAUNCH et SNOWCONE.

FONELAUNCH est un chargeur basé sur .NET conçu pour charger une charge utile codée en mémoire, et SNOWCONE est un téléchargeur chargé de récupérer les charges utiles de la prochaine étape, généralement IcedID, via HTTP.

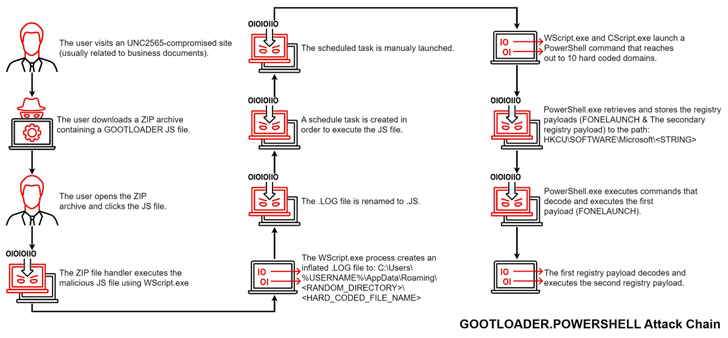

Alors que les objectifs généraux de Gootkit sont restés inchangés, la séquence d’attaque en elle-même a reçu des mises à jour importantes, dans lesquelles le fichier JavaScript dans l’archive ZIP est trojanisé et contient un autre fichier JavaScript obscurci qui procède par conséquent à l’exécution du logiciel malveillant.

La nouvelle variante, qui a été repérée par la société de renseignement sur les menaces en novembre 2022, est suivie sous le nom de GOOTLOADER.POWERSHELL. Il convient de noter que la chaîne d’infection remaniée a également été documentée par Trend Micro au début du mois, détaillant les attaques de Gootkit ciblant le secteur de la santé australien.

De plus, les auteurs de logiciels malveillants auraient adopté trois approches différentes pour obscurcir Gootkit, notamment en dissimulant le code dans des versions modifiées de bibliothèques JavaScript légitimes telles que jQuery, Chroma.js et Underscore.js, dans le but d’échapper à la détection.

Ce n’est pas seulement Gootkit, car trois versions différentes de FONELAUNCH – FONELAUNCH.FAX, FONELAUNCH.PHONE et FONELAUNCH.DIALTONE – ont été utilisées par UNC2565 depuis mai 2021 pour exécuter des DLL, des binaires .NET et des fichiers PE, indiquant que le L’arsenal de logiciels malveillants est continuellement maintenu et mis à jour.

« Ces changements illustrent le développement actif et la croissance des capacités de l’UNC2565 », ont déclaré les chercheurs de Mandiant, Govand Sinjari et Andy Morales.

Poster un commentaire